Vernetzte Fahrzeuge setzen immer mehr auf komplexe Softwaresysteme. Branchenberichte sagen voraus, dass der Anteil der Softwarekomponenten an ihrer Gesamtstruktur von derzeit 10 % auf 40 % zunehmen wird. Dieser erwartete Anstieg des Softwareanteils führt zu einem entsprechenden Zuwachs an potenziellen Schwachstellen, die böswillige Akteure ausnutzen könnten.

Dementsprechend gab es in den letzten Jahren in der Automobilindustrie einen deutlichen Anstieg bei der Einführung der SBOM. Ein SBOM ist ein umfassendes Inventar aller Softwarekomponenten und Abhängigkeiten, die bei der Erstellung einer bestimmten Software verwendet werden. Es enthält eine detaillierte Aufzeichnung der Komponenten, ihrer Versionen und der Beziehungen zwischen ihnen und funktioniert im Wesentlichen wie eine Stückliste für Software. (Software Package Data Exchange oder SPDX 2.3 liefert wichtige Informationen über SBOM-Formate.

Einige Länder und Regionen erwägen sogar, diese als gesetzliche Vorschrift einzuführen. Dies unterstreicht nochmals die zentrale Rolle der SBOM als grundlegende Voraussetzung für die Durchführung von Schwachstellenanalysen in der Automobilindustrie.

Die Behebung von Software-Schwachstellen ist immer wichtiger geworden, da Sicherheitsverletzungen schwerwiegende Folgen haben können, unter anderem für die Sicherheit von Fahrern und Mitfahrern.

Versteckte Risiken

Die folgenden Beispiele zeigen, wie einige unbeachtet gebliebene Schwachstellen zu potenziellen Sicherheitsproblemen führen können:

- Denial-of-Service (DoS)-Angriffe mit dem Ziel, das bordeigene Infotainment-System (IVI) zum Absturz zu bringen: Eine Schwachstelle (CVE-2023-34733) in der Volkswagen Discover Media Infotainment System-Software erlaubte es einem Angreifer, ein USB-Gerät mit einer bösartigen Mediendatei zu verwenden, um einen DoS-Angriff auf ein ungepatchtes System durchzuführen. Selbst wenn man das USB-Gerät abzieht oder das Fahrzeug ausschaltet, kehrt das IVI-System nicht in den Normalzustand zurück. Bleibt die Sicherheitslücke bestehen, könnte der Angriff zur Ausführung von beliebigem Code führen, der eine störende Popup-Meldung auf dem Fahrzeugbildschirm anzeigt, um den Fahrer zu erschrecken und so möglicherweise seine Sicherheit zu gefährden.

- Missbrauch einer Schwachstelle, um ein IVI-System ohne Zugangsdaten zu kontrollieren: Eine Schwachstelle (CVE-2022-24595) wurde in Automotive Grade Linux Kooky Koi 11.0.0, 11.0.1, 11.0.2, 11.0.3, 11.0.4 und 11.0.5 entdeckt. Angreifer konnten diese Schwachstelle ausnutzen, um über eine WLAN-Verbindung auf ein IVI-System zuzugreifen und so möglicherweise den ADAS-Schalter (Advanced Driver Assistance System) ein- und auszuschalten oder Videodateien im IVI-System zu stehlen. Die Akteure benötigen keine Benutzeranmeldeinformationen oder Benutzerinteraktionen, um diesen Angriff durchzuführen.

- Missbrauch einer Schwachstelle, um Fahrzeugfunktionen zu manipulieren: Angreifer konnten gefälschte WLAN-Hotspots einrichten, um DHCP-Informationen (Dynamic Host Configuration Protocol) zu erhalten und dann Stack-Overflow-Angriffe und Schwachstellen bei der Rechteerweiterung auszunutzen, um die Fernsteuerung des Infotainment-Systems von Tesla zu übernehmen und Fahrzeugfunktionen über den CAN Bus zu manipulieren und Türen oder Kofferraum funktionieren zu kontrollieren. Die Akteure missbrauchten CVE-2021-26675 und CVE-2021-26676 für den Angriff.

Die Supply Chain der Automobilindustrie, die ein umfangreiches Netzwerk von mehr als 20.000 Zulieferern umfasst, macht die Sicherheitslage noch komplexer. Jedes Glied der Supply Chain stellt einen potenziellen Einstiegspunkt für Cyberangriffe dar. Das Erkennen und Verwalten von Schwachstellen in diesem komplexen Ökosystem ist ein Anliegen, das sofortige Berücksichtigung erfordert.

Beseitigen aktueller Schwachstellen in der Automobilsoftware

Wie geht die Automobilindustrie gegenwärtig mit Cyberrisiken um? Wenn Schwachstellen auftauchen, leitet das Produktsicherheitsteam den Prozess ein, indem es Informationen über die Schwachstellen sammelt und die möglichen Auswirkungen auf das Unternehmenssystem erfasst. Anschließend setzt das Team vorhandene Schwachstellen-Scan-Tools ein, um Produkte zu identifizieren, die den betroffenen Quellcode verwenden. Da es jedoch keine SBOM gibt, ist eine manuelle Prüfung erforderlich, um nicht nur das Ausmaß der Auswirkungen für jede Schwachstelle zu bestimmen, sondern auch um festzustellen, welche Kunden von diesen Produkten betroffen sind.

Dieser Ansatz beansprucht daher viel Zeit und Arbeitskraft. Wenn zudem mehrere Schwachstellen von verschiedenen Herstellern auftreten, wird die Priorisierung der Ressourcenzuweisung zu einer noch schwierigeren Aufgabe.

Um diese Herausforderungen zu bewältigen, streben Unternehmen die Einführung eines automatisierten Systems an, das rund um die Uhr arbeitet und aktuelle Informationen über den Stand der Sicherheit sowie umfassende Kenntnisse über Schwachstellen im Produkt-Ökosystem liefern kann. SBOM hat sich als die derzeit vielversprechendste Lösung unter den verfügbaren Optionen herausgestellt.

SBOMs managen Risiken automatisiert

SBOMs sorgen für Transparenz und ermöglichen die schnelle Identifizierung betroffener Komponenten für eine gezielte Reaktion auf Vorfälle und eine effiziente Schadensbegrenzung. Die Automatisierung der SBOM-Generierung und -Validierung trägt zur Sicherheit der Supply Chain bei, da sie einen vollständigen Einblick in die Schwachstellen während der Entwicklung und Bereitstellung bietet.

Wir stellen hier zwei Ansätze vor, die Unternehmen in ihren Arbeitsablauf integrieren können:

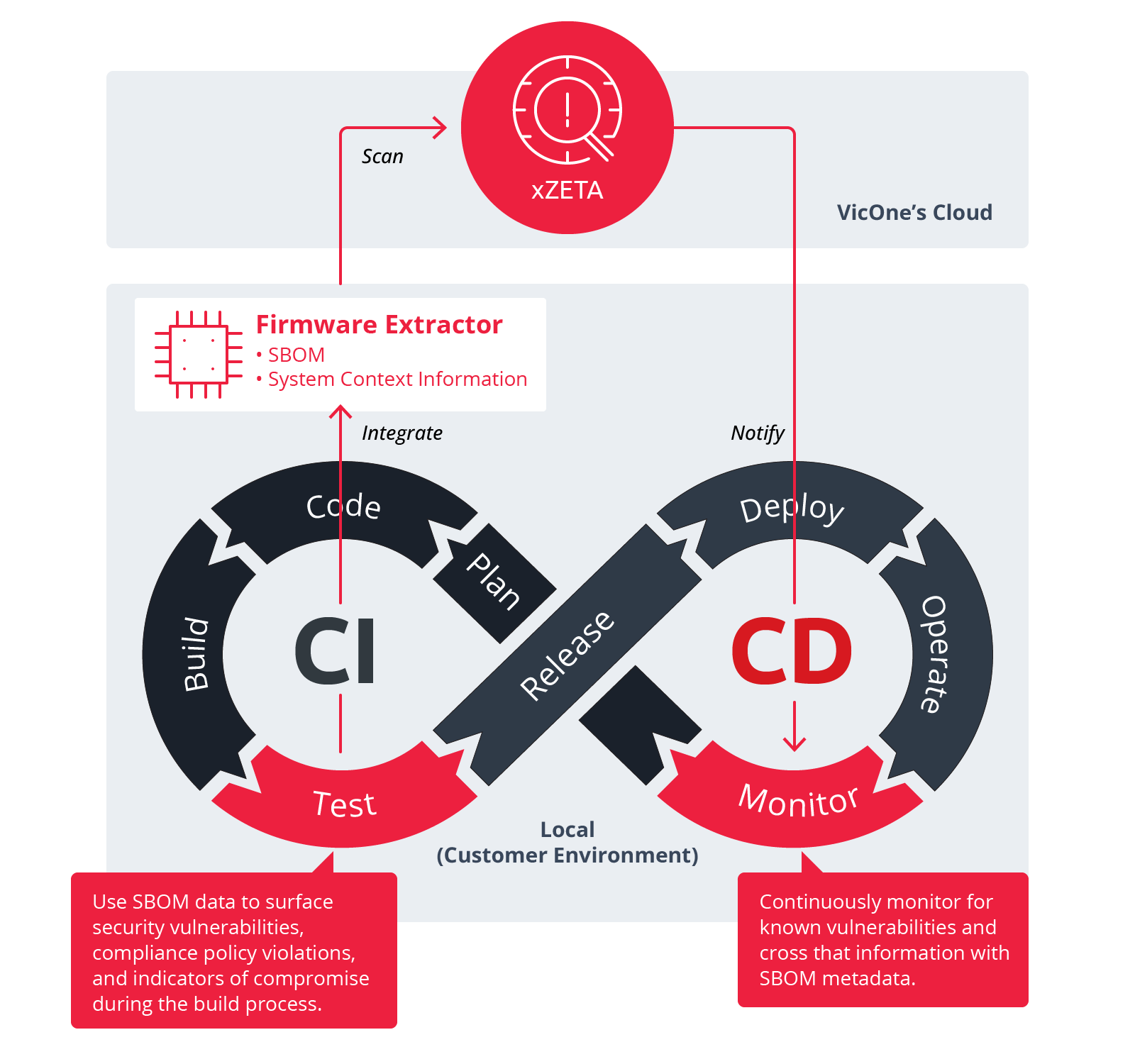

- Integration des SBOM-Workflows als Teil des Lebenszyklus moderner Softwareentwicklung: Dieser Ansatz lässt sich direkt in kontinuierliche Integrations- und Bereitstellungsprozesse (CI/CD) integrieren, wobei SBOM-Daten und -Bewertungen genutzt werden, um eine rasche Erkennung und das Eindämmen potenzieller Bedrohungen zu gewährleisten. Die Schwachstellenmanagement-Plattform xZETA erleichtert diesen Prozess, indem sie ihn in den CI/CD-Workflow integriert. Die Lösung extrahiert nach dem Build automatisch die SBOM- und Kontextinformationen aus dem Open-Source-Code, führt dann einen Schwachstellen-Scan durch und benachrichtigt die Ingenieure umgehend über alle entdeckten Schwachstellen.

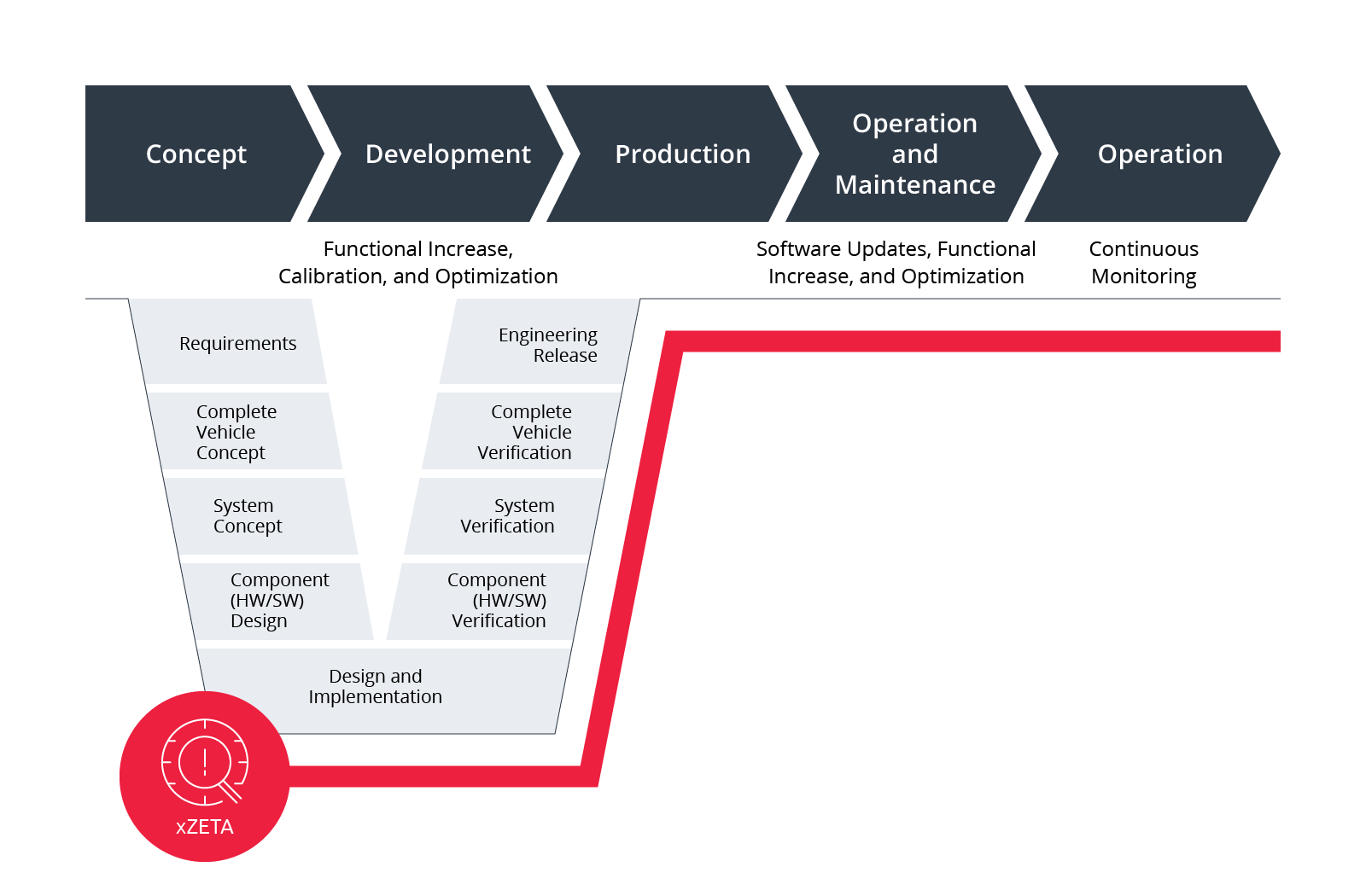

- Implementierung der SBOM-Generierung und der kontinuierlichen Überwachung von Schwachstellen im V-Modell für die Entwicklung von Automobilsoftware. Dieser Ansatz eignet sich für Unternehmen, die eine lineare und sequenzielle Methodik wie das V-Modell verwenden. Im V-Modell der Automobilproduktion gibt es folgende Phasen, die eine Überprüfung der Software-Schwachstellen erfordern:

- Designphase: Schwachstellen-Scans während der Softwareentwicklung, um potenzielle Schwachstellen frühzeitig zu erkennen und zu beheben.

- Implementierungsphase: Schwachstellen-Scans während der Integration von Softwarekomponenten, um ein sicheres und robustes System zu gewährleisten. Verifizierungsphase: kontinuierliches Scannen auf Schwachstellen während der Tests und der Validierung, um Sicherheitsprobleme vor der Bereitstellung zu erkennen und zu beheben. Produktionsphase:

- Vor der Bereitstellung werden gründliche Schwachstellen-Scans durchgeführt, um sicherzustellen, dass die Software frei von potenziellen Sicherheitsrisiken ist.

- Post-Produktionsphase: Regelmäßige Schwachstellenscans im Laufe des Lebenszyklus des Fahrzeugs, um gegen neue Bedrohungen vorzugehen und eine sichere Softwareumgebung zu gewährleisten.

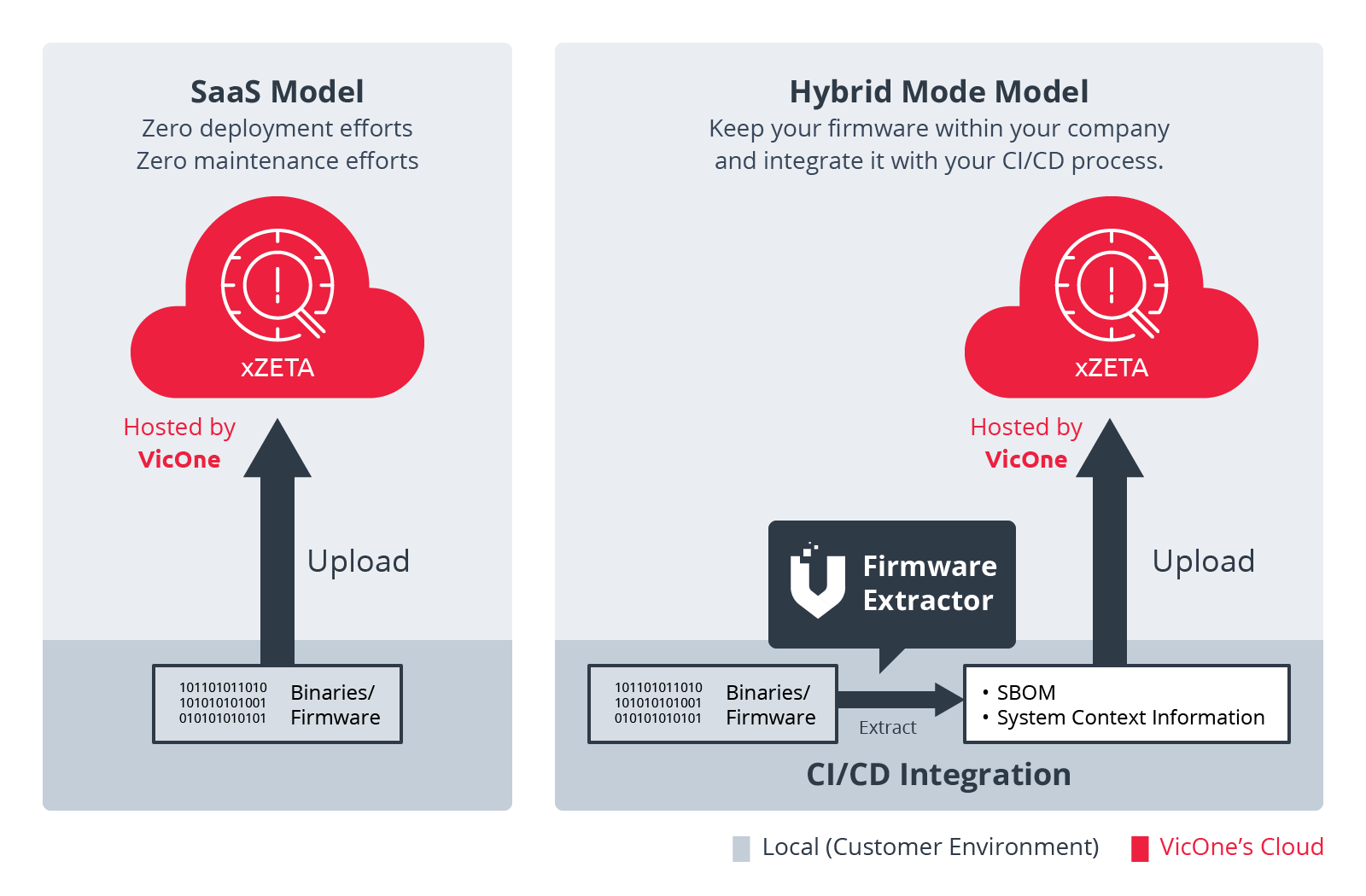

xZETA kann Anwender von der Implementierungs- bis zur Postproduktionsphase unterstützen. Sie können ihre Firmware oder Binärdateien einfach auf der Cloud-basierten Schwachstellenmanagement-Plattform (SaaS-Modell) von VicOne aktualisieren, um SBOMs zu erstellen und sowohl bekannte als auch unbekannte Schwachstellen, Malware, Ransomware, Advanced Persistent Threats (APTs) und Backdoor-Angriffe zu identifizieren. Will ein Anwender seine Firmware im Unternehmen behalten (Hybrid-Modell), kann er xZETA in den CI/CD-Workflow integrieren.

Fazit

Das Verständnis und die Minderung von Software-Schwachstellen ist für die Schaffung einer soliden Cybersicherheitsposition in Unternehmen der Automobilindustrie von entscheidender Bedeutung. Die Nutzung der SBOM kann die Sicherheit der Software Supply Chain erheblich verbessern und so für sicherere und zuverlässigere vernetzte Fahrzeuge für alle Verkehrsteilnehmer sorgen.