Ransomware

Magniber unter der Lupe

Magniber-Ransomware nutzt verschiedene Schwachstellen aus, aber obwohl sie im Vergleich zu den neueren Ransomware-Kampagnen mit doppelter Erpressung eine einfachere Kill Chain verwendet, ist sie nicht weniger effektiv. Die Analyse zeigt, was zu tun ist.

Die Ransomware wurde bereits vor sechs Jahren entdeckt, dennoch verwenden Angreifer die Malware immer noch. Im Oktober 2022 gab es Berichte über Phishing-Attacken, über die Magniber-Ransomware verteilt wurde. Sie nutzten Standalone JavaScript-Dateien, die mit einem manipulierten Schlüssel digital signiert waren, und missbrauchten die Zero Day-Lücke CVE-2022-44698, um Mark-of-the-Web (MOTW)-Sicherheitswarnungen zu umgehen. So konnten bösartige Dateien ausgeführt werden, ohne Alerts auszulösen. Microsoft hat diese Schwachstelle im Dezember gepatched.

Magniber gilt als Nachfolger von Cerber und wurde vor allem über das Magnitude Exploit Kit verbreitet. Ursprünglich lagen die Ziele ausschließlich in Asien, doch mittlerweile hat sich dies geändert.

Hintergrund

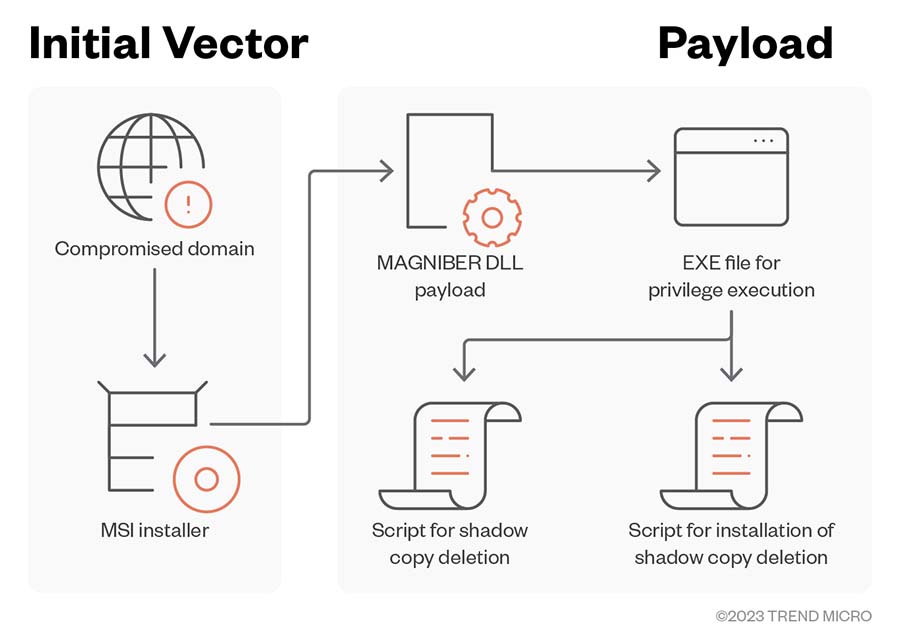

Noch sind keine Leaksites in Verbindung mit Magniber bekannt. Die Ransomware folgt dem Ransomware-as-a-Service (RaaS)-Geschäftsmodell, doch ohne doppelte Erpressung einzusetzen. Magniber war dafür bekannt, Typosquatting zu verwenden, eine Technik, bei der Domains erstellt werden, die legitimen Websites ähneln, um Benutzer zum Herunterladen einer Payload zu verleiten. Im ersten Quartal 2022 beobachteten wir außerdem, dass die Ransomwre sich über gefälschte Installationsprogramme im APPX- und MSI-Format verbreitete. Weitere Einzelheiten zu den Techniken liefert der Originalbeitrag. Die Gruppe hinter Magniber nutzte noch 2022 die COVID-19-Pandemie, um Payloads über entsprechende Köder abzulegen.

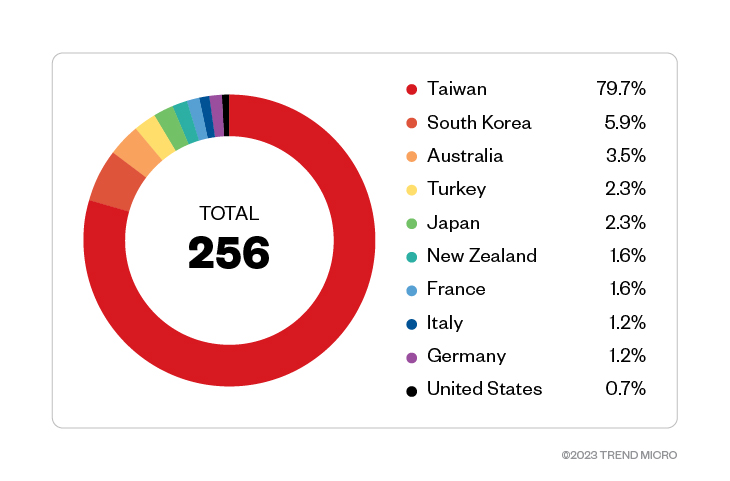

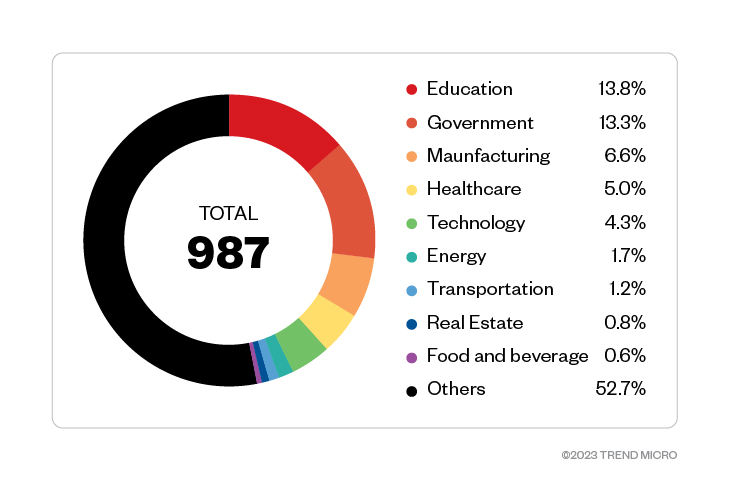

Anvisierte Regionen und Branchen aufgrund von Trend Micro-Daten

Die Daten stammen aus dem Trend Micro™ Smart Protection Network™. Die beziehen sich lediglich auf unsere Kunden.

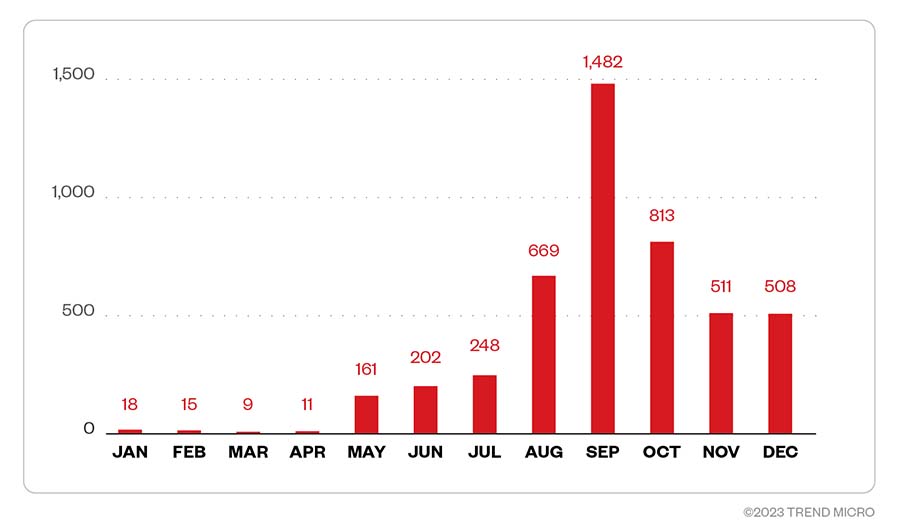

Die Hintermänner von Magniber begannen das Jahr 2022 langsam, mit weniger als 20 Angriffen pro Monat im ersten Quartal des Jahres. Die Angriffsversuche nahmen im Laufe des Jahres stetig zu und gingen im letzten Quartal des Jahres auf hohem Niveau wieder zurück.

Die Daten in der Abbildung 2 beschränken sich auf Rückmeldungen von Kunden, von denen die meisten es vorzogen, ihren Standort nicht preiszugeben.

Infektionskette und Techniken

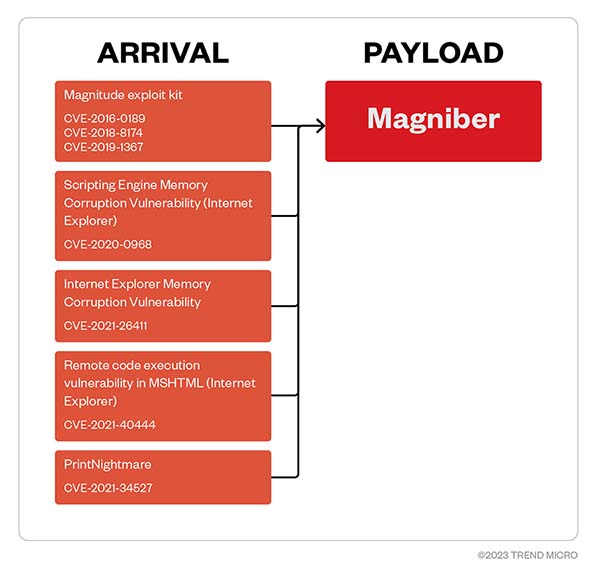

Die Ransomware nutzt verschiedene Schwachstellen aus, aber obwohl sie im Vergleich zu den neueren Ransomware-Kampagnen mit doppelter Erpressung eine einfachere Kill Chain verwendet, ist sie nicht weniger effektiv. Die folgenden Schwachstellen werden zur Verbreitung des Payloads ausgenutzt:

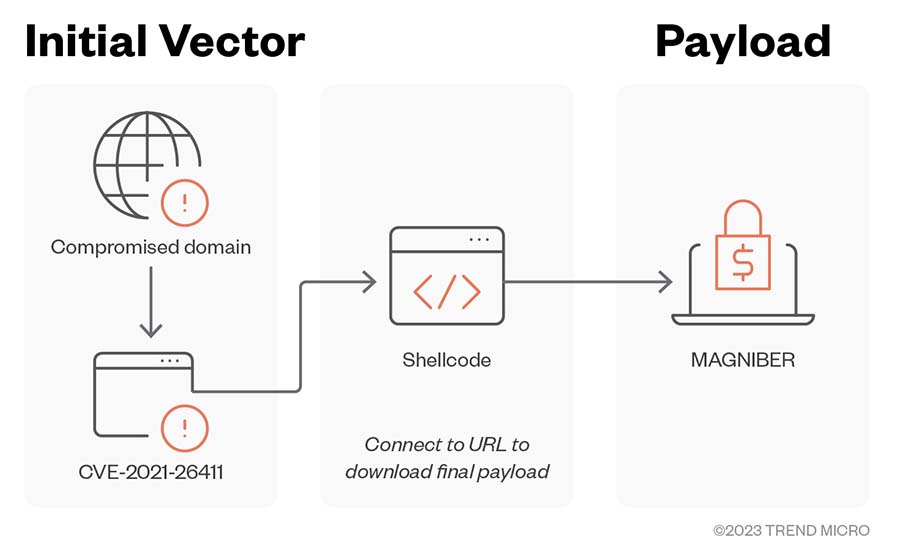

Erstzugang: Magniber nutzt verschiedene Schwachstellen, wie das bereits erwähnte Magnitude Exploit Kit (CVE-2016-0189, CVE-2018-8174 und CVE-2019-1367), Internet Explorer Scripting Engine Memory Corruption Vulnerability (CVE-2020-0968), Internet Explorer Memory Corruption Vulnerability (CVE-2021-26411), Internet Explorer Remote Code Execution (RCE) und PrintNightmare (CVE-2021-34527).

Command-and-Control: Die Malware kann die gesammelten Informationen an einen C&C-Server und Zahlungs-Browser senden.

Umgehung des Schutzes: Die Ransomware injiziert sich in alle Prozesse außer iexplore.exe und schließt das System und Prozesse aus, die nicht in einer WoW64-Umgebung laufen. Sie verwendet NtQuerySystemInformation API, um laufende Prozesse auf dem Computer zu erhalten, und nutzt Fake Installer, manipulierte Signaturen und anderes mehr.

Erhöhung von Privilegien: Eine Datei, Fodscript, legt zwei Skript-Dateien ab, um Registry-Einträge zu modifizieren und die Privilegien zu erhöhen.

Auswirkungen: Die endgültige Ransomware-Binärdatei wird bereitgestellt, wodurch sie sicherstellt, dass die Dateien auf dem Computer verschlüsselt werden. Sie stellt auch sicher, dass Schattenkopien gelöscht werden, um eine Wiederherstellung des Systems zu verhindern.

Weitere technische Details liefert auch hier der Originalbeitrag. Dort findet sich auch eine Auflistung der MITRE Tactics and Techniques sowie eine tabellarische Zusammenfassung der weiteren eingesetzten Malware, Tools und Exploits.

Sicherheitsempfehlungen

Angesichts der anhaltenden Aktivitäten 2022 kann man davon ausgehen, dass Magniber in Zukunft noch häufiger auftreten wird. Da Angreifer weiterhin Wege finden, die Payloads zu verbreiten und Sicherheitswarnungen zu umgehen, müssen Unternehmen wachsam bleiben, um eine Kompromittierung zu verhindern. Wir empfehlen, die Entwicklung der Ransomware Magniber weiter zu beobachten, um die Wahrscheinlichkeit eines erfolgreichen Angriffs zu minimieren.

Um die Systeme gegen diese und ähnliche Bedrohungen zu schützen, können Unternehmen Sicherheits-Frameworks einrichten, die systematisch Ressourcen für die Einrichtung einer soliden Abwehr gegen Ransomware zuweisen können. Folgende Best Practices können in diese Frameworks integriert werden:

- Audit und Inventur: Erstellen sie eine Übersicht über die Assets und Daten und identifizieren Sie autorisierte und nicht autorisierte Geräte und Software. Führen Sie einen Audit der Ereignis-Logs durch.

- Konfigurieren und Monitoren: Verwalten Sie Hardware- und Softwarekonfigurationen. Gewähren Sie Administratorrechte und Zugriff nur dann, wenn dies für die Rolle eines Mitarbeiters erforderlich ist. Überwachen Sie Netzwerk-Ports, Protokolle und Dienste. Aktivieren Sie Sicherheitskonfigurationen auf Netzwerkinfrastrukturgeräten wie Firewalls und Routern. Erstellen Sie eine Software-Zulassungsliste, die nur legitime Anwendungen ausführt.

- Patchen und Updaten: Führen Sie regelmäßige Schwachstellenüberprüfungen durch. Patchen und aktualisieren Sie Betriebssysteme und Anwendungen.

- Schützen und wiederherstellen: Implementieren Sie Maßnahmen für den Datenschutz, Backup und Wiederherstellung. Setzen Sie Multifaktor-Authentifizierung ein.

- Sichern und verteidigen: Implementieren Sie Sandbox-Analyse, um bösartige Mails zu blockieren. Stellen Sie die neuesten Versionen von Sicherheitslösungen auf allen Ebenen des Systems bereit, einschließlich Mail, Endpunkt, Web und Netzwerk. Erkennen Sie frühzeitig Anzeichen eines Angriffs, z. B. das Vorhandensein von verdächtigen Tools im System, und nutzen Sie fortschrittliche Erkennungstechnologien, z. B. auf der Grundlage von KI und maschinellem Lernen.

- Schulen und testen: Regelmäßiges Training der Mitarbeiter auf Sicherheitskenntnisse, sowie das Aufsetzen eines Red Teams und Pen Tests.

Ein mehrschichtiger Sicherheitsansatz kann Unternehmen dabei helfen, die möglichen Eintrittspunkte in das System (Endpunkt, E-Mail, Web und Netzwerk) zu schützen. Sicherheitslösungen, die bösartige Komponenten und verdächtiges Verhalten erkennen, können Unternehmen schützen.

Indicators of Compromise (IOCs)

Eine Liste der Indicators of Compromise (IOCs) gibt es ebenfalls im Originalbeitrag. Zudem gibt es noch eine zusammenfassende Infografik: