Cyberbedrohungen

Management der Angriffsflächen: Ransomware und Cloud

Die Cybersicherheitslandschaft hat sich in der ersten Hälfte des Jahres 2022 erheblich verändert. Bei den Angriffen stehen vor allem solche mit Ransomware und auf Cloud-Umgebungen im Mittelpunkt, aber auch tückische Schwachstellen werden genutzt.

Wir haben bereits aufgezeigt, dass die Angriffsflächen immer größer wurden und die Akteure in ihren Attacken immer raffinierter vorgehen. Besonders Ransomware und Cloud-Umgebungen stehen im Mittelpunkt. Aber auch anderere bemerkenswerte Schwachstellen ein, die in der ersten Jahreshälfte für großen Schaden gesorgt haben.

Ransomware-Familien zielen auf große Beute

Heutige Ransomware hat es auf Unternehmen mit guten finanziellen Möglichkeiten abgesehen - Anfang 2022 wurden in etwas mehr als zwei Monaten bereits 50 Unternehmen angegriffen. Die Hintermänner dieses Angriffs sind auf der Suche nach Zugangsdaten für große Netzwerke.

Black Basta stammt aus dem im April 2022, als ein Benutzer gleichen Namens in einigen großen Untergrundforen nach Zugangsdaten für Unternehmensnetzwerke von Organisationen in den USA, Kanada, Großbritannien, Australien und Neuseeland suchte. Der Benutzer bot allen potenziellen Partnern eine Gewinnbeteiligung an. Und angesichts der anfänglichen Werbung von Black Basta ist es wahrscheinlich, dass die Gruppe gestohlene Anmeldedaten verwendet, um Zugang zu den Systemen ihrer Opfer zu erhalten. Eines der bemerkenswerten Merkmale von Black Basta ist, dass die Lösegeldforderung fest in der Malware kodiert ist, was darauf hindeutet, dass die Betreiber für jedes ihrer Opfer eine eigene Binärdatei verwenden könnten.

Software-Schwachstellen drohen, den Geschäftsbetrieb zu stören

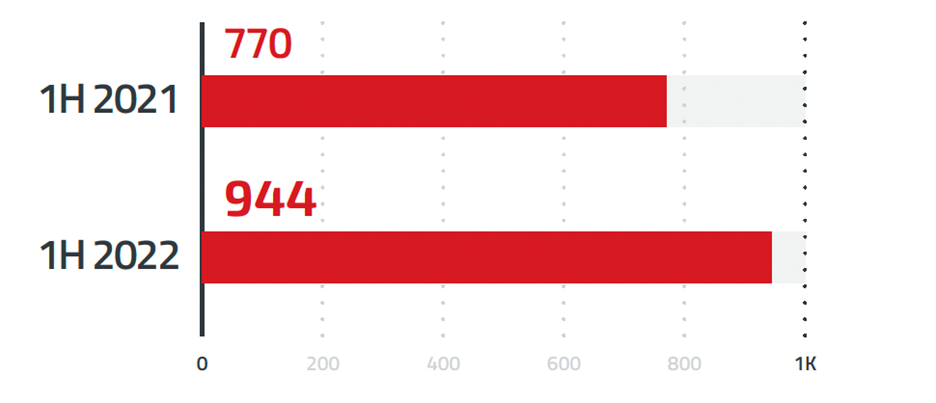

Die Zahl der von CVE veröffentlichten Schwachstellen ist in der ersten Jahreshälfte 2022 mit 12.380 Einträgen im Vergleich zu 9.420 im gleichen Zeitraum des Vorjahres gestiegen. Diesen Trend beobachtete auch die Trend Micro ZDI: In H1 2021 wurden 770 Hinweise veröffentlicht, und nun sind allein seit Mitte des Jahres 2022 sind nun insgesamt 944 Sicherheitswarnungen über dieses Programm verfügbar. „High Severity“-Schwachstellen machten den größten Teil (68 %) der veröffentlichten Lücken aus. Bei kritischen und „Medium-Severity“-Fehlern gab es einen starken Anstieg.

Unternehmen sollten einen effizienten, risikobasierten Ansatz verfolgen, der sich auf die Schwachstellen in ihrer Umgebung konzentriert, bevor sie mit Hilfe von Ressourcen wie der Known Exploited Vendor-Liste der CISA prüfen, ob es öffentliche Beweise für diese Art von Schwachstellen gibt bzw. ob sie draußen auftreten.

Schon 2021 wurde CVE-2021-44228 (Log4Shell) bekannt, eine Sicherheitslücke, die die Java-basierte Protokollierungsbibliothek Apache Log4j betraf. Die Veröffentlichung erschütterte die Cybersicherheitslandschaft aufgrund der Allgegenwärtigkeit der betroffenen Software und ihrer Integration in verschiedene Systeme. Dies machte es für Unternehmen schwierig festzustellen, ob und wie sie betroffen waren.

In der ersten Jahreshälfte 2022 gab es weitere Schwachstellen, die wichtige Unternehmenssoftware betrafen, wobei die Spring4Shell-Schwachstelle vielleicht die bemerkenswerteste war.

Neu entdeckte Schwachstellen Gefahr für den DDS-Standard

Der Data Distribution Service (DDS) ist eine Middleware-Technologie, die als Konnektivitätsstandard für den sicheren Informationsaustausch in Echtzeit und die schnelle Integration von Geräten im Internet der Dinge (IIoT) dient. DDS ermöglicht es Fachleuten, Module innerhalb ihrer Anwendungen zu entwickeln, die dann von anderen Unternehmen genutzt werden können, ohne zusätzliche Hardware oder Software zu installieren.

Im Januar 2022 veröffentlichten Trend Micro Research, TXOne Networks, ZDI in Zusammenarbeit mit ADLINK Labs und Alias Robotics einen Beitrag zur Cybersicherheit von DDS. Der Artikel listet 13 neue Schwachstellen für die sechs gängigsten Implementierungen dieses Systems auf, deren Auswirkungen nicht nur die direkten Anwender, sondern auch das Robot Operating System 2 (ROS 2) betreffen.

Wichtige Schwachstellen

Einige der bemerkenswerten Schwachstellen, die wir in der ersten Hälfte 2022 entdeckt und analysiert haben, betrafen andere Plattformen als Windows. Linux- und Unix-Benutzer sind das Ziel einer neuen Sicherheitslücke, die beide Betriebssysteme betrifft und eine alte Schwachstelle ausnutzt. Diese als „Dirty Pipe“ bekannte Schwachstelle kann von Hackern genutzt werden, um ihre Privilegien auf dem Host-System zu erhöhen. Sie ist seit 2008 bekannt, als die Version 5.8 herauskam. Erst vor kurzem entdeckten die Entwickler das Potenzial dieser Lücke, selbst in vertrauenswürdigen Umgebungen Schaden anzurichten.

Die WSO2-Plattform ist eine beliebte Lösung für die Integration von APIs und Anwendungen, aber es scheint, dass ihre Effizienz durch CVE 2022-2946472 bedroht sein könnte. Die Ausnutzung dieser Schwachstelle, die keine Benutzerinteraktion oder Administratorrechte erfordert, kann es Angreifern ermöglichen, in Netzwerke einzudringen, die zu den betroffenen Systemen gehören.

Alte Probleme, unkonventionelle Angriffe plagen Cloud-Umgebungen

Die weit verbreitete Nutzung der Cloud hat zwar viele Unternehmen effizienter gemacht, aber sie hat auch dazu geführt, dass Cloud-basierte Systeme ein attraktives Ziel für böswillige Akteure geworden sind, die ihre regulären Aktivitäten ausweiten wollen.

Die effizienteste Methode für das Mining von Kryptowährungen war bisher die Verwendung teurer Maschinen mit leistungsstarken Grafikprozessoren. Da die meisten Nutzer nicht über High-End-Grafikprozessoren verfügen, haben einige Gruppen damit begonnen, ihre Bemühungen auf Quantität statt Qualität zu konzentrieren, indem sie sich stattdessen auf kompromittierende Cloud-Instanzen für Cryptocurrency-Mining-Operationen verlassen.

Im Rahmen unserer Untersuchungen zum Cloud-basierten Kryptowährungs-Mining haben wir die primären Bedrohungsakteure in diesem Bereich untersucht und die fünf bekanntesten Gruppen und deren Vorgehensweise ermittelt:

- Outlaw ist ein Bedrohungsakteur, der es vorzieht, bei den Tools und Techniken zu bleiben, die er kennt, und der seine Operationen im Laufe der Jahre relativ wenig verändert hat. Zu den bevorzugten Zielen gehören IoT-Geräte und Linux-Cloud-Server, die er durch Ausnutzung bekannter Schwachstellen oder Brute-Force-Angriffe über Secure Shell (SSH) kompromittiert.

- TeamTNT ist dafür bekannt, dass die Gruppe in den sozialen Medien aktiv ist. TeamTNT hat sich in kurzer Zeit schnell weiterentwickelt und ist heute einer der technisch versiertesten Bedrohungsakteure, die sich auf das Mining von Kryptowährungen konzentrieren.

- Kinsing kann, zumindest was die Online-Präsenz betrifft, als Gegenpol zu TeamTNT betrachtet werden, da die Gruppe keine nennenswerte Präsenz in den sozialen Medien oder gar in Untergrundforen unterhält. Allerdings weist sie einige Ähnlichkeiten mit ihrem Rivalen auf, was ihre Fähigkeit angeht, sich schnell anzupassen und ihre Ausrüstung weiterzuentwickeln.

- 8220 ist eine Gruppe, die häufig Schwachstellen ausnutzt, vor allem solche, die den Oracle WebLogic Server betreffen. Der Bedrohungsakteur konkurriert mit Kinsing um dieselben Ressourcen, wobei sich die beiden oft gegenseitig von kompromittierten Rechnern ausschalten, um ihre eigenen Kryptowährungs-Miner zu installieren.

- Kek Security ist eine relativ neue Gruppe, die aufgrund ihrer Raffinesse und ihrer Vorliebe für die Integration neuer Exploits in ihre Angriffe Aufmerksamkeit erregt hat. Kek Security entwickelt seine Malware auch ständig weiter, wobei einige der neueren Erweiterungen bessere Verschleierungsmöglichkeiten bieten, um sich der Erkennung zu entziehen und eine Analyse durch Forscher zu verhindern.