Cyberbedrohungen

Tackling the Growing and Evolving Digital Attack Surface: 2022 Midyear Cybersecurity Report

This blog entry highlights the threats that dominated the first six months of the year, which we discussed in detail in our midyear cybersecurity roundup report, “Defending the Expanding Attack Surface.”

In der ersten Jahreshälfte 2022 hatten Unternehmen mit verteilten Arbeitspools und einer erweiterten digitalen Angriffsfläche zu kämpfen - eine Situation, die sich Cyberkriminelle schnell zu Nutze machten, indem sie ausgeklügelte alte und neue Angriffe starteten. Trend Micro konnte im ersten Halbjahr 2022 insgesamt über 63 Milliarden Bedrohungen erkennen und abwehren. Unser Halbjahresbericht zur Cybersicherheit, „Defending the Expanding Attack Surface“ erörtert die Bedrohungen, die die ersten sechs Monate des Jahres dominiert haben.

Die kontinuierliche Zunahme von MaaS- und RaaS-Systemen

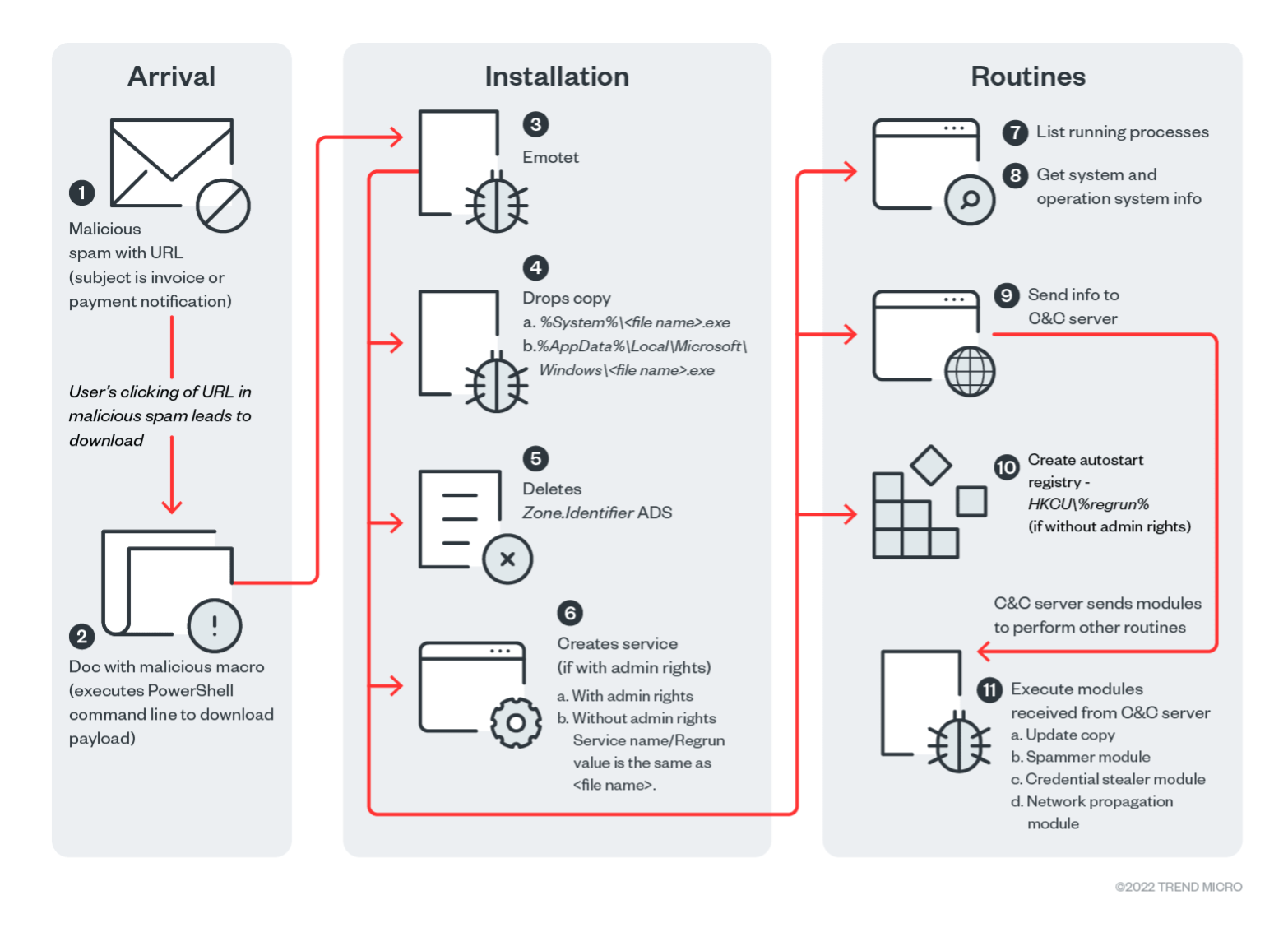

In der ersten Jahreshälfte 2022 war ein Anstieg von Malware-as-a-Service (MaaS) zu beobachten, wie das Wiederaufleben des Emotet-Botnets zeigt. Obwohl die Infrastruktur von Emotet im Jahr 2021 aufgelöst wurde, nutzten böswillige Akteure sie weiterhin als Teil ihrer MaaS-Schemata, um Conti und andere Ransomware-Familien auf von Emotet kompromittierten Systemen zu installieren.

Der Trend Micro Smart Protection Network (SPN)-Plattform zufolge stiegen die Emotet-Erkennungen in den ersten sechs Monaten 2022 mit 148.701 Erkennungen stark an im Vergleich zu den 13.811 Erkennungen in der ersten Hälfte des Vorjahres. Ausgehend von unseren Telemetriedaten war Japan das Land mit der höchsten Anzahl von Erkennungen.

| Vergleich der Emotet-Erkennungen | |

|---|---|

| Jahr | Zahl der Erkennungen |

| 1H 2021 | 13,811 |

| 1H 2022 | 148,701 |

Quelle: Trend Micro Smart Protection Network

| Länder mit den meisten Emotet-Erkennungen | |

|---|---|

| Land | 1H 2022 |

| Japan | 107,669 |

| US | 4,837 |

| Indien | 3,729 |

| Italien | 3,442 |

| Brasilien | 3,006 |

Quelle: Trend Micro Smart Protection Network

Auch Ransomware-as-a-Service (RaaS)-Angriffe waren weit verbreitet. Dieses Modell ermöglicht es den „Nutzern“ - auch solchen ohne nennenswerte technische Kenntnisse -, Ransomware-Tools und -Infrastrukturen zu kaufen oder zu mieten, um die Angriffe noch raffinierter zu gestalten. Auf der Grundlage der verfügbaren Daten für das erste Halbjahr 2022 gab es 67 aktive RaaS- und Erpressergruppen mit über 1.200 Opferorganisationen.

| Aktive RaaS- und Erpressergruppen | Opferorganisationen |

| 57 | 1,205 |

Die Zahl der aktiven RaaS- und Erpressergruppen und die Zahl der Opferorganisationen erfolgreicher Ransomware-Angriffe in der ersten Hälfte 2022

Quelle: RaaS- und Erpressergruppen-Leak-Seiten

Unsere SPN-Daten zeigen auch, dass LockBit, Conti und BlackCat die drei Ransomware-Familien waren, die im RaaS-Bereich hinsichtlich der Entdeckungen hervorstachen.

| Ransomware-Familie | 1H 2021 | 1H 2022 |

| LockBit | 341 | 1,843 |

| Conti | 622 | 1,090 |

| BlackCat | 2 | 1,397 |

Quelle: Trend Micro Smart Protection Network

Cloud-Fehlkonfigurationen und Kryptowährungs-Mining-Angriffe

Cloud-basierte Container sind mittlerweile allgegenwärtig und neigen dazu, falsch konfiguriert zu werden. Dies nutzen natürlich böswillige Akteure mit unterschiedlichen und sich weiter entwickelnden Angriffen aus. Eine von Red Hat im Mai 2022 durchgeführte Umfrage belegt, wie groß das Problem der Fehlkonfiguration in Unternehmen ist. 300 DevOps-, Technik- und Sicherheitsexperten nahmen an der Umfrage teil. 53 % von ihnen gaben an, eine Fehlkonfiguration in ihren Containern und/oder Kubernetes-Bereitstellungen entdeckt zu haben.

Im Mai 2022 untersuchten wir Kubernetes-Cluster, die über Port 10250 öffentlich zugänglich waren, und fanden über Shodan mehr als 243.000 offene Cluster-Knoten. Neben dem Missbrauch von öffentlich zugänglichen Kubernetes-Clustern stahlen Cyberkriminelle auch weiterhin Kryptowährungs-Mining-Ressourcen.

Wir konnten die fünf prominentesten Akteursgruppen im Bereich des Kryptowährungs-Minings ermittelt: Outlaw zielt auf Internet-of-Things (IoT)-Geräte und Linux-Cloud-Server ab, indem die Akteure bekannte Schwachstellen ausnutzen oder Brute-Force-Angriffe auf das Secure Shell Protocol (SSH) durchführen. TeamTNT ist einer der technisch versiertesten Bedrohungsakteure auf dem Feld von Kryptowährungs-Mining. Kinsing ist dafür bekannt, neue Schwachstellen (einschließlich der Log4Shell-Schwachstelle) in kurzer Zeit auszunutzen, während 8220 für die Ausnutzung von Oracle WebLogic-Schwachstellen bekannt ist. Kek Security schließlich ist eine relativ neue Gruppe, die ausgefeilte Techniken einsetzt und neue Exploits in ihre Angriffe integriert.

Schutz von Unternehmen

Um vernetzte Arbeitsumgebungen und neue Tools und Technologien geschützt zu betreiben, benötigen Sicherheitsteams eine starke und einheitliche Cybersicherheitsstrategie, die die sich ausweitende digitale Angriffsfläche abdecken kann.