Cloud

Kryptowährungs-Mining-Angriffe, eine ernste Gefahr

Unternehmen das Vorhandensein von Kryptowährungs-Mining-Malware in einem System nicht hinnehmen, sondern es als Warnzeichen dafür sehen, dass die firmeneigenen Cloud-Infrastrukturen anfällig sind Der wahre Gewinn für Kriminelle entsteht durch Sekundärgeschäfte.

Originalartikel von Mayra Rosario Fuentes, Stephen Hilt, Robert McArdle, Lord Alfred Remorin, Threat Researchers

Böswillige Akteure nutzen die Tatsache, dass Cloud-basierte Systeme zu einer Schlüsselkomponente für die Betriebsabläufe und Infrastrukturen von Unternehmen geworden sind, und versuchen, Schwachstellen in der Cloud-Sicherheit für unterschiedliche böswillige Aktivitäten zu missbrauchen - von der Datenexfiltrierung über Cyberspionage bis hin zu DDoS-Angriffen (Distributed Denial of Service). Einer der jüngsten Trends, die wir beobachtet haben, ist der Vormarsch von Cloud-basierten Kryptowährungs-Mining-Gruppen, die Cloud-Ressourcen, insbesondere die CPU-Leistung der bereitgestellten Cloud-Instanzen, zum Mining von Kryptowährungen nutzen (wobei Monero aufgrund der CPU-Mining-freundlichen Renditen die beliebteste ist). Das Whitepaper „A Floating Battleground: Navigating the Landscape of Cloud-Based Cryptocurrency Mining“ beschreibt diese Entwicklung eingehend.

Auf den ersten Blick erscheint ein Kryptowährungs-Mining-Angriff im Vergleich zu anderen Formen, wie z. B. Ransomware, eher als ein Ärgernis. Schließlich geht es dabei „nur“ um den Verbrauch von Ressourcen und nicht um den Diebstahl oder die Verschlüsselung sensibler Daten. Die tatsächlichen Kosten eines Mining-Angriffs werden jedoch häufig unterschätzt.

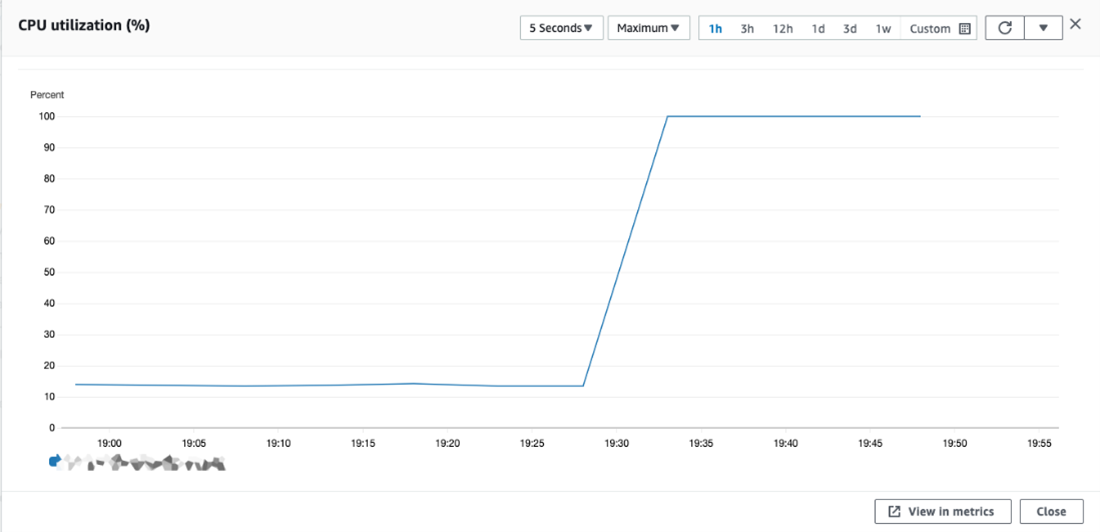

Mithilfe eines selbst entwickelten Systems zur Einschätzung des Ressourcenverbrauchs und der Kosten eines Cloud-basierten Mining-Angriffs fanden wir heraus, dass der Betrieb eines Systems bei einer Auslastung von 13 % etwa 20 Dollar pro Monat kostet. Bei einer 100-prozentigen Auslastung, die bei einem Mining-Angriff zu erwarten wäre, versechsfacht sich dieser Wert auf 130 Dollar pro Monat -- und das für nur einen einzelnen Rechner. Unternehmen, insbesondere große, setzen in der Regel mehrere Cloud-Instanzen ein, also ein enormer Anstieg des Ressourcenverbrauchs und der Kosten.

Doch das sind nur die greifbaren Kosten eines Kryptowährungs-Mining-Angriffs. Es kann auch indirekte Folgen geben, wie etwa die Unterbrechung und Verlangsamung des Betriebs und damit Umsatzeinbußen oder sogar Rufschädigung aufgrund der Unannehmlichkeiten für die Kunden der betroffenen Organisation.

Konkurrenz um Ressourcen

Die Hauptakteure in der Szene des Cloud-basierten Kryptowährungs-Minings sind sehr unterschiedlich aufgestellt hinsichtlich der eingesetzten Tools, Techniken und sogar der Art und Weise, wie sie mit der Öffentlichkeit interagieren. Während einige einen eher einfachen Ansatz verfolgen, entwickeln andere ihre Fähigkeit, Schwachstellen und andere Sicherheitslücken auszunutzen, um in Zielsysteme einzudringen, ständig weiter.

Auf der einen Seite gibt es mit Outlaw eine Gruppe, die sich an das hält, was sie kann, nämlich Internet-of-Things (IoT)-Geräte und Linux-Server über Brute-Force-Angriffe zu kompromittieren oder auch bekannte Schwachstellen zu missbrauchen. Sie nimmt lediglich geringe Änderungen in ihren Kampagnen vor. Auf der anderen Seite steht TeamTNT, eine sich stetig weiter entwickelnde cyberkriminelle Gruppe, die sich vor allem auf Credential-Diebstahl zum Zweck der lateralen Bewegungen und des Missbrauchs von konfigurierten Services spezialisiert hat. Andere Gruppen, etwa Kinsing und 8220, setzen auf Tools wie Rootkits und Botnets und verfügen über einen beträchtlichen Bestand an ausnutzbaren Schwachstellen.

Der Wettbewerb untereinander ist ein wichtiger Treiber für die Weiterentwicklung dieser Mining-Gruppen. Da Cloud-Instanzen als begrenzte Ressourcen gelten, muss jede Gruppe sicherstellen, dass ihr Kryptowährungs-Miner derjenige ist, der diese Ressourcen belegt. Einige haben daher bereits sehr fortgeschrittene Techniken und Infrastrukturen dafür entwickelt.

Gewinne auf Sekundärmärkten

Das Mining von Kryptowährungen an sich hat relativ geringe Gewinnspannen, da der Gewinn der durch das Mining erwirtschafteten Währung durch den Ressourcenaufwand aufgehoben wird. Illegales Mining verringert dieses Problem, indem es alle Kosten auf das Opfer abwälzt und es dem Angreifer ermöglicht, den vollen Nutzen aus dem Mining-Prozess zu ziehen. Die wahren finanziellen Gewinne könnten jedoch auf den Sekundärmärkten erzielt werden: Fortgeschrittene böswillige Akteure nutzen dann ihre Ressourcen, um als Zugangs-Broker zu fungieren und ihre Infrastrukturen, Werkzeuge und Dienste anderen Akteuren anzubieten, die als Folge eindringen und größeren Schaden anrichten könnten.

Fazit

Jedenfalls sollten Unternehmen das Vorhandensein von Kryptowährungs-Mining-Malware in einem System nicht nur einfach als Tatsache hinnehmen, sondern auch überlegen, was dies für die Sicherheit ihrer Cloud bedeutet. Das Vorhandensein von Kryptowährungs-Mining-Aktivitäten sollte ein Warnzeichen dafür gelten, dass die firmeneigenen Cloud-Infrastrukturen anfällig sind. Das Aufspüren von Kryptowährungs-Mining muss ernst genommen werden, da dies der einzige Zeitpunkt sein könnte, an dem eine Organisation reagieren kann, solange die tatsächlichen Auswirkungen noch relativ gering sind.

Unternehmen können jedoch proaktiv Maßnahmen ergreifen, um die Sicherheitslücken in ihren Cloud-Implementierungen zu schließen. Dies beginnt bei der Befolgung allgemeiner Sicherheits- und Cloud-Best-Practices wie der rechtzeitigen Durchführung von Patches und der Vermeidung der Öffnung von Cloud-APIs für das Internet und reicht bis hin zu spezifischen Empfehlungen wie der Implementierung von Regeln zur Überwachung von Systemen mit auffälligen Merkmalen. Cloud-Sicherheitsprodukte können Unternehmen auch bei der Filterung ihres Netzwerkverkehrs unterstützen, um Angriffsflächen zu minimieren.

Lesen Sie zu diesem Thema auch den Bericht „A Floating Battleground: Navigating the Landscape of Cloud-Based Cryptocurrency Mining“.