Originalartikel von Philippe Lin, Charles Perine, Rainer Vosseler

In den vergangenen zwei Jahrzehnten haben die Industrie und Verbraucher von den Fortschritten in der Telekommunikationstechnologie profitiert. 5G ist derzeit der Katalysator und die Basis für zukünftige Veränderungen. Anzeichen für diese Entwicklung und den Einfluss auf einzelne Branchen sind deren Investitionen in nicht-öffentliche Netze (NPN), die auch als Campus-Netze bezeichnet werden. 4G/5G-Campusnetze tragen dazu bei, den wachsenden Anforderungen der Industrie an höhere Verfügbarkeit, geringere Latenzzeiten, besseren Datenschutz und Netzwerkisolierung gerecht zu werden. Allerdings können sich dadurch auch Sicherheitslücken auftun, da IT-Experten und Mitarbeiter der Betriebstechnik (OT) möglicherweise nicht über das nötige Wissen verfügen, um telekommunikationsbezogene Bedrohungen innerhalb einer erweiterten Angriffsfläche anzugehen. Wir haben im Rahmen unserer Forschung die Sicherheitsrisiken beim Einsatz eines 4G/5G Campus-Netzwerks untersucht.

Dafür erstellten wir unser eigenes 4G-Campus-Netzwerk und testeten verschiedene Angriffsszenarien, um zu zeigen, welche Art von Bedrohungen diese mit sich bringen und wie eine Verteidigung aussehen kann.

Das 4G/5G Campus-Netzwerk

Ein Campus-Netzwerk ist auf ein geografisches Gebiet beschränkt, und es ist außerdem durch Ethernet-Kabel und ein Mobilfunknetz begrenzt. Für diese Untersuchung nutzten wir nur die minimale Anzahl von Geräten für unser Campus-Netzwerk. Das Kernnetzwerk stellte entweder ein vor Ort implementiertes Campus-Netzwerk oder eine Verbindung zu einem externen Mobilfunkanbieter dar. Außerdem verfügte es über eine einzige Basisstation (eine kleine Zelle). Zu den weiteren Komponenten gehörten ein Industrierouter, ein Steuerungsnetzwerk, ein Feldnetzwerk und mehrere speicherprogrammierbare Steuerungen (SPS). Weitere Details zu unserem Campus-Netzwerk und die verwendete Kernnetzkonfiguration beinhaltet das Whitepaper. Dort sind auch die verschiedenen Arten von Campus-Netzwerken und Bereitstellungsoptionen beschrieben.

Punkte für eine mögliche Kompromittierung

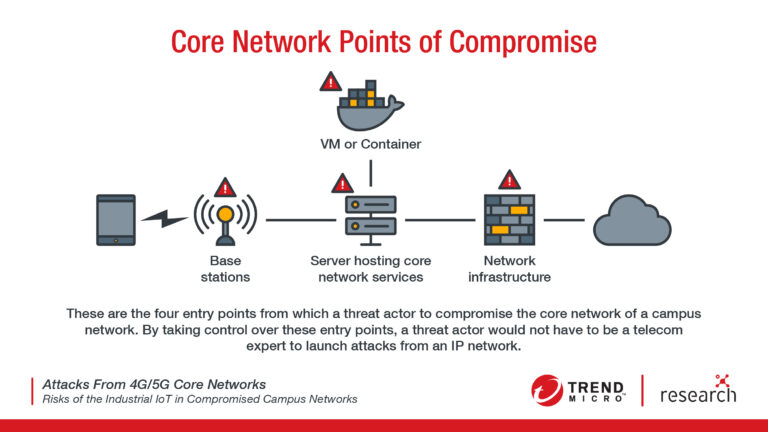

Die von uns demonstrierten Angriffsszenarien starteten in einem kompromittierten Kernnetzwerk. Daher zeigten wir zunächst, wie ein Angreifer ein Kernnetzwerk infiltrieren kann. Wir identifizierten vier Einstiegspunkte, ein Kernnetzwerk kompromittiert werden kann:

- Server, die Kernnetzwerk-Services hosten. Ein Angreifer könnte bekannte Schwachstellen ausnutzen, da Campus-Netzwerke Standardserver (COTS x86-Server) verwenden.

- Virtuelle Maschinen (VM) oder Container. Regelmäßig gepatchte VMs und Container verringern die Angriffsfläche für diesen Einstiegspunkt. Allerdings passiert dies leider nicht regelmäßig. Fehlkonfigurationen können häufig auch zu unvorhergesehenen Gefährdungen und Kompromittierungen führen.

- Netzwerkinfrastruktur. Angreifer können ungepatchte Infrastrukturgeräte nutzen, um in ein Unternehmensnetzwerk einzudringen. Sie können etwa über gemanagte Router, Switches, Firewalls oder sogar Cybersicherheits-Appliances Pakete abfangen.

- Basisstationen. Über mögliche Schwachstellen in Basisstationen können Angreifer in das Kernnetzwerk eindringen.

Gängige Angriffsszenarien

Durch die Übernahme dieser vier Einstiegspunkte müssen Angreifer keine Experten für Telekommunikationstechnologien sein, um Angriffe aus einem IP-Netzwerk starten zu können. Die von uns getesteten Angriffsszenarien zeigen, wie ein kompromittiertes Kernnetzwerk ein weiteres Einfallstor sowohl für Bedrohungen sein kann, die industrielle Kontrollsysteme (ICS) betreffen, als auch für Bedrohungen, die erhebliche Schäden verursachen könnten.

MQTT Hijacking

Moderne ICSs unterstützen das Senden von Messwerten an die Cloud via MQTT-Protokoll. Für maximale Sicherheit kann das MQTT durch ein Passwort und TLS geschützt werden. Dies fehlt jedoch typischerweise im Feld. Verändert ein Angreifer erfolgreich die Telemetrie oder Nachrichten, die an die Cloud gesendet werden, könnte er Analysealgorithmen und Statistiken beeinflussen. Zudem kann er MQTT abfangen, um seine Aktionen an entfernten Standorten vorübergehend zu verschleiern.

Dies wird in dem von uns untersuchten fiktiven Stahlwerk veranschaulicht. Hier wurden MQTT-Nachrichten für Temperatursensor-Messwerte abgefangen und modifiziert. Infolge der Veränderung der internen Temperatur kam es zu einem Anstieg der tatsächlichen Temperatur. Dieser Anstieg wurde jedoch nicht in den externen Audit-Protokollen angezeigt.

Modbus/TCP Hijacking

In der Regel wird ein VPN zwischen entfernten Standorten und dem Steuerungsnetzwerk verwendet. Für Fälle, in denen kein VPN verwendet wird, oder wenn Modbus-Server direkt mit dem Campus-Netzwerk verbunden sind, kann ein Angreifer einen Modbus-Parser schreiben, um die Modbus-Funktionscodes und Datenwerte in den Paketen zu ändern.

Dies führt zu einem Szenario, das dem MQTT-Hijacking ähnlich ist. Im Stahlwerk wurden Daten, die an die HMI-Steuerung gesendet wurden, mithilfe dieses Angriffs manipuliert. Die Betreiber im Kontrollraum sahen nicht, dass etwas nicht stimmte, auch wenn tatsächlich der Druck, der Luftstrom und die Temperatur über die normalen Werte hinausgingen, was zu zahlreichen Auswirkungen auf die präzise Verarbeitung von Legierungen führte.

Remote Desktop-Angriff

Remote Desktops werden häufig an entfernten Standorten eingesetzt. IT- und Außendiensttechniker verwenden VNC oder Microsoft Remote Desktop. Obwohl es üblich ist, dass Remote-Desktop-Sitzungen passwortgeschützt sind, bedeutet dies nicht automatisch, dass sie auch verschlüsselt sind. Je nach den konfigurierten Verschlüsselungsoptionen hat ein Angreifer, der an den Einstiegspunkten sitzt, die Möglichkeit, den RDP-Port 3389 oder den VNC-Port 5900 zu sniffen, um Tastatureingaben und Passwörter zu protokollieren. Ein Angreifer könnte z. B. Tastatureingaben abfangen, indem er einen Downgrade-Angriff auf RDP im Kernnetz durchführt. Ein unverschlüsseltes VNC kann mit einem Verbindungspasswort über Brute-Force geknackt werden, und die Tastenanschläge können trotzdem protokolliert werden.

Im Stahlwerk wäre der Angreifer in diesem Szenario in der Lage, sich über den VNC Zugang zu verschaffen. Dies eröffnet ihm viele verschiedene Optionen, wobei seine nächsten Schritte von seinen Absichten bestimmt werden. Er kann zum Beispiel die PLC direkt abfangen oder Ransomware installieren. Dies sind nur Beispiele aus mehreren gängigen Angriffsszenarien, die wir in unserem Campus-Netzwerk testen konnten. Das Whitepaper enthält eine technische Beschreibung weiterer Angriffsszenarien.

Sicherheitsempfehlungen

In zwei oder drei Jahren werden 4G/5G-Campusnetze in weiteren industriellen Anlagen eingesetzt werden. Auch werden die Eigentümer von 4G-Campusnetzen in naher Zukunft auf 5G umsteigen. Um einen Wettbewerbsvorteil zu behalten, müssen sich Unternehmen daher weiterentwickeln – und das bedeutet, sich auf 5G vorzubereiten.

Die Veränderungen haben einen großen Einfluss auf die Sicherheit und weitere Auswirkungen auf die Rollen sowohl der IT- als auch OT-Experten in industriellen Systemen. Sie müssen ihr Wissen im Hinblick auf die Konvergenz dieses neuen Trios erweitern: IT, OT und jetzt auch Kommunikationstechnologie (CT).

Im Folgenden finden Sie einige allgemeine Sicherheitsempfehlungen für 4G/5G-Campus-Netzwerke:

- Verwenden Sie Verschlüsselung auf Anwendungsebene, z. B. HTTPS, MQTTS, LDAPS oder andere gut konzipierte Industrieprotokolle.

- Setzen Sie auf korrekte Netzwerksegregation, VLAN und IPsec zum Schutz von Industrieanlagen, die Campus-Netzwerke betreiben.

- Spielen Sie die neuesten Patches für Betriebssysteme, Router und Basisstationen ein, sobald diese verfügbar sind.

- Da LTE und 5G nicht automatisch eine Verschlüsselung vorsehen, sollten Sie VPN oder IPsec verwenden, um die Kommunikationskanäle zu schützen, einschließlich entfernter Standorte und Basisstationen.

Alle Einzelheiten finden Sie im Whitepaper „Attacks From 4G/5G Core Networks: Risks of the Industrial IoT in Compromised Campus Networks“.