Originalbeitrag von Brian Gorenc

In diesem Jahr wird die ZDI 15 Jahre alt. Alles begann 2005, als 3Com ein neues Programm namens Zero Day Initiative ankündigte. Geplant war, Forscher, die bisher unbekannte Software-Schwachstellen („Zero-Day-Schwachstellen“) entdecken und sie verantwortungsbewusst offenlegen, finanziell zu belohnen. Die Informationen über die Schwachstelle sollten genutzt werden, um Kunden frühzeitig mithilfe von TippingPoint IPS (Intrusion Prevention System)-Filtern zu schützen, während die ZDI mit dem Hersteller des betroffenen Produkts zusammenarbeitete, um die Schwachstelle zu beheben. In dem Jahr veröffentlichte die ZDI gerade mal ein Advisory zu Symantec VERITAS NetBackup. Fünfzehn Jahre später sind es mehr als 7.500 Advisories, und die ZDI hat sich zum weltweit größten herstellerunabhängigen Bug-Bounty-Programm entwickelt.

Von einer 15-jährigen Reise zu sprechen, ist eine Untertreibung. Es gab einige Höhen und Tiefen, aber das Programm ist stärker denn je und befindet sich auf Kurs zum bislang erfolgreichsten Jahr des Bestehens. Daher ist es der richtige Zeitpunkt, um einen Blick zurück auf einige der bemerkenswerteren Ereignisse zu werfen.

2005 – 2010

2006 kaufte die ZDI nur zwei Apple-Bugs, 2010 waren es bereits 52. Java-Bugs, insbesondere Sandbox Escapes waren zu der Zeit ebenfalls beliebt. Es fühlt sich etwas merkwürdig an, auf den Wechsel vom Kauf von Bugs in dem, was man einfach „Java“ nannte, solchen in „Sun Microsystems Java“ und schließlich zu Bugs in „Oracle Java" zurück zu blicken.

In diese Zeitspanne fiel auch der erste Pwn2Own-Wettbewerb 2007. Damals galten Apple-Geräte als unüberwindbar. Doch scharfsinnige Sicherheitsforscher wussten es besser, und Dino Dai Zovi bewies dies und gewann ein MacBook sowie 10.000 $. Seither ist der Wettbewerb exponentiell gewachsen. Inzwischen gibt es drei verschiedene Wettbewerbe: Pwn2Own Vancouver, der sich auf Unternehmenssoftware konzentriert; Pwn2Own Tokio, der sich auf Verbrauchergeräte konzentriert und Pwn2Own Miami, der dieses Jahr mit Schwerpunkt auf ICS-SCADA-Produkte eingeführt wurde. Pwn2Own diente auch als "Coming-out" für viele hochkarätige Forscher, die nach dem Gewinn des Wettbewerbs in verschiedenen prestigeträchtigen Teams und Projekten arbeiten.

2010 – 2015

Dies war eine Übergangszeit für das Programm, da 3Com zusammen mit ZDI von Hewlett-Packard gekauft und später als Teil von Hewlett Packard Enterprise abgespalten wurde. Die Kernprinzipien des Programms damals sind jedoch nach wie vor dieselben wie heute:

- Fördern der verantwortungsvollen Offenlegung von Zero-Day-Schwachstellen gegenüber den betroffenen Anbietern.

- Gerechte Anrechnung und Vergütung der teilnehmenden Forscher, einschließlich jährlicher Boni für Forscher, die innerhalb des Programms besonders produktiv sind.

- Produktanbieter in die Verantwortung nehmen, indem sie eine angemessene Frist für die Behebung gemeldeter Schwachstellen erhalten.

- Schutz der Kunden und des Ökosystems.

Mittlerweile war das ZDI groß genug, um einen Einfluss auf das gesamte Ökosystem zu haben. Zu dieser Zeit entwickelte sich die Initiative zum weltgrößten herstellerunabhängigen Bug-Bounty-Programm -- sie ist es heute immer noch. 2011 kam es zur ersten öffentlichen Zero-Day-Offenlegung, als ein Anbieter die Patch-Frist nicht einhielt. Im Laufe der Zeit trug die Verpflichtung der Hersteller zur Behebung von Schwachstellen dazu bei, ihre Reaktionszeit von mehr als 180 Tagen auf weniger als 120 zu senken. Obwohl die ZDI die Zeitspanne für die Offenlegung verkürzt hat, ist die Rate der Zero Day-Offenlegung relativ konstant geblieben.

Eine weitere große Veränderung war die Zunahme der Forschungsarbeit der vom ZDI-Programm beschäftigten Schwachstellenforscher. Infolge einer Vergrößerung des Teams konnten Mitglieder des ZDI auch ihre eigenen Bugs melden. Sie veröffentlichten zunehmend die Ergebnisse ihrer Arbeit und hielten immer häufiger Vorträge auf hochkarätigen Konferenzen wie Black Hat und DEFCON.

Die Vergrößerung half auch, einige Trends in der bösartigen Ausnutzung zu erkennen. Auch gab es einen Anstieg bei den Reports von Java-Bugs. Nachdem die Browser Click-to-Play implementierten, wurde die praktische Ausnutzung schwieriger. Es gab auch viele Bugs, die Use-After-Free (UAF)-Bedingungen im Internet Explorer missbrauchten, bis Microsoft ohne Aufhebens Isolated Heap und MemGC-Mechanismen einführte. ZDI-Forscher fanden dennoch eine Möglichkeit, diese Mechanismen auszuhebeln und erhielten dafür 125.000 $ von Microsoft. Interessanterweise beschloss Microsoft, nicht alle gemeldeten Bugs zu fixen, sodass ein Teil des Reports als öffentlich gemachter Zero Day endete. Die Forscher spendeten das Geld an verschiedene STEM (Science, Technology, Engineering, Mathematics)-Wohltätigkeitsvereine.

Die Bug-Bounty-Landschaft normalisierte sich und weitete sich aus. Anbieter wie Microsoft und Google starteten ihre eigenen Bounty-Programme. Es entstanden Bug-Bounty-Plattformen, die es Firmen wie Starbucks und Uber ermöglichten, selbst Belohnungen anzubieten. Die Idee der Crowdsourcing-Forschung wurde zum Mainstream. Nicht jedes Programm war erfolgreich, da einige Anbieter plötzlich erkannten, dass das Angebot von Geld für Bug-Reports dazu führt, dass man Bug-Reports erhält. Dadurch hatten einige Unternehmen Mühe, nach dem Start ihres Programmszu reagieren. Es war definitiv eine Zeit des Wachstums und des Lernens in der gesamten Branche.

2010 erlebte Pwn2Own den ersten erfolgreichen Mobilgerät-Angriff, durchgeführt von Ralf-Philipp Weinmann und Vincenzo Iozzo gegen Apple iPhone 3GS. Anbieter begannen umfangreiche Patches kurz vor dem Wettbewerb zu veröffentlichen. Da die Regeln für alle Angriffe die „neueste Version“ vorschreiben, wurden die Teilnehmer oft kurz vor dem Wettbewerb „aus-gepatcht“. Das bedeutete auch, dass die ZDI sich beeilen musste, um die Ziele mit den neuesten Patches auf den neuesten Stand zu bringen. I2012 kam ein zweiter Wettbewerb - Mobile Pwn2Own - hinzu, der sich auf Telefone und Tablets konzentrierte

2015 – bis heute

2015 kaufte Trend Micro das HP TippingPoint IPS zusammen mit dem ZDI-Programm. Dies eröffnete der ZDI neue Möglichkeiten, da die durch das ZDI-Programm gewonnenen Erkenntnisse über Schwachstellen nun nicht nur der Verbesserung des TippingPoint IPS zugute kamen, sondern auch für andere Produkte innerhalb der Sicherheitslösungen von Trend Micro genutzt werden konnten. Die Zusammenarbeit des ZDI mit Trend Micro führte auch zu einem massiven Anstieg des Interesses an Schwachstellen in den Trend Micro-Produkten selbst. Die Trend Micro-Produktteams scheuten nicht davor zurück, die von unabhängigen ZDI-Forschern eingereichten Fehler zu beheben, und ein gezieltes Targeted Initiative Program nur für ausgewählte Trend Micro-Produkte entstand.

Vor 2015 gab es nur selten eine Adobe Reader-Bug-Meldung außerhalb von Pwn2Own. In dem Jahr aber waren es mehr als 100. Viele dieser Berichte stammten von ZDI-Forschern. Insgesamt machen interne Funde etwa 20% aller Fälle pro Jahr aus. Auch Deserialisierungs-Bugs und ICS/SCADA-Schwachstellen nahmen stark zu. Home-Router entwickelten sich zu einem beliebten Ziel, da sie massenhaft kompromittiert werden können, um in Botnets und DDoS-Angriffen verwendet zu werden. Infolgedessen passte sich die ZDI an und begann, hardwarebezogene Reports zu akzeptieren, insbesondere solche, die sich auf IoT-Geräte beziehen.

Die Einführung des Wassenaar-Arrangements brachte einige Herausforderungen mit sich - insbesondere beim Kauf von Bug Reports aus den Mitgliedsländern.

2016 wurde beim Pwn2Own die Kategorie Virtualisierung eingeführt. Zum 10. Geburtstag des Wettbewerbs 2017 konnte die ZDI während der drei Tage 51 Zero-Days erwerben. 2019 ging die ZDI eine Partnerschaft mit Tesla ein, sodass Forscher das Infotainment-System des Autos zum Ziel machen könnten. ZDI-Forscher zeigten auch ihren eigenen Einbruch ins Infotainment-System. Auch die Teilnehmer haben sich im Laufe der Jahre verändert. Anfangs nahmen hauptsächlich einzelne Forscher und nur wenige Teams teil. Später waren es in der Mehrheit Teams, die von ihren Arbeitgebern gesponsert wurden.In den letzten paar Jahren ist dieser Trend wieder rückläufig.

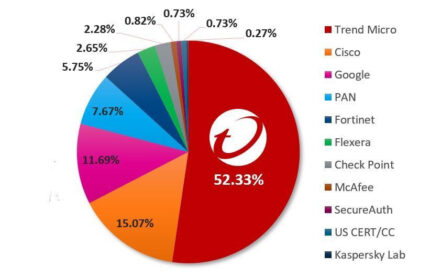

2018 erreichte die ZDI ihren Höchststand von 1.450 veröffentlichten Advisories, und dieses Jahr werden noch mehr. Tatsächlich ist die ZDI seit 13 Jahren als weltweit führende Organisation für Schwachstellenforschung anerkannt. Laut Omdia war das ZDI 2019 für mehr als die Hälfte aller gemessenen Offenlegungen von Schwachstellen verantwortlich, das ist mehr als jeder andere Anbieter.