Originalbeitrag von Natasha Hellberg, Trend Micro Research

Das Internet ist zu einem integralen und allumfassenden Bestandteil unserer Gesellschaft geworden: Cloud-basierte Dienste bieten eine homogenisierte Erfahrung, unabhängig davon, wo der Nutzer ist, ob zu Hause, bei der Arbeit oder auf der anderen Seite des Globus. Dennoch verstehen viele die darunter liegende Struktur nicht. Der Beitrag untersucht das Wesen des Internet-Routings und zeigt auf, wie dies in Konflikt mit länderspezifischen Vorschriften geraten kann.

Das Internet wurde ähnlich aufgebaut wie ein Haus, mit Architekten und Ingenieuren, die seine Struktur entwerfen, formen und erstellen. Wir gehen davon aus, dass das Internet sicher und solide gebaut ist, und dennoch stoßen wir immer wieder auf unerwartete Sicherheitsprobleme. Dabei wird vergessen, dass das Rückgrat des Internets hauptsächlich auf Technologien basiert, die mehr als 30 Jahre alt sind.

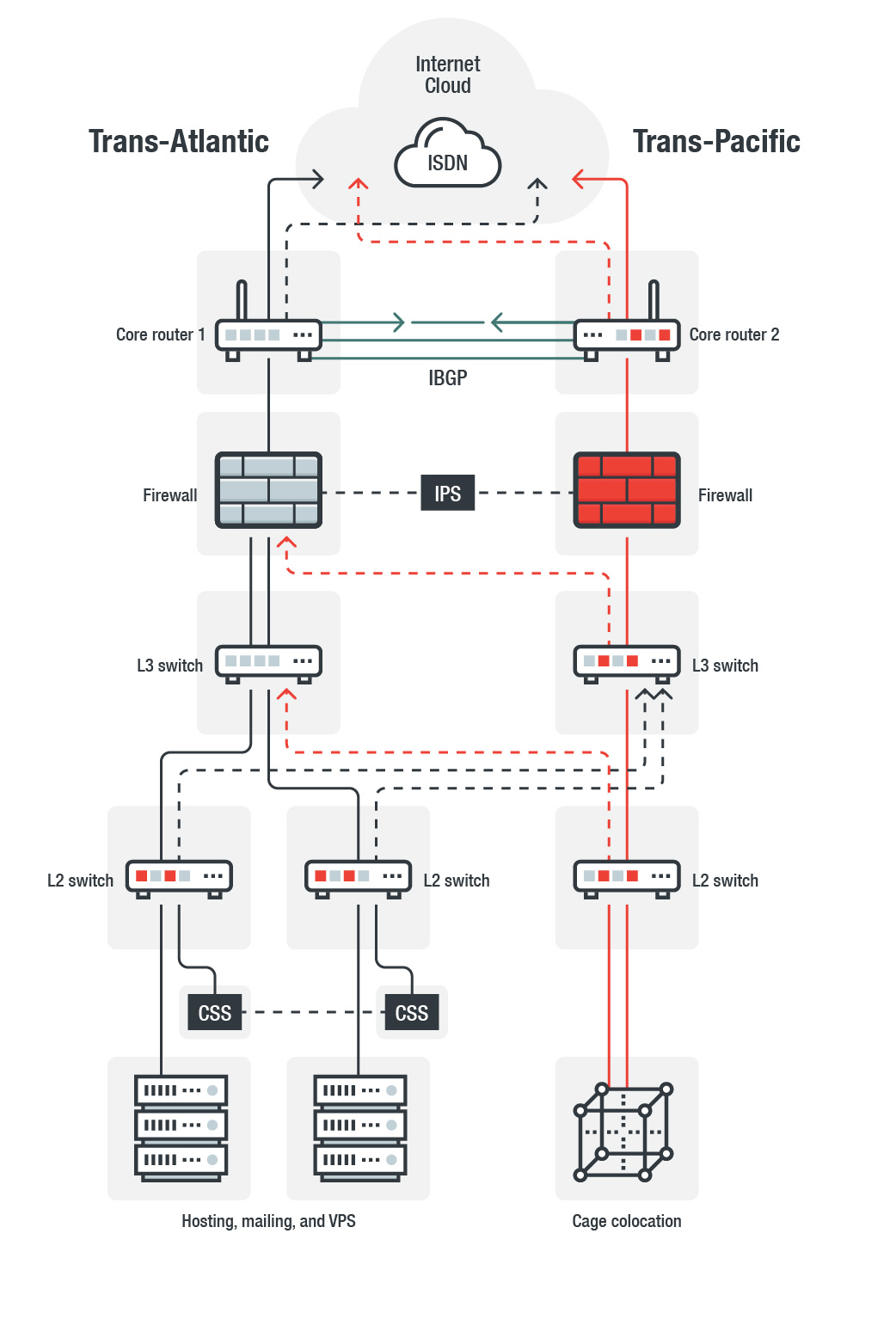

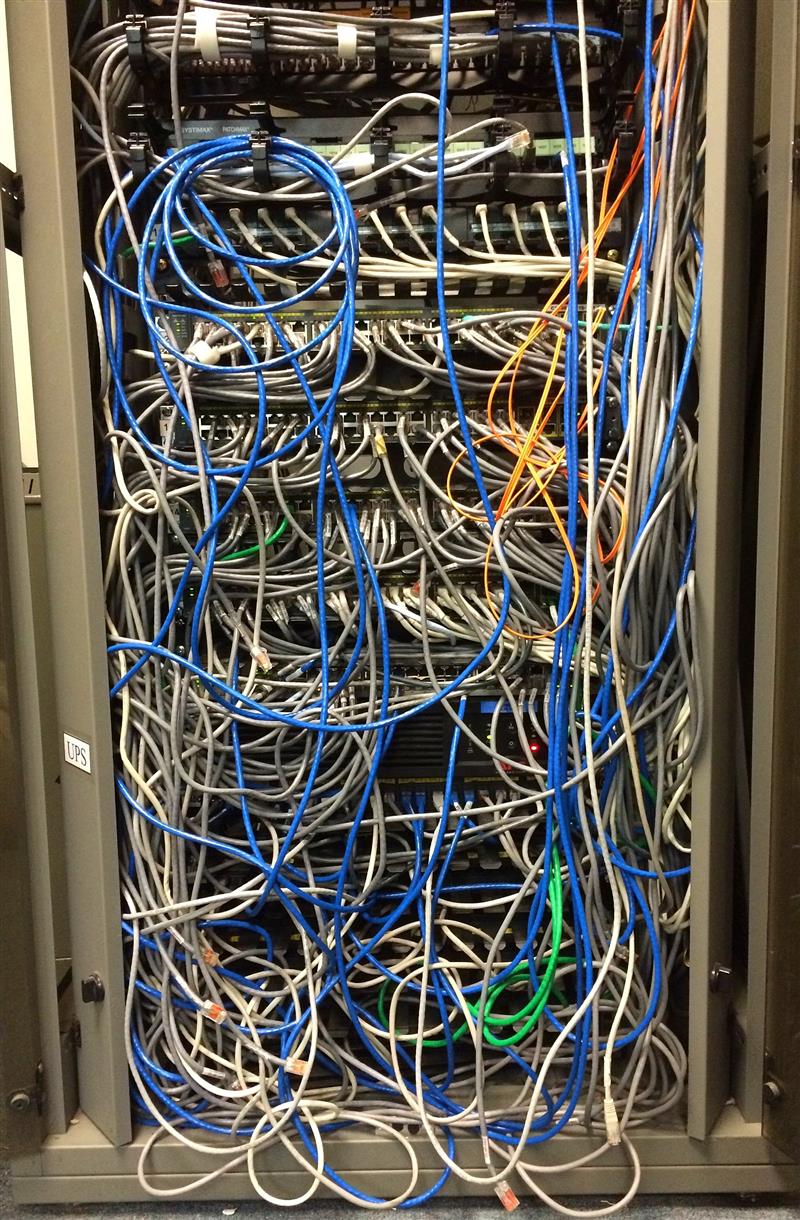

Idealerweise sieht eine nach draußen gehende Verbindung ähnlich der in Bild 1 (oben) aus. Doch die Wirklichkeit zeigt, dass nach einer Weile die meisten Datencenter (wo die tatsächlichen physischen festverdrahteten Verbindungen erstellt werden) häufig wie die in Bild 1 (unten) dargestellten aussehen.

Standardisierung und Regulierung des Internets

Die Mehrheit der Spezifikationen und Leitlinien für die Entwicklung des Internets sind von der Internet Engineering Task Force (IETF.org) erstellt worden. Die IETF ist eine 1986 gegründete gemeinnützige Organisation, in der jeder (ohne bestimmte Anforderungen an eine Mitgliedschaft) bei der Entwicklung und Pflege von Standards mitmachen kann. Über eine Vielfalt an Special Interest Working Groups veröffentlichte die IETF im Laufe der Jahre eine Reihe von freiwilligen Standards, die im Allgemeinen einem der drei Typen zuzuordnen sind: RFCs (Request for Comments), BCPs (Best Current Practices) und STDs (Standards). Das The Internet Architecture Board (IAB) soll Konsistenz über die Working Groups hinweg sicherstellen und eine langfristige Planung für die Entwicklung freiwilliger Standards erarbeiten. Das IAB führt die Aufsicht über die IETF.

Die IETF-Standards sind gesetzlich nicht bindend. Sie werden auf freiwilliger Basis angewendet, wobei eine erfolgreiche Integration mit dem Rest des Internets weitgehend davon abhängt.

Fazit

Es besteht ein Missverhältnis zwischen der Natur des Internets und der Art und Weise, wie es reguliert ist. Daher sollten sowohl Regierungen als auch Organisationen erkennen, dass es um eine globale Angelegenheit geht, die keine Regierung oder Organisation allein lösen kann, da jede einzelne Organisation eine wichtige Rolle dabei spielt. Es bedarf einer weltweiten gemeinsamen Anstrengung, um die Probleme anzugehen, die sich aus der derzeitigen Routing-Infrastruktur ergeben:

- Internationale Routing-Richtlinien sind nicht verbindlich, und Routing hält sich nicht an geopolitische Grenzen.

- Trotz verschiedener Vorschriften sind Daten immer noch anfällig für Diebstahl, wenn sie durch BGP (Border Gateway Protocol)-Hijacking zu nicht gewünschten Zielen umgeleitet werden.

- Die Bedrohungsakteure erkennen Schwachstellen in den grundlegenden Komponenten der Internet-Infrastruktur, wie eine deutliche Zunahme BGP-basierter Angriffe (BGP Hijacking, IP-Spoofing, etc.) zeigt.

Die Regierungen sollten ein besseres Verständnis für die Nuancen des weltweiten Datenroutings haben, einschließlich der Tatsache, dass Internet-Verkabelung und -Routing keine geopolitische Unterscheidung zulassen. Sie sollten auch die komplizierten Zusammenhänge zwischen Internet-Engineering, Datenschutzaspekten und geopolitischen Auswirkungen von Vorschriften verstehen - zumal das Wesen des Data Routing es erfordert, dass die Gesetzgebung eines Landes auch für andere außerhalb dieses Landes gilt.

Unternehmen müssen verstehen, inwieweit Vorschriften sie betreffen, und erkennen, dass schlechtes Network Engineering zu globalen Sicherheits- und Datenschutzproblemen beiträgt.

Empfehlungen

Die Fragen der digitalen Souveränität sind noch lange nicht geklärt - Organisationen und Individuen, die Gesetze und Vorschriften schaffen, müssen mit denen zusammenarbeiten, die gestalten und umsetzen, wie das Internet in ihren jeweiligen Ländern funktioniert.

Regierungen müssen einen realistischeren Ansatz beim Datenschutz verfolgen, sowohl für die Privatsphäre als auch für die Lokalisierung. Im Idealfall geht es um die Einführung von Vorschriften, die mehrere Faktoren berücksichtigen:

- Erkennen, dass es Milliarden kosten wird, das Internet nachzurüsten, also dass dies weder möglich noch durchsetzbar ist.

- Erkennen, dass es nahezu unmöglich sein wird, eine echte Datenlokalisierung zu implementieren, so dass wirklich private Informationen in irgendeiner Form verschlüsselt werden müssen.

- Durchsetzen von gründlichen Richtlinienstandards wie die IETF BCP38 Network Ingress Filtering: Defeating Denial of Service Attacks which employ IP Source Address Spoofing und BCP84 Ingress Filtering for Multihomed Networks, um damit die Auswirkung von Adressen-Spoofing einzuschränken.

- Anforderung an ISPs und Telekommunikationsunternehmen, eine stärkere Identifikation zu gewährleisten und Authentifizierungsstandards für die Neuzuweisung von IP-Speicherplätzen.

Finanzierung nationaler CIRTs für die BGP-Überwachung der ASNs (Autonomous System Number) in dem jeweiligen Land, um zu erkennen, wenn Routen gekapert werden, so dass Warnungen und eindämmende Maßnahmen durchgeführt werden können.

Als Betreiber der meisten der ASNs im jeweiligen Land, kommt den Unternehmen des privaten Sektors eine wichtige Rolle zu. Hierbei spielen sie beim Schutz nationaler Interessen eine noch größere Rolle als die Regierungen. Deshalb sollten Unternehmen folgende Empfehlungen beachten:

- Sicherstellen, dass Unternehmenspartner direktmit den Outsourcing Daten-Cloud-Service-Anbietern kommunizieren. Damit soll die Transparenz der Datenübermittlung gefördert werden.

- Implementieren von Systemen, so dass es mindestens zwei oder mehr ausgehende Knoten gibt, um den potenziellen Schaden zu minimieren, sollte ein Knoten nicht verfügbar sein.

- Bewerten des Übertragungswegs für Daten, um die geografischen Pfade zu bestimmen, die die Daten durchlaufen werden.

- Sicherstellen, dass das Netzwerk aktivierte BCP38 und 82 hat, um die Zahl der potenziell gespooften IP-Adressen, die das Netzwerk durchqueren, möglichst klein zu halten.

- Aufbau einer starken Netzwerk-Routing-Überwachung. Dies wird Unternehmen dabei unterstützen, schnell zu erkennen, wenn Daten versehentlich oder böswillig an nicht vorgesehene Orte weitergeleitet wurden, was zu schwerwiegenden Folgen führen kann (ein Blick auf die Website BGPMon.net zeigt, wie verbreitet dieses Problem ist).

- Sicherstellen, dass Peering Partner BPC38 und 82 als Teil der Peering-Vereinbarungen des Unternehmens implementiert haben.

- Einflussnahme entlang der gesamten Lieferkette und vertragliche Einbeziehung der gleichen Anforderungen für die Lieferanten.