Compliance und Risiko

Angriff auf Finanzinstitute: Taktiken und Techniken

Cyberangriffe können sowohl die Integrität der Infrastrukturen von Finanzinstituten zerstören als auch die Systeme, die den Betrieb am Laufen halten. Trend Micros stetige Recherche im cyberkriminellen Untergrund zeigt veränderte Taktiken und Tools.

von Trend Micro

Finanzinstitute riskieren infolge von Cyberangriffen potenzielle Verluste in Höhe von 100 – 300 Mrd. $ pro Jahr. In den letzten drei Jahren erlitten mehrere Banken Verluste von 87 Mio. $ durch Angriffe, die ihre SWIFT (Society for Worldwide Interbank Financial Telecommunication)-Infrastrukturen kompromittierten. Das aber ist nur die Spitze des Eisbergs: Eine einzige cyberkriminelle Gruppe stahl 1,2 Mrd. $ von mehr als 100 Finanzinstituten in 40 Ländern, bevor deren Anführer 2018 verhaftet wurde.

Cyberangriffe können sowohl die Integrität der Infrastrukturen von Finanzinstituten zerstören als auch die Systeme, die den Betrieb am Laufen halten. Trend Micros stetige Recherche im cyberkriminellen Untergrund ermöglicht es den Sicherheitsforschern, die Änderungen in den Taktiken und Techniken der Kriminellen und die ausgenutzten Sicherheitsschwächen zu erkennen. Und wie können sich Nutzer und Organisationen davor schützen?

Finanziell motivierte Angreifer nahmen bislang üblicherweise Bankkunden ins Visier. Doch einige wie die cyberkriminelle Lurk-Gruppe zielten auf die Mitarbeiter großer Geschäftsorganisationen, und zwar auf diejenigen in den Finanzabteilungen, Buchhalter und Bankangestellte. Die Kriminellen stellten fest, dass sie nicht nur über die Kompromittierung von Bankkonten an das Geld herankamen, sondern auch, indem sie Infrastrukturen der Bank angriffen oder Zahlungsdokumente und -systeme manipulierten.

Telekommunikationsnetzwerke und Bankinfrastrukturen werden als lukrative Ziele betrachtet, denn im Grunde genommen befindet sich hier das Geld. Angriffe können auf Bankautomaten (ATM), SWIFT-Netzwerke und Zahlungs-Gateways, Kartenverarbeitungs-Systeme und ähnliches zielen. So könnten Angreifer beispielsweise die Möglichkeit bekommen, die digitalen Informationen eines Bankkunden zu manipulieren, doch mag ihnen einfach die Fähigkeit fehlen, einen legitimen Papiernachweis zu fälschen. Dieser aber könnte z.B. von einem kooperierenden Insider angefertigt werden.

Die Forscher berichten von Fällen, in denen kriminelle Gruppen versuchten, Bankangestellte zu bestechen, damit diese Geld abzweigten oder bei Geldwäsche kooperierten. So gab es einen Versuch, eine scheinbar legitime Wohltätigkeitsorganisation aufzusetzen, mit Bankkonten und einer legitim aussehenden Website. Die Angreifer nutzten die Konten, um Geld aus kompromittierten Bankkonten zu entnehmen, wobei die Wohltätigkeitsgeschichte ihnen genügend Zeit gab, das gestohlene Geld zu überweisen oder in Cash zu verwandeln.

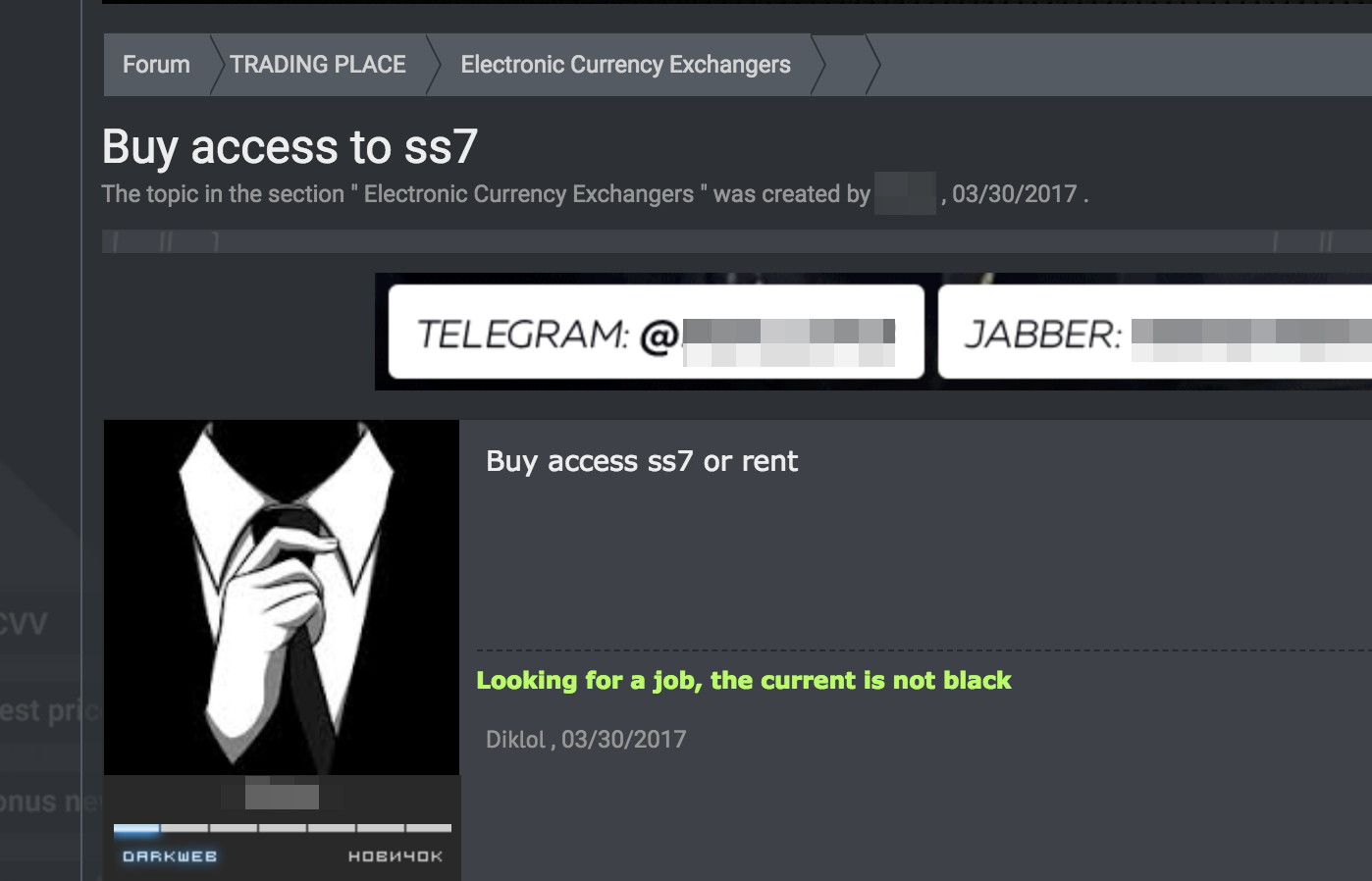

Aufgrund der wichtigen Rolle, die Telekommunikationsunternehmen in der Finanzindustrie spielen, sind sie ein ideales Ziel für Angriffe. Das Kompromittieren von Telekommunikations-Netzwerkinfrastrukturen bietet eine weitere Gelegenheit für Einnahmen – von Geldwäsche und Abos für Bezahl-SMS-Nummer bis zum Umleiten und Kapern von SMS. Banken nutzen häufig Mobilgeräte als Zweifaktor-Authentifizierungsmechanismus oder als Möglichkeit, ein Einmalpasswort an den Kunden zu übermitteln. Daher nimmt das hohe Interesse der Kriminellen an diesen Netzwerken nicht wunder.

Social Engineering-Angriffe, auch als „SIM Jacking” bekannt, nehmen immer mehr zu. Dabei identifizieren die Angreifer die Telefonnummern von Bankkunden, deren Konten sie vorher kompromittiert hatten. Dann geben sie vor, der Abonnent der Telekommunikationsfirma zu sein und melden eine „verlorene“ SIM-Karte. Dabei tricksen sie den Anbieter aus, sodass dieser ihnen für die gemeldete Nummer eine neue SIM-Karte ausstellt. Diese nutzen sie dann, um Geldtransaktionen zu autorisieren und so das Geld des Kunden zu stehlen. Es gibt als Variante der Angriffe auch eine temporäre Umleitung der Telefonnummer. Vor allem in Russland, Osteuropa und Nordamerika sind diese Angriffe sehr verbreitet.

Attacken auf Bankkunden

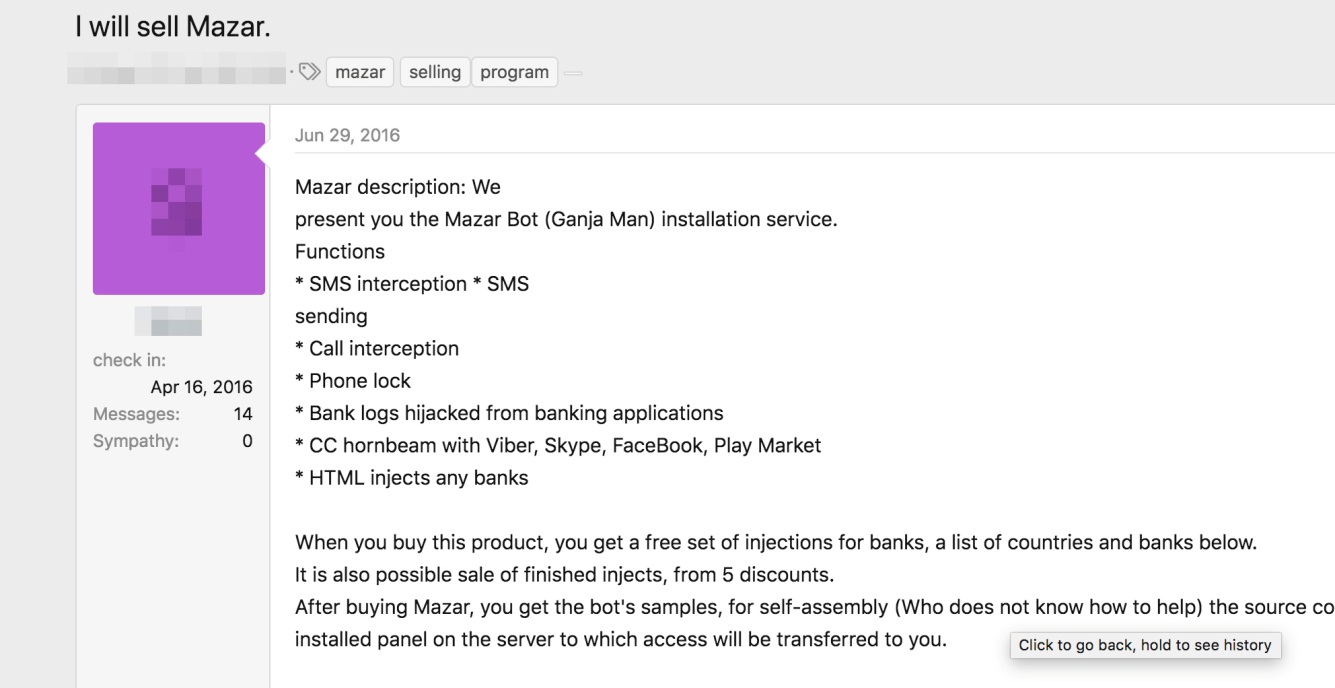

Angriffe auf Nutzer/Kunden können verschiedene Techniken einsetzen. Die Angreifer kombinieren und nehmen Anleihen von alten (aber effektiven) Phishing-Techniken wie dem FakeSpy Android Banking-Trojaner. Einige werden ständig verbessert und um Funktionen erweitert, die die Exfiltrierung gestohlener Daten und Geldmittel automatisieren. Eine Banking Malware bewerkstelligt dies über die Nutzung einer Automatic Transfer System (ATS)-Engine, die ein Web Injection Skript nutzt, um automatisch Geldüberweisungen anzustoßen und Authentifizierungsmechanismen zu umgehen.

Diese Browser-Einfügungen sind vielfältig. Angreifer können sie dazu nutzen, um die Sicherheitskontrollmechanismen einer Bank zu umgehen, Nutzer zur Installation bösartiger Komponenten auf ihren Mobilgeräten zu zwingen, Authentifizierungsmechanismen zu umgehen oder Zahlungsdaten zu herauszufiltern, so etwa Kreditkarteninformationen. Auch lassen sie sich für Social Engineering-Angriffe einsetzen, um persönlich identifizierbare Informationen (PII) zu stehlen — Geburtsdatum, Mädchennamen der Mutter und Name des ersten Haustiers — oder um automatisiert Geldmittel auf Konten zu überweisen, die von dem Angreifer kontrolliert werden (Konten von Strohmännern – Money Mules).

Code-Injections werden in eine Bank-Website oder deren Komponenten eingefügt (etwa JavaScript-Bibliotheken oder Hidden iframes). Leider könnte ein einfacher Benutzer unwissentlich dem vertrauen, was eine kompromittierte Website anzeigt, ohne zu bemerken, dass die eigentliche Webseite manipuliert wurde.

Attacken auf Infrastrukturen

Angreifer zielen auch auf Netzwerkinfrastrukturen. Unglücklicherweise sind viele Komponenten von Banksystemen, wie interne oder Point-of-Sale (PoS)-Schnittstellen, häufig im Internet exponiert und den Angreifern zur Beute überlassen worden. Sie sind zwar nicht die Hauptziele, doch hat es mehrere Malware-Kampagnen gegeben, die Fähigkeiten zum Ändern des DNS als Sprungbrett zum eigentlichen Ziel einsetzten. Die Netzwerkgeräte der Benutzer werden manipuliert, um die Benutzer auf einen Hacker-gesteuerten DNS-Server umzuleiten. Dies funktioniert wie ein typischer Resolver, sodass die Benutzer die Manipulation nicht bemerken. Versuchen sie, auf eine bestimmte Bank-Website zuzugreifen, leitet der von einem Angreifer kontrollierte DNS-Server sie an ein von ihm kontrolliertes System weiter. Dadurch sind die Benutzer Phishing- und Man-in-the-Middle-Angriffen ausgesetzt.

Attacken auf Drittanbieter, als Dienstleistungen für Banken

Um Zugang zu einem anvisierten Bankinstitut zu erlangen, greifen die Hintermänner zumeist dessen Schwachpunkte an. Dabei sind Social Engineering-Attacken Alltag. Die Hacker müssen sich über die Angestellten informieren, möglicherweise über deren Position im Unternehmen und Interessen. Ein legitimes Aussehen hilft, die an sie verschickten bösartigen Dokumente harmlos erscheinen zu lassen.

Eine Möglichkeit, an diese Informationen heranzukommen, besteht darin, Dienstleister dieser Organisationen zu kompromittieren, so etwa über das Hacking von bestimmten Foren oder Mailing-Listen oder von Anbietern von Bankautomaten-Equipment. Die Lurk-Gruppe beispielweise kompromittierte ein Forum für Buchhalter, um an ihr eigentliches Ziel heranzukommen. Auch die Analyse von Daten auf bereits kompromittierten Maschinen hilft den Kriminellen. Gruppen wie Cobalt und Silence sind für diese Technik bekannt.

Attacken auf Bankeninfrastrukturen

Direkte Angriffe auf den IT-Perimeter einer Bank sind eher selten, denn Angreifer nutzen üblicherweise Phishing, um in ihr Ziel einzudringen. Dabei bereiten die Kriminellen ihre Phishing-Kampagnen gründlich vor. So registrieren sie in jeder Kampagne einen Domänennamen, der einem Unternehmen ähnelt, zu dem das anvisierte Ziel eine Beziehung pflegt oder von dem es Emails erwarten kann. Auch der Betreff und die Inhalte der Phishing-Mail sind darauf bezogen. Eine der Techniken, die den Sicherheitsforschern dabei hilft, diese Kampagnen proaktiv zu erkennen, besteht darin, neu registrierte Domänen auf Schlüsselwörter zu analysieren und dann das Erscheinungsbild der Domänen im Mail-Verkehr zu überwachen.

Watering Hole-Techniken werden ebenfalls häufig eingesetzt. Dabei wird Exploit-Code in kompromittierte von den Mitarbeitern des Angriffsziels häufig besuchte Websites eingefügt. Auch beobachteten die Forscher zeitliche Abhängigkeiten bei dieser Technik. Das heißt, die Aktivitäten gingen zu bestimmten Tageszeiten hoch, etwa in der Mittagspause, wenn davon auszugehen war, dass Nutzer Zeit zum Browsen haben, oder am späten Nachmittag, wenn die Mitarbeiter nicht mehr so aufmerksam ihre Mails prüfen.

Obzwar das Hauptziel der Angriffe der Gelddiebstahl ist, gibt es auch Attacken, deren Zweck unter anderem im Abgreifen von kritischen oder vertraulichen Daten, Erpressung oder die Manipulation von Börsendaten oder Online-Währung besteht. Angreifer nutzen auch Sicherheitslücken in Geldautomaten- und PoS-Infrastrukturen aus, um Geld zu stehlen oder zu waschen, wie etwa illegale Zahlungen von gestohlenen Kreditkarten.

Verschiedene Gruppen nutzen unterschiedliche Techniken. Die Lazarus-Gruppe beispielsweise ist dafür berüchtigt, für den Diebstahl ATM-Switches zu manipulieren, während andere traditionellere Methoden vorziehen. Lazarus stahl 13,5 Mio. $ via Hacking von ATM- und SWIFT-Infrastrukturen einer Bank. Die Angriffe bewiesen ein solides Wissen der Täter über die SWIFT-Plattform und Banking-Systeme, denn sie manipulierten die ISO 8583 Protokoll-Kommunikation – internationaler Standard für Finanztransaktionen. Einzelheiten dazu liefert der Originalbeitrag.

Laterale Bewegung und Gelddiebstahl

Sobald die Angreifer sich im System festgesetzt haben, versuchen sie Zugangsinformationen von kompromittierten Maschinen zu sammeln, häufig über vorgefertigte Tools. Dazu bewegen sie sich lateral im System und greifen auf Domänen-Controller und Kartenverarbeitungs-Segmente zu.

Wie sie zu ihrem Geld kommen hängt davon ab, wie stark sie die Ressourcen ihres Ziels kompromittieren. Ein Beispiel wäre die Manipulation von Kontoständen und ATM-Abhebungslimit, um danach Strohmänner zum Abheben von gestohlenem Geld loszuschicken. Einzelheiten zu dieser Art von Angriffen liefert der Originalbeitrag.

Den Bedrohungen begegnen

Finanzunternehmen kämpfen nicht nur mit den negativen Auswirkungen eines Angriffs auf ihr Ergebnis. Sie müssen sich auch mit dem geschädigten Ruf, dem reduzierten Kundenvertrauen und den daraus resultierenden Entschädigungen auseinandersetzen. Angesichts der Vielfalt der Angriffe müssen Organisationen ebenfalls vielseitige Maßnahmen treffen – sie müssen das, was in und über ihr Netzwerk und die angeschlossenen Systeme passiert, sehen, überwachen und filtern. Dies gilt insbesondere für die Finanzinstitute, die strikte Vorgaben für den Datenschutz und die Compliance mit der europäischen Datenschutzgrundverordnung (DSGVO) haben.

Sicherheitskontrollmechanismen auf jeder Ebene des Online-Perimeters des Unternehmens minimieren Risiken für die physischen und virtuellen Server einer Bank sowie für Netzwerksegmente, Ports und Protokolle bis zu den Endpunkten, die Transaktionen verarbeiten. Eine umfassende Verteidigung bietet auch einen Überblick über die Infrastrukturen, der für eine proaktive Antwort auf Angriffe erforderlich ist. Eine Umgebung, in der Bedrohungen isoliert sind – insbesondere von Email-Gateways, wo viele dieser Arten von Angriffen beginnen – hilft, den Email-Verkehr zu überwachen und zu filtern und verdächtige Emails auszusortieren. Die Segmentierung des Netzwerks und die Datenklassifizierung verringern das Risiko von lateralen Bewegungen und weiteren Übergriffen. Sicherheitsmechanismen wie Virtual Patches und Intrusion Prevention Systeme schützen proaktiv vor Sicherheitslücken, ohne Störungen und zusätzlichen Aufwand für Betrieb und Geschäftsprozesse zu verursachen.