Globale Bedrohungsforschung

Führende Cybersicherheit mit unübertroffener Angriffsanalyse

Sicherheit auf der Grundlage branchenführender Bedrohungsforschung

Trend Micro, Vorreiter im Kampf gegen Cyberkriminalität, sammelt unermüdlich Informationen über Angreifer, Angriffe und Bedrohungslandschaften. Ziel ist es, Sie bei der Abwehr gegenwärtiger und zukünftiger Bedrohungen zu unterstützen. Anhand dieser Erkenntnisse und mithilfe von KI-Modellen schützt Trend Micro täglich über 500.000 Unternehmen weltweit vor Hunderten Millionen von Bedrohungen.

Herausragende Bedrohungsdaten

Beispiellose Erkenntnisse über Schwachstellen und Exploits vom einzigen führenden Sicherheitsanbieter mit eigenem hardwareunabhängigem Bug-Bounty-Programm – all das liefert die Trend Micro™ Zero-Day-Initiative™ (ZDI).

Dediziertes Team

Ein dediziertes Team aus Forschenden und Data Scientists ist an 365 Tagen im Jahr rund um die Uhr im Einsatz.

Erkenntnisse in Echtzeit

Native Sensoren für die Cloud, Gateways, E-Mail, Web, Netzwerk, Server, Endpunkte, Mobilgeräte und IoT/IIoT/OT sorgen in Echtzeit für Erkenntnisse.

Forschung und Innovation

Ein unermüdlicher Fokus auf Forschung und Innovation hat in 30 Jahren über 700 Patente hervorgebracht.

Erkenntnisse sind Macht

Jahrzehnte menschlicher Analyse werden ergänzt durch fast 20 Jahre Erfahrung mit künstlicher Intelligenz in der Cybersicherheitsbranche. Daraus entstehen beispiellose Erkenntnisse darüber, wer angreift, was geschehen ist und wie Angreifer vorgehen. Trend hat die Weitsicht, heutige Angriffe besser nachzuvollziehen, und stellt die weltweit beste Plattform für Cyberrisiken und Cybersicherheit bereit.

DER Marktführer im Bereich Schwachstellenforschung

Mehr als 450 dedizierte Bedrohungsfachleute arbeiten in 14 globalen Forschungszentren gemeinsam an einer leistungsstarken Frontline-Verteidigung.

Herausforderungen rund um Cybersicherheit bewältigen

Cyberbedrohungen

Die Lösungen basieren auf mehr als 30 Jahren Erfahrung in der Cybersicherheit, auf Hunderten globalen Bedrohungsfachleuten und auf Erkenntnissen aus Cloud-, Web-, E-Mail-, Netzwerk-, Server-, Endpunkt-, Mobil- und IoT/IIoT/OT-Umgebungen. Damit bieten die Lösungen umfassenden Schutz vor Angriffen und Bedrohungen.

Sicherheitslücken

Die Trend Micro™ Zero Day Initiative™ (ZDI) ist das weltweit größte hardwareunabhängige Bug-Bounty-Programm und bietet die weltweit beste Schwachstellenforschung. Forschende identifizieren Fehler in Betriebssystemen, Anwendungen, SCADA, OT und EVs. Dadurch ermöglichen sie den Erstzugriff auf noch nicht offengelegte Schwachstellen. Kunden erhalten drei Monate lang virtuelle Patches für den sofortigen Schutz in allen Umgebungen – noch bevor Patches der Anbieter verfügbar sind.

Zielgerichtete Angriffe

Die Fachleute in der Forschung analysieren fortlaufend gezielte Angriffe, um besser nachzuvollziehen, wie sich die Taktiken, Techniken und Verfahren (TTPs) der Angreifer entwickeln. KI-Modelle, die auf jahrelanger Erfahrung mit Angriffen und Kampagnen basieren, erfassen deren nächste Schritte, um Kunden zu helfen, diese abzuwehren.

KI und Machine Learning

Komplexe Angriffe erfordern komplexe Erkennungsmethoden. Trend Micro verbessert Ihren Schutz, Ihre Effizienz und die Erkennung von Zero-Hour-Bedrohungen – mit mehr als 19 Jahren Erfahrung in der Integration von KI/GenAI und ML in die eigenen Lösungen. Die maßgeschneiderte KI sorgt in jedem Szenario optimalen Schutz.

Das Internet of Things (IoT), Industrial IoT (IIoT) und Operational Technology (OT)

Cyberkriminelle haben es auf kritische Infrastrukturen abgesehen. Dabei nutzen sie IoT/IIoT/OT als gängige Angriffswege. Trend und die ZDI haben umfassende Bedrohungsdaten von Kunden gesammelt, die diese Plattformen nutzen. Diese Daten liefern tiefere Einblicke in die Bedrohungen der Angriffsfläche.

Cloud-Infrastruktur

Trend versteht die Angriffe und Bedrohungen, die auf diese Infrastruktur abzielen, besser als die meisten anderen. Das Cloud-Researchteam verfolgt einen angriffsorientierten Ansatz. Dieser beginnt mit der Modellierung der Bedrohung, um potenzielle Angriffsszenarien aufzuzeigen. Anschließend werden die Abwehrmaßnahmen in bestehende und zukünftige Produkte integriert.

Cyberkrimineller Untergrund

Die Fachleute in der Forschung verfügen über unschätzbare Einblicke in die cyberkriminelle Unterwelt. Jahrzehntelange Partnerschaften mit Interpol, Europol, den Vereinten Nationen, dem FBI und dem US-Heimatschutzministerium haben Trend frühzeitig Einblick in die Aktivitäten der Cyberkriminellen verschafft. Auf dieser Basis wurde die Welt gleichzeitig sicherer.

Zukünftige Bedrohungen

Das zukunftsorientierte Bedrohungsforschungsteam von Trend bewertet kontinuierlich die dynamische Cybersicherheitslandschaft. Ziel ist es, potenzielle Bedrohungen vorherzusagen und praktikable Sicherheitsstrategien zu entwickeln.

Herausragender Bedrohungsschutz

Stellen Sie sich vor, Sie wären vor Cyberbedrohungen geschützt, Monate bevor sie auftreten. Trend realisiert dies durch branchenführende Bedrohungsdaten.

EFFEKTE UND ERGEBNISSE

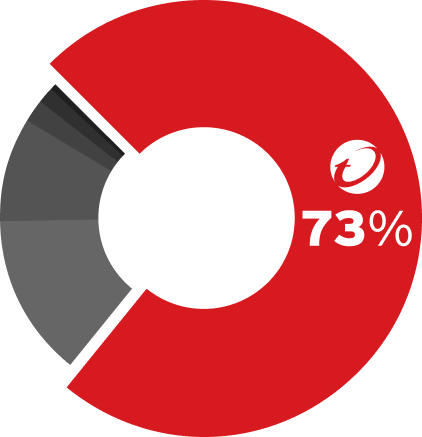

Die Zahlen sprechen Bände

> 161B

Blockierte Angriffe im Jahr 2023

> 6.6T

Bedrohungsanfragen im Jahr 2023

> 250M

Weltweite Sensoren