Trojan.W97M.JASCREX.BSUB

TrojanDropper:O97M/Powdow!MTB (MICROSOFT); Trojan-Dropper.VBA.Agent, Trojan-Dropper.VBA.Agent (IKARUS)

Windows

Threat Type: Trojan

Destructiveness: No

Encrypted: No

In the wild: Yes

OVERVIEW

This Trojan arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

However, as of this writing, the said sites are inaccessible.

TECHNICAL DETAILS

Arrival Details

This Trojan arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

This Trojan adds the following folders:

- %System Root%\MyMusic

(Note: %System Root% is the Windows root folder, where it usually is C:\ on all Windows operating system versions.)

It drops the following files:

- %System Root%\MyMusic\presskey.cmd → executes %System Root%\MyMusic\presskey.jse

- %System Root%\MyMusic\presskey.jse → Detected as Worm.JS.JASCREX.B

(Note: %System Root% is the Windows root folder, where it usually is C:\ on all Windows operating system versions.)

It adds the following processes:

- cmd/T: /U /Q /C cd /D {Drive Letter}: && dir /b/s/x *.mpp *.vsdx *.odt *.ods *.odp *.odm *.odc *.odb *.wps *.xlk *.ppt *.pst *.dwg *.dxf *.dxg *.wpd *.doc *.xls *.pdf *.rtf *.txt *.pub >>%APPDATA%\flip.txt

- cmd/T: /U /Q /C copy /Y "{Malware File Directory}\{Malware File Name}" "{Name of the file it will replace}.jse" && del /Q/F "{Name of the file it will replace}"

- wscript /B /E:JScript "%Application Data%\{Random Numbers}.fop"

- cscript /B /E:JScript "%Application Data%\{Random Numbers}.fop"

- rundll32 "{Random Numbers}.com" Initialize

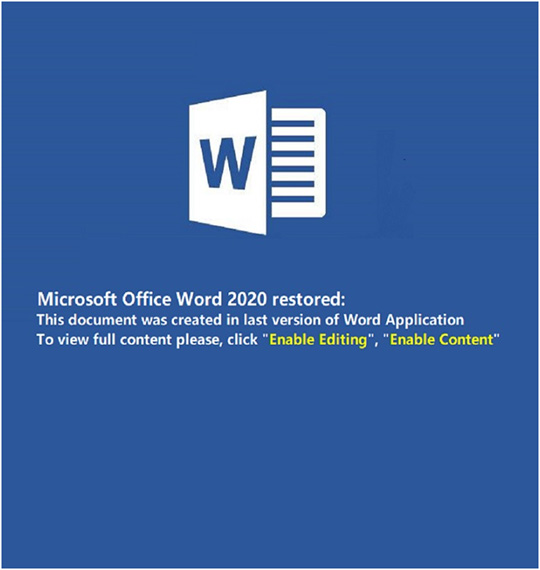

It displays the following fake error messages:

Download Routine

This Trojan connects to the following website(s) to download and execute a malicious file:

- https://{BLOCKED}.{BLOCKED}.152.55/2/1.php

It saves the files it downloads using the following names:

- %Application Data%\{Random Numbers}.fop

- %Application Data%\{Random Numbers}.edp

- %Application Data%\{Random Numbers}.com

Information Theft

This Trojan gathers the following data:

- Computer Name

- User Name

- User Domain

Other Details

This Trojan does the following:

- The document contains the following message details luring users to enable macro content:

- If the dropped script fails to download a file from its C&C Server, it locates for files with the following extensions in shared and removable drives, deletes the file and replaces the deleted file with a copy of itself:

- .mpp

- .vsdx

- .odt

- .ods

- .odp

- .odm

- .odc

- .odb

- .wps

- .xlk

- .ppt

- .pst

- .dwg

- .dxf

- .dxg

- .wpd

- .doc

- .xls

- .rtf

- .txt

- .pub

However, as of this writing, the said sites are inaccessible.

SOLUTION

Step 1

Before doing any scans, Windows 7, Windows 8, Windows 8.1, and Windows 10 users must disable System Restore to allow full scanning of their computers.

Step 2

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 3

Identify and terminate files detected as Trojan.W97M.JASCREX.BSUB

- Windows Task Manager may not display all running processes. In this case, please use a third-party process viewer, preferably Process Explorer, to terminate the malware/grayware/spyware file. You may download the said tool here.

- If the detected file is displayed in either Windows Task Manager or Process Explorer but you cannot delete it, restart your computer in safe mode. To do this, refer to this link for the complete steps.

- If the detected file is not displayed in either Windows Task Manager or Process Explorer, continue doing the next steps.

Step 4

Search and delete these files

Step 5

Search and delete this folder

- %System Root%\MyMusic

Step 6

Scan your computer with your Trend Micro product to delete files detected as Trojan.W97M.JASCREX.BSUB. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check the following Trend Micro Support pages for more information:

Did this description help? Tell us how we did.