PUA.Win32.PCHunter.A

PUP/PCHunter (PANDA); HackTool.PCH.B1 (QUICKHEAL)

Windows

Threat Type: Potentially Unwanted Application

Destructiveness: No

Encrypted: No

In the wild: Yes

OVERVIEW

This Potentially Unwanted Application arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

It connects to a website to send and receive information.

TECHNICAL DETAILS

Arrival Details

This Potentially Unwanted Application arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

This Potentially Unwanted Application drops the following component file(s):

- {Malware Path}\{Malware Filename}as.sys -> detected as PUA.Win32.PCHunter.C.component

It adds the following processes:

- “%System%\rundll32.exe” url.dll,FileProtocolHandler http://www.{BLOCKED}oft.com -> if file is not the newest version

Autostart Technique

This Potentially Unwanted Application registers itself as a system service to ensure its automatic execution at every system startup by adding the following registry entries:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Other System Modifications

This Potentially Unwanted Application deletes the following files:

- {Malware Path}\{Malware Filename}as.sys

It adds the following registry entries:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Type = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

ErrorControl = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Start = 1

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

ImagePath = \??\{Malware Path}\{Malware Filename}as.sys

Backdoor Routine

This Potentially Unwanted Application connects to the following websites to send and receive information:

- http://www.{BLOCKED}oft.com

- http://www.{BLOCKED}oft.com/PCHunter_StandardV1.56={MAC Address}

- http://www.{BLOCKED}oft.com/statistics/epoolsoft.html?PCHunter_Standard={MAC Address}

- http://www.{BLOCKED}oft.com/pchunter/pchunter_free

Adware Routine

This Potentially Unwanted Application deletes the following registry keys that were created during execution:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as\Enum

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\

services\{Malware Filename}as

Information Theft

This Potentially Unwanted Application gathers the following data:

- MAC Address

- Running Processes

- Computer Files

- User Accounts

- System Registries

- Process Modules

- Kernel Modules

- Startup Information

- Network Connections

- Firewall Rules

Other Details

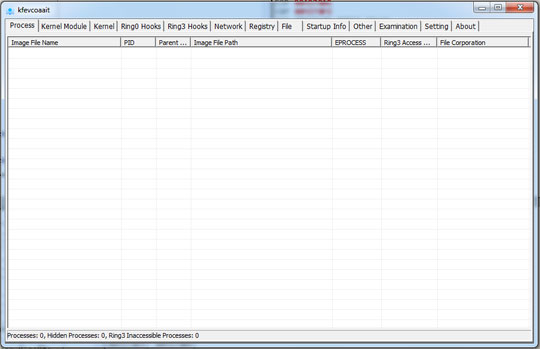

This Potentially Unwanted Application does the following:

- It loads the dropped file as a driver

- {Malware Path}\{Malware Filename}as.sys

- It connects to http://www.{BLOCKED}oft.com if product version is not V1.56 or the date is January 13, 2019

- It displays the following image:

- It can view and display system process and process threads

- It can terminate, suspend and resume processes and threads

- It displays current network connections, including the local and remote addresses and state of TCP connections

- It displays and can edit system registry

- It displays and can delete files and folders

- It can view file properties information

- It displays autorun entries

- It can delete and edit autorun entries

- It displays and can delete user accounts

- It displays affected machine’s firewall rules

- It can delete a firewall rule

SOLUTION

Step 1

Before doing any scans, Windows 7, Windows 8, Windows 8.1, and Windows 10 users must disable System Restore to allow full scanning of their computers.

Step 2

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 3

Restart in Safe Mode

Step 4

Delete this registry value

Important: Editing the Windows Registry incorrectly can lead to irreversible system malfunction. Please do this step only if you know how or you can ask assistance from your system administrator. Else, check this Microsoft article first before modifying your computer's registry.

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as

- Type = 1

- Type = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as

- ErrorControl = 1

- ErrorControl = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as

- Start = 1

- Start = 1

- In HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\services\{Malware Filename}as

- ImagePath = \??\{Malware Path}\{Malware Filename}as.sys

- ImagePath = \??\{Malware Path}\{Malware Filename}as.sys

Step 5

Scan your computer with your Trend Micro product to delete files detected as PUA.Win32.PCHunter.A. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check the following Trend Micro Support pages for more information:

Did this description help? Tell us how we did.