Słownik technologii chmurowych

Użyj tego przewodnika, aby lepiej poznać usługi chmurowe i inne korzyści.

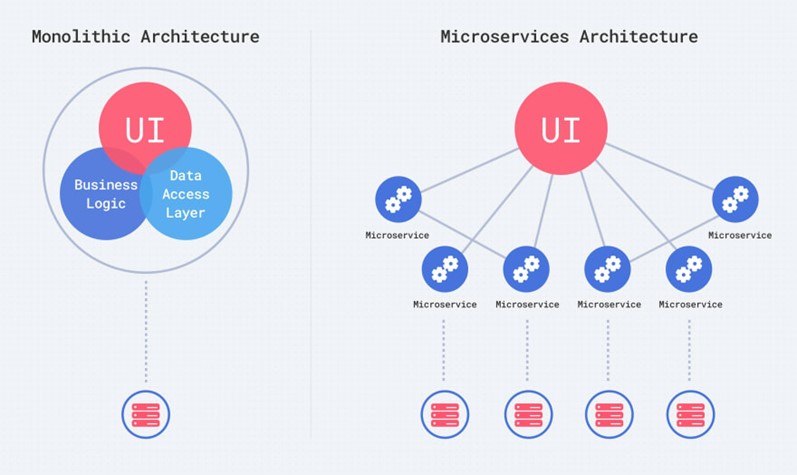

Aplikacja monolityczna to logiczny plik wykonywalny, który został utworzony i jest wdrażany jako pojedynczy obiekt. Obejmuje wszystkie funkcje, w tym interfejs użytkownika, logikę biznesową, kod dostępu do danych itd.

Rozpoczęcie tworzenia nowej aplikacji jako małego, pojedynczego obiektu powoduje, że jest ona łatwiejsza do rozwoju, wdrożenia i przetestowania.

Niemodułowy. Trudny do zaktualizowania, skalowania, aktualizowania stos technologiczny (aktualizacji/modernizacji niektórych funkcji aplikacji).

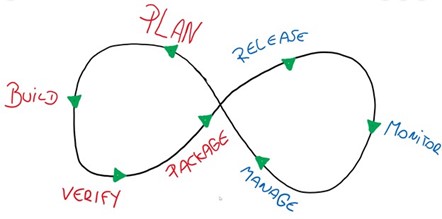

DevOps to metoda rozwoju aplikacji, która wiąże się z tym, iż za małe komponenty (zamiast dużych części aplikacji) odpowiadają grupy inżynierów. W metodzie tej ważna jest również automatyzacja.

- Zmniejsza liczbę przekazywanych materiałów, ogranicza nieefektywność kolejkowania, błędów kodowania, ryzyko związane z rozwojem, skraca czas realizacji i przyspiesza wydanie.

- Podnosi jakość i niezawodność kodu.

Ciągła integracja (CI) / ciągłe wdrażanie (DC)

- Ciągła integracja – integracja/przekazywanie zmian w kodzie do aplikacji tak często, jak to możliwe, i testowanie ich na różne sposoby przed dostarczeniem. Narzędzia DevOps mogą pomóc w scalaniu kodu w związku z tym, że mogą występować konflikty zmian wprowadzanych przez wiele osób. Centralizacja testowania i optymalizacja jakości kodu skraca czas rozwoju.

- Ciągłe wdrażanie – po tym, jak w ramach ciągłej integracji (CI) przetestowano i zatwierdzono nowe zmiany w aplikacji, nieprzerwane wdrożenie umożliwia automatyczne przekazanie tych zmian do środowisk testowego i produkcyjnego. Dzięki temu programiści mogą się skupić na rozwoju oprogramowania, a proces uzyskiwanie opinii od klientów ulega skróceniu.

Aplikacja oparta na mikrousługach składa się z niezależnych elementów, z których każdy uruchamia proces aplikacji jako usługę. Są ze sobą luźno związane i komunikują się za pośrednictwem interfejsów API.

- Luźne powiązanie ułatwia wprowadzanie zmian i dodawanie usług bez wpływu na całą bazę kodu.

Architektura mikrousług jest ważna – bez niej można korzystać z technologii chmurowych, ale bez wielu korzyści wynikających ze stosowania architektury opartej na mikrousługach.

W repozytoriach kodu przechowywane są cały kod, dokumentacja, notatki i inne zasoby, które są wykorzystywane w projekcie rozwoju oprogramowania.

Prywatne repozytoria są dostępne tylko dla osób w organizacji. Zwykle niestandardowy lub zastrzeżony kod jest przechowywany w prywatnym repozytorium, aby informacje nie były dostępne publicznie lub dla konkurencji.

Publiczne repozytoria są dostępne publicznie i często umożliwiają współpracę lub uzyskiwanie informacji od wielu różnych osób. Korzyścią jest to, że można zaoszczędzić dużo czasu na rozwoju niestandardowego kodu – to, co chcesz utworzyć, może już istnieć w publicznym repozytorium.

Kod źródłowy, który każdy może wyświetlać, zmieniać i doskonalić. Stanowi ponad 80% bazy kodu w nowoczesnych aplikacjach.

Różni się od oprogramowania zastrzeżonego, które mogą wyświetlać, zmieniać i doskonalić tylko jego twórcy. Z oprogramowania open source może korzystać każdy, natomiast użytkowanie oprogramowania zastrzeżonego wymaga zawarcia umowy.

Do upewniania się, że komponenty open source (i ich komponenty podrzędne, o których możesz nie wiedzieć), które są wprowadzane do bazy kodu organizacji, nie zawierają luk w zabezpieczeniach i nie powodują innych problemów, zwykle służą narzędzia do analizy składu oprogramowania.

Analiza składu oprogramowania (SCA) – wykrywa i śledzi komponenty open source w bazie kodu organizacji i pomaga programistom zarządzać nimi i je aktualizować. Istnieją różne poziomy automatyzacji cyklu rozwoju oprogramowania – można na przykład wybrać repozytoria i aktualizowanie repozytoriów. Identyfikowanie problemów z kodem open source na możliwie jak najwcześniejszym etapie cyklu rozwoju oprogramowania, na długo przed przekazaniem do produkcji, jest znacznie łatwiejsze i efektywniejsze.

- Programiści muszą rozumieć skutki dla bezpieczeństwa wynikające z zależności kodu open source wprowadzanego do organizacji, a zespół ds. bezpieczeństwa – znać ogólny stan bezpieczeństwa organizacji związany z oprogramowaniem open source.

- Trend Micro Cloud One™ – Open Source Security zapewnia zespołom ds. bezpieczeństwa narzędzia ułatwiające identyfikację luk w kodzie open source i zagrożeń licencyjnych w komponentach aplikacji dla lepszej widoczności. Zespoły ds. bezpieczeństwa powinny włączać zagrożenia stwarzane przez kod open source do szerszych dyskusji na temat ryzyka i rozumieć, jak pośrednie i bezpośrednie zależności wpływają zestawienie materiałów związanych z oprogramowaniem, powierzchnię ataku i ogólny stan zabezpieczeń.

- Nie oznacza to jednak, że ochrona ma spowalniać działalność. Należy szukać rozwiązania do analizy składu oprogramowania (SCA), które można zintegrować z istniejącymi narzędziami do rozwoju lub dostarczania aplikacji. Aplikacje nigdy nie będą doskonałe, więc nadawanie priorytetu najważniejszym lukom w zabezpieczeniach ma kluczowe znaczenie dla sprawnego działania zespołów programistów i DevOps. Chodzi o to, aby interakcje programistów z tym narzędziem niemal nie różniły się od innych, codziennych zadań.

- Łatwo skaluj zabezpieczenia kodu open source wraz z zespołami programistów i operacjami opłacanymi za projekt lub plikami manifestów.

Aplikacje chmurowe zwykle wymagają, aby infrastruktura chmurowa, w której są uruchamiane, działała prawidłowo. Infrastruktura jako kod (IaC) umożliwia automatyczne dostarczanie tego, co jest wymagane do uruchamiania Twojej aplikacji.

W związku z tym, że IaC jest tylko kodem (w postaci szablonu), możesz stosować swoje procesy DevOps w podobny sposób, aby osiągnąć zautomatyzowane, spójne i powtarzalne wdrożenie infrastruktury chmurowej, która jest ciągle doskonalona i wdrażana.

Zapewnianie stałej zgodności działającej infrastruktury z założeniami dotyczącymi ustawień lub konfiguracji może być trudne, jeśli zmiany są wprowadzane ręcznie.

Dzięki Trend Micro Cloud One™ – Conformity szybko dostrzeżesz wartość przeniesienia ochrony i kontroli zgodności do możliwie najwcześniejszego etapu procesów CI/CD. Nasz skaner szablonu infrastruktury jako kodu (IaC) może błyskawicznie przetwarzać szablony w API Conformity podczas procesu kodowania.

Umożliwi to zautomatyzowaną, prewencyjną ochronę przed nieprawidłową konfiguracją i da Ci pewność, że kod, na którym bazuje Twoja infrastruktura chmurowa, jest w pełni zgodny z najlepszymi praktykami branżowymi, np. z AWS Well Architected Framework.

Korzystanie ze skanera szablonów Conformity do infrastruktury jako kodu nie wiąże się z dodatkowymi kosztami, więc możesz wielokrotnie skanować swoje szablony pod kątem potencjalnych zagrożeń przed wdrożeniem dowolnej infrastruktury.

Magazyn obiektów w chmurze to elastyczny sposób na przechowywanie danych bez ustalonej struktury, szczególnie przydatny do obsługi aplikacji chmurowych wymagających skalowalnej infrastruktury bazowej.

Śledzenie danych nie jest prostym zadaniem, więc wiele usług przechowywania obiektów obejmuje funkcję tagowania obiektów z zastosowaniem niestandardowych metadanych.

- Można go używać do sygnalizowania wewnętrznych procesów organizacji, stosowania zasad cyklu życia (dotyczących przechowywania, usuwania itd.) i uzyskiwania informacji o kosztach chmury i stanie zabezpieczeń.

Wszechobecne stosowanie magazynów obiektów wprowadza nowy wektory ataku, ponieważ są one podatne na złośliwe pliki. Trend Micro Cloud One™ – File Security chroni wewnętrzne procesy dzięki skanowaniu pod kątem złośliwego oprogramowania, integracji z niestandardowymi procesami chmurowymi, obsłudze wielu platform chmurowych i innym innowacyjnym technikom. Możesz spać spokojnie, wiedząc, że pliki danych wprowadzane do Twojego środowiska chmurowego nie wpłyną na systemy wewnętrzne ani na zewnętrzną reputację.

Skaluj zabezpieczenia wraz z magazynem obiektów chmurowych z pomocą File Security i skanom repozytoriów obiektów opłacanym zależnie od liczby obiektów (małe repozytoria kosztują mniej).

Obciążenie chmurowe to ogólny termin oznaczający aplikację / procesy obliczeniowe uruchamiane w chmurze.

Wyewoluowały z maszyn wirtualnych i objęły kontenery, funkcje bezserwerowe, bazy danych i inne usługi wykorzystujące zasoby chmurowe.

Tradycyjne usługi obciążeń chmurowych zapewniają teraz znacznie większy wybór systemów operacyjnych, typów procesorów i ich konfiguracji, dostosowując oferty obliczeniowe nawet tak, aby uwzględniały sztuczną inteligencję, uczenie maszynowe (machine learning) i wydajne obliczenia (HPC).

Zalet hybrydowych chmur obliczeniowych jest wiele, ale pojawiają się też nowe zagrożenia i ryzyko. Organizacje muszą dbać o spełnianie wymagań związanych ze zgodnością i utrzymywać jednolite zabezpieczenia wszystkich obciążeń – serwerów fizycznych, wirtualnych, chmury i kontenerów.

Trend Micro Cloud One™ – Workload Security zapewnia kompleksowe wykrywanie i ochronę w ramach jednego rozwiązania zaprojektowanego specjalnie pod kątem środowisk serwerowych, chmurowych i kontenerowych. Workload Security zapewnia spójne zabezpieczenia niezależnie od typu obciążeń. Oprócz tego udostępnia bogaty zestaw interfejsów API, więc ochronę można zautomatyzować i nie wpłynie ona na wydajność Twoich zespołów.

Narzędzia do ochrony sieci, takie jak oparte na hoście rozwiązanie do zapobiegania włamaniom i skanowania w poszukiwaniu luk w zabezpieczeniach, wykrywają i zatrzymują ataki sieciowe oraz chronią podatne aplikacje i serwery, podczas gdy monitorowanie integralności plików, anti-malware i analiza behawioralna powstrzymują ukierunkowane ataki i wykrywają podejrzaną aktywność.

Funkcja chmurowych poprawek wirtualnych sprawdza i blokuje złośliwą aktywność w ruchu o krytycznym znaczeniu dla działalności biznesowej, a także wykrywa i włamania i zapobiega im, udaremnia ataki na aplikacje sieci Web i adaptacyjnie chroni obciążenia, kontenery i sieci chmurowe. Wykorzystanie odszyfrowywania TLS i badań Zero Day Initiative pozwala na szybkie reagowanie na zagrożenia wykorzystujące znane luki w zabezpieczeniach bez spowalniania Twoich aplikacji.

Workload Security automatycznie skaluje się odpowiednio do Twoich obciążeń, aby chronić ciągle zmieniającą się chmurę. Możesz płacić za godzinę ochrony obciążeń w swoim środowisku wielochmurowym, przy czym mniejsze obciążenia kosztują mniej.

Kontenery to forma pakietu oprogramowania, która zawiera wszystkie elementy (pliki konfiguracji, biblioteki, zależności itd.) niezbędne do działania dowolnej infrastruktury, poza warstwą aplikacji.

Tradycyjnie aplikacje były rozwijane w określonym środowisku obliczeniowym, a gdy były uruchamiane w innym środowisku pojawiały się błędy. Dzięki wykorzystaniu architektury kontenerowej programiści mogą budować szybciej i przy mniejszej liczbie błędów.

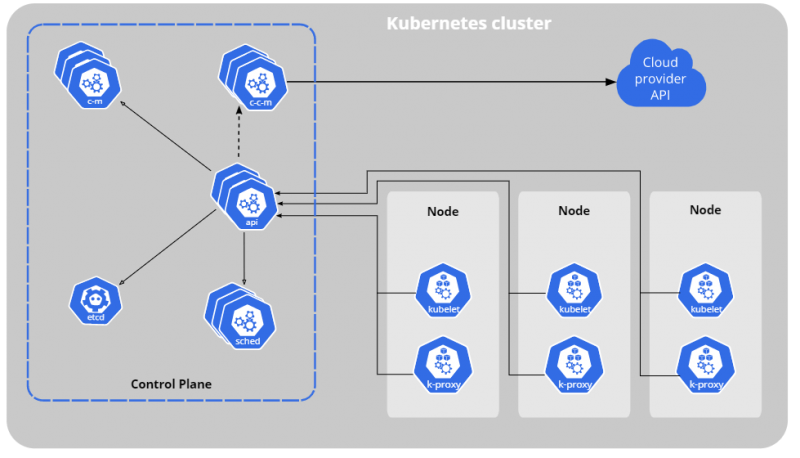

Rozwój aplikacji kontenerowej to jedna rzecz, ale zarządzanie wdrożeniem kontenerów to poważne wyzwanie operacyjne. Wiele organizacji skłania się ku architekturze Kubernetes, która pomaga w automatyzacji procesów, np. wdrażania i skalowania. Jeśli używasz Kubernetes, Twoje kontenery są umieszczone w zasobnikach działających w węzłach, które z kolei są częścią klastra.

Wiele organizacji stara się pozbyć dodatkowych nakładów z pomocą zarządzanej usługi Kubernetes. W związku z różnymi rozmiarami wdrożenia Kubernetes proces rozszerzania go jest bardziej skomplikowany niż samo dodawanie kolejnych kontenerów.

Zarządzana usługa Kubernetes będzie obsługiwać automatyczne skalowanie w zasobnikach i klastrach oraz podniesie niezawodność i przenośność, jeśli zdecydujesz się przenieść swoje wdrożenie do innej infrastruktury. Jej częścią są też inne procesy, takie jak wdrażanie poprawek i aktualizowanie hostów.

Inną opcją zmniejszenia złożoności zarządzania infrastrukturą kontenerową jest korzystanie z kontenerów bezserwerowych czyli rodzaju kontenerów jako usługi. Eliminują one konieczność zarządzania bazowymi elementami infrastruktury kontenerowej, takimi jak klastry i maszyny wirtualne. Inne typy kontenerów jako usługi dają użytkownikom dostęp do podstawowej infrastruktury.

Gdy czas istnienia kontenerów ogranicza się do minuty lub nawet sekund, trudno jest zidentyfikować powierzchnię ataku i określić stan zabezpieczeń. Szukaj rozwiązania zabezpieczającego kontenery, które chroni cały ich cykl życia oraz skaluje wykrywanie i ochronę wraz z wdrożeniem kontenerów.

Niezależnie od poziomu abstrakcji wdrożenia kontenerów, Trend Micro Cloud One™ – Container Security może pomóc w zabezpieczeniu Twojej aplikacji. Rozwiązanie to zostało zaprojektowane dla programistów i zespołów operacyjnych i udostępnia różnorodne funkcje, poczynając od skanowania rejestru i obrazu kontenera w procesie tworzenia.

Container Security umożliwia wcześniejsze i szybsze wykrywanie złośliwego oprogramowania, kluczy tajnych / kluczy, naruszeń zgodności i luk w zabezpieczeniach, w tym w kodzie open code.

Zespoły DevOps mogą stale dostarczać aplikacje gotowe do wdrożenia w środowisku produkcyjnym i spełniać potrzeby działalności biznesowej bez wpływu na cykle tworzenia.

Twoje środowisko kontenerowego będzie skalowane zgodnie z potrzebami biznesowymi, szukaj więc równie elastycznego rozwiązania zabezpieczającego aplikacje chmurowe o krytycznym znaczeniu dla firmy. Opłaty za Cloud One – Container Security są naliczane za każdy chroniony węzeł kontenera lub zabezpieczany kontener bezserwerowy.

Funkcje bezserwerowe podnoszą poziom abstrakcji i eliminują potrzebę zarządzania jakąkolwiek infrastrukturą – wszystko, co potrzebne, to kod, który chcesz uruchamiać, a resztą zajmie się dostawca chmury.

Za każdym razem, gdy wywoływana jest funkcja bezserwerowa, dostawcy chmury uruchamiają wymaganą infrastrukturę i naliczają opłaty odpowiednio do tego, czego używasz. Jeśli Twoja funkcja bezserwerowa nie jest wywoływana, nie płacisz.

Trend Micro Cloud One™ – Application Security zabezpiecza Twoje funkcje bezserwerowe przed dominującymi atakami na środowisko uruchomieniowe, w tym wstrzykiwaniem kodu SQL, zdalnym wykonaniem poleceń, niedozwolonym dostępem do plików, złośliwym przekazywaniem danych, przekierowaniami adresów URL, ładunkami itd.

Zyskaj widoczność stanu zabezpieczeń aplikacji sieciowych aż po kod otwierający lukę w zabezpieczeniach przy minimalnym wpływie na wydajność.

Rozwiązanie Application Security jest powiązane z Twoją funkcją bezserwerową i dba o to, aby nie była wywoływała w niebezpieczny sposób.

Skoro dostawca chmury nalicza opłaty za liczbę wywołań funkcji bezserwerowej, zabezpieczenia powinny być opłacane w podobny sposób. Opłaty za Application Security są naliczane za 1000 wywołań, więc płacisz tylko wtedy, gdy aplikacja działa.

Konta chmurowe to takie, na których twórcy chmury logują się w celu uzyskania dostępu do usług i zasobów chmurowych. Wydaje się to dość proste, ale konta te mogą reprezentować zarówno użytkowników będących ludźmi, jak i urządzenia lub tożsamości niepowiązane z ludźmi, przez co wszystko się komplikuje. Tożsamości urządzeń mogą reprezentować obciążenia lub aplikacje chmurowe, narzędzia operacyjne i inne komponenty. Można skonfigurować zasady określające, z jakich zasobów, usług, działań i innych uprawnień mogą korzystać konta chmurowe.

Każdy z 3 dużych dostawców chmury inaczej podchodzi do tej koncepcji:

- AWS: Obiektami, nazywanymi kontami, granicami dostępu, limitami użytkowania itd., administruje się na poziomie konta. Wiele kont AWS może zarejestrować się na koncie rozliczeniowym lub służącym do zarządzania, ale IAM, dostęp API i inne zasady są ustalane na poziomie konta AWS.

- Azure: Jak można przewidzieć, Azure odwołuje się do usługi Active Directory organizacji, w której każda tożsamość AD przekłada się na Azure.

- GCP: Swojej organizacji można używać jako pojedynczej granicy zasobów chmurowych, ale wielu użytkowników wybiera tworzenie pojedynczych projektów z osobnymi zasadami IAM.

Trend Micro Cloud One™ – Conformity pozwoli łatwo zarządzać konfiguracją usług chmurowych w AWS, Azure i GCP. Połącz konto chmurowe, a w ciągu minut będziesz mieć kompleksowy widok stanu zabezpieczeń chmury. Conformity stosuje niestandardowe zasady dostępu w celu wyświetlania ustawień konfiguracji metadanych konta chmurowego, nie jest więc potrzebny dostęp do zapisu lub odczytu Twoich danych.

Często zespoły, które mają obawy co do bezpiecznej konfiguracji publicznych usług chmurowych, nie są tymi samymi, które je wdrażają. Conformity można zintegrować z wieloma różnymi kanałami komunikacji i systemami obsługi procesów, aby mieć pewność, że odpowiednie osoby mają dostęp do właściwych informacji i mogą usunąć nieprawidłowości w konfiguracji bez spowalniania programistów.

Automatyzacja z pełną obsługą API eliminuje ręczne, powtarzalne zadania podatne na błędy ludzkie. Stosuj procesy DevOps bez lęku o błędy konfiguracji i pozostawienie luk w zabezpieczeniach w swojej infrastrukturze chmurowej.

Conformity pomoże szybko zyskać widoczność stanu bezpieczeństwa środowisk wielochmurowych i go poprawić zarówno w dużych przedsiębiorstwach przechodzących na rozwiązania chmurowe, jak i w startupach rozpoczynających pracę z chmurą dzięki opcjom elastycznego naliczania opłat. Możesz po prostu płacić za konto chmurowe połączone z Conformity, przy czym opłaty za mniejsze konta z ograniczoną ilością zasobów są niższe.

Używanie sieci prywatnych w sieci publicznej umożliwia użytkownikom wdrażanie zasobów w określonej sieci wirtualnej, co trochę przypomina tradycyjną sieć typową dla centrów danych. Zasoby w sieci prywatnej są odizolowane od innych zasobów w chmurze publicznej.

Jest to możliwe dzięki udostępnianiu podsieci (warstwa 3 modelu OSI), zastrzeżonych zakresów adresów IP, które zapewniają dostęp do wydzielonego fragmentu chmury publicznej w celach prywatnych, a także wirtualnych sieci LAN (warstwa 2) w ramach sieci wirtualnej.

Sieci wirtualne można dodatkowo dostosować przy użyciu tabel routingu i translacji adresów sieciowych. Sieci VPN można też używać do łączenia lokalnej infrastruktury z siecią wirtualną w chmurze za pośrednictwem prywatnego i bezpiecznego połączenia.

Szybko zyskaj funkcje wykrywania i ochrony klasy korporacyjnej w warstwie sieci, aby zabezpieczać wszystkie zasoby w wirtualnych chmurach prywatnych (VPC). Dzięki wdrożeniu produktu wewnątrz struktury sieci chmurowej można łatwo i szybko aktywować ochronę infrastruktury i segmentów sieci przy użyciu narzędzi, które nie spowalniają systemów ani ruchu sieciowego.

Metodyka wdrażania – wśród pozostałych systemów i w sposób niezauważalny dla użytkowników – doskonale wpisuje się w istniejącą infrastrukturę chmurową. Trend Micro Cloud One™ – Network Security może rozpocząć monitorowanie ruchu natychmiast, bez negatywnego oddziaływania na aplikacje biznesowe czy istniejące połączenia sieciowe.

Dzięki temu, że ochrona sieci działa z prędkością chmury, elastyczne opcje płatności na bieżąco są naliczane tylko za GB ruchu poddanego inspekcji.

Zacznij już dziś