La seguridad de datos es el conjunto de políticas, tecnologías y controles que protegen los datos sensibles del acceso no autorizado, la alteración, la pérdida o el robo, sin importar dónde residan o se muevan esos datos.

Índice

¿Qué es la seguridad de datos?

En términos simples, la seguridad de datos significa mantener la información empresarial y personal confidencial, precisa y disponible solo para usuarios autorizados.

Sin embargo, la seguridad de datos moderna va más allá de asegurar un solo sistema o canal. Se trata de entender qué datos tienes, dónde están, quién los está utilizando y cómo podrían estar expuestos en diferentes entornos.

Una estrategia completa de seguridad de datos típicamente busca:

- Prevenir el acceso y la exfiltración no autorizados

- Detectar el uso indebido o la actividad anómala rápidamente

- Limitar el impacto de incidentes como violaciones o fugas de datos

- Apoyar el cumplimiento de regulaciones y obligaciones contractuales

Las herramientas tradicionales de prevención de pérdida de datos (DLP) se centraban principalmente en bloquear transferencias salientes obvias. Hoy en día, los sistemas modernos de seguridad de datos necesitan seguir el ritmo de la adopción de la nube, el trabajo remoto y la IA, donde los datos fluyen a través de muchas aplicaciones e identidades.

Por qué la seguridad de datos importa hoy

Si observas toda la telemetría en el Informe de Riesgo Cibernético 2025 de Trend Micro, un tema destaca: los atacantes van donde están los datos.

Esta investigación también muestra que, incluso después de un año de mejora constante, el índice de riesgo cibernético (CRI) promedio en las empresas aún se encuentra firmemente en "riesgo medio", lo que significa que la mayoría de las organizaciones retienen suficientes debilidades no abordadas para ser objetivos atractivos. Mientras que Europa vio la mayor disminución en el riesgo (ayudada por regulaciones como DORA y el Acta de Resiliencia Cibernética), el CRI regional sigue en un nivel donde los ataques que comprometen datos son probables si las exposiciones no se gestionan activamente.

Los 10 principales eventos de riesgo

1.

Acceso arriesgado a aplicaciones en la nube

2.

Cuenta de Microsoft Entra ID obsoleta

3.

Amenaza de correo electrónico detectada por sandbox

4.

Cuenta AD local con política de seguridad de inicio de sesión débil – Expiración de contraseña deshabilitada

5.

Protección avanzada contra spam – Violación de política

6.

Prevención de pérdida de datos – Violación por correo electrónico

7.

Cuenta de Microsoft Entra ID con política de seguridad de inicio de sesión débil – MFA deshabilitado

8.

Cuenta de Microsoft Entra ID con política de seguridad de inicio de sesión débil – Expiración de contraseña deshabilitada

9.

Cuenta AD local obsoleta

10.

Cuenta AD local con política de seguridad de inicio de sesión débil – Contraseña no requerida

(Ordenado por mayor número de detecciones, febrero 2024 – diciembre 2024)

Cuando desglosas los eventos de mayor riesgo, todos se refieren a dónde viven y se mueven ahora los datos empresariales:

- El acceso a aplicaciones en la nube riesgosas es el evento de riesgo más detectado en los entornos empresariales, impulsado por la rápida adopción de SaaS y la educación inconsistente de los usuarios. Esto significa que los datos sensibles se mueven rutinariamente a través de aplicaciones y servicios que los equipos de seguridad no controlan completamente.

- El riesgo de correo electrónico está aumentando, no disminuyendo. Trend Vision One™ Email and Collaboration Protection bloqueó 57 millones de amenazas de correo electrónico de alto riesgo en 2024, un aumento del 27% desde 45 millones en 2023, subrayando cómo el phishing, el BEC y los archivos adjuntos maliciosos continúan siendo una ruta principal hacia sistemas ricos en datos.

- Las malas configuraciones en la nube son una exposición persistente, con controles de acceso no conformes y configuraciones de seguridad débiles en servicios como Amazon S3 y GCP dejando los almacenes de datos mucho más abiertos de lo previsto.

- Las redes domésticas y remotas también son vulnerables. La telemetría de la red doméstica de Trend todavía ve inicios de sesión por fuerza bruta y vulnerabilidades de IoT parcheadas hace tiempo siendo explotadas en dispositivos utilizados para trabajo remoto, creando nuevas rutas hacia los datos corporativos desde fuera del perímetro tradicional.

Al mismo tiempo, el análisis de investigación de Trend Micro sobre capacidades de seguridad de datos revela que el DLP tradicional, centrado en canales, simplemente no puede seguir el ritmo. Lucha por ver el movimiento interno entre herramientas sancionadas y no sancionadas, datos sensibles almacenados en conjuntos de datos de SaaS o IA/ML, y campañas de exfiltración multicanal que combinan actividad de correo electrónico, nube y punto final.

En esencia, la mayoría de las organizaciones ahora operan en un estado donde los atacantes tienen múltiples caminos bien probados hacia datos sensibles a través de una superficie de ataque en expansión. Por lo tanto, la seguridad de datos moderna es especialmente crucial para las empresas ahora, porque sin ella, esas exposiciones cotidianas seguirán traduciéndose en violaciones de datos reales, presión regulatoria e impacto directo en el negocio.

Seguridad de los datos en la informática moderna

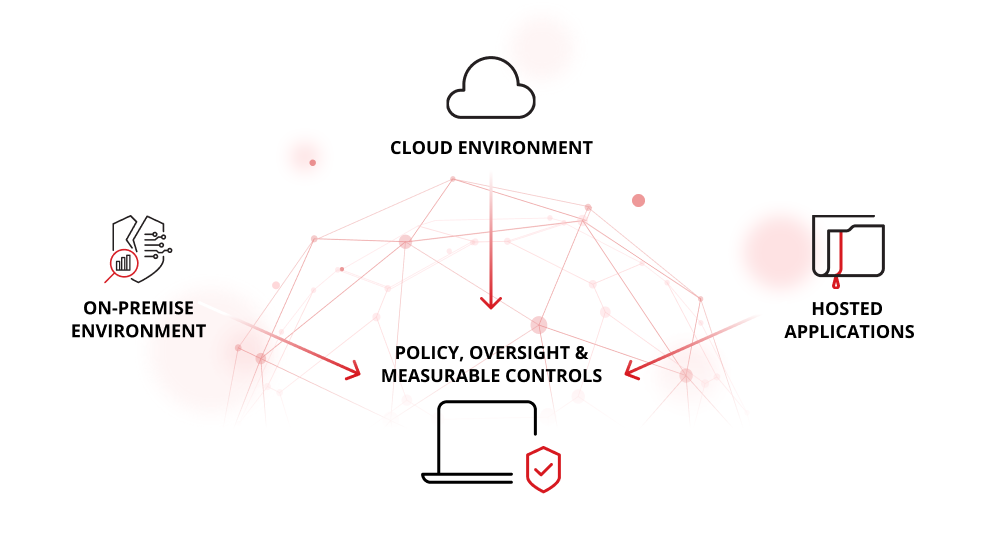

En un mundo de computación distribuida, las operaciones empresariales abarcan sistemas locales, múltiples entornos en la nube y servicios ofrecidos “como servicio”. Por lo tanto, la seguridad de los datos debe abordar la protección de datos confidenciales en todo el espectro de entornos. Las organizaciones informadas sobre riesgos reconocen que la protección de datos no es solo una cuestión de firewalls, sino de políticas unificadas, supervisión y controles medibles.

El National Institute of Standards and Technology (NIST) define el ciclo de vida de la información como etapas que incluyen la creación, el procesamiento, el uso, el almacenamiento y la disposición, un modelo que sustenta las estrategias modernas de seguridad de los datos (NIST, 2016). La misma investigación muestra que saber cómo fluyen los datos y dónde se aplican los controles es fundamental para una protección efectiva.

Los gobiernos estiman el impacto económico de la actividad cibernética maliciosa en entre 57 000 y 109 000 millones de dólares estadounidenses en un solo año, lo que subraya lo importante que es para los líderes empresariales ver la seguridad de los datos como un riesgo empresarial, no solo como un problema de TI (White House, 2018).

8 Componentes Clave de la Seguridad de Datos

La seguridad de datos se ve mejor como un conjunto de componentes interconectados, cada uno respondiendo parte de la pregunta: ¿Qué datos tenemos, dónde están, quién los está utilizando y cómo reducimos el riesgo?

1. Descubrimiento y clasificación de datos

El descubrimiento y la clasificación de datos eliminan la incertidumbre de la protección de datos. El descubrimiento automatizado identifica datos sensibles — como información personal, datos de pago, registros de salud e IP confidencial — en puntos finales, servidores, bases de datos, SaaS y almacenamiento en la nube.

La clasificación luego aplica etiquetas consistentes (por ejemplo, público, interno, confidencial, altamente confidencial), para que se puedan aplicar controles de acceso y políticas basadas en la criticidad del negocio y las obligaciones regulatorias.

Sin un descubrimiento y clasificación confiables, la mayoría de las otras inversiones en seguridad de datos operan a ciegas.

2. Inventario y linaje de datos

Un inventario de datos es el registro estructurado de conjuntos de datos clave, incluyendo dónde residen, quién los posee y qué sistemas y servicios los utilizan. El linaje de datos rastrea cómo esos conjuntos de datos fluyen, se transforman y se acceden con el tiempo.

Tanto el inventario como el linaje son críticos para reconstruir incidentes y demostrar que los controles apropiados estaban en su lugar. Esta combinación permite a los equipos responder preguntas como:

- ¿Qué aplicaciones y servicios procesan datos de clientes?

- ¿Qué sistemas y usuarios estuvieron involucrados en un incidente dado?

- ¿Cuál es el impacto descendente si se compromete una herramienta SaaS o un servicio de IA?

3. Control de acceso y seguridad de identidad

Para la mayoría de los ataques, comprometer una identidad es la ruta más rápida hacia los datos. Por lo tanto, el control de acceso y la seguridad de identidad se encuentran en el núcleo de la protección de datos.

Las prácticas efectivas incluyen:

- Imponer el acceso de menor privilegio a conjuntos de datos sensibles

- Aplicar autenticación multifactor y acceso condicional para acciones de alto riesgo

- Monitorear patrones de acceso inusuales, especialmente para cuentas privilegiadas y de servicio

Los controles de identidad débiles efectivamente eluden muchas otras defensas. Por el contrario, una seguridad de identidad robusta previene una proporción significativa de incidentes potenciales de datos antes de que comiencen.

4. Prevención de pérdida de datos e inspección de contenido

Las herramientas de prevención de pérdida de datos (DLP) e inspección de contenido examinan el contenido y el contexto de los movimientos de datos — por ejemplo, correos electrónicos, cargas de archivos y transferencias de puntos finales — y aplican reglas como:

- Bloquear correos electrónicos salientes que lleven datos financieros o de salud sin cifrar

- Cifrar mensajes que contengan identificadores específicos o etiquetas de clasificación

- Advertir a los usuarios cuando intenten enviar grandes conjuntos de datos a cuentas personales o herramientas no autorizadas

Dado que el DLP tradicional, aislado, puede ser ciego a las rutas modernas de exfiltración multicanal, ahora es esencial que el DLP esté integrado en una arquitectura de seguridad de datos más amplia.

5. Gestión de la postura de seguridad de datos (DSPM)

La gestión de la postura de seguridad de datos (DSPM) trae una mentalidad de evaluación continua a los datos en entornos de nube e híbridos. Las herramientas de DSPM:

- Descubren y clasifican datos sensibles a través de servicios en la nube

- Identifican malas configuraciones, acceso excesivamente permisivo y compartición riesgosa

- Mapean rutas de ataque probables desde activos expuestos a internet hasta almacenes de datos de alto valor

El DSPM es esencial para entender qué exposiciones de datos en la nube representan un riesgo material para el negocio, en lugar de tratar todos los hallazgos de configuración como iguales.

6. Cifrado y tokenización

El cifrado y la tokenización son salvaguardas clave cuando los controles preventivos fallan:

- El cifrado en reposo y en tránsito protege los datos si se comprometen servidores, copias de seguridad o dispositivos.

- La tokenización y la anonimización reducen el uso de identificadores reales en entornos como pruebas, análisis y entrenamiento de IA.

Estos controles influyen significativamente en cómo los reguladores y los tribunales ven los incidentes. Por ejemplo, una violación que involucra datos debidamente cifrados o seudonimizados a menudo se trata de manera diferente a una que expone registros sin procesar.

7. Monitoreo, detección y respuesta

La seguridad de datos moderna requiere la capacidad de detectar y responder a actividades sospechosas de datos, incluyendo:

- Volúmenes de descarga inusuales o exportaciones de sistemas de registro

- Acceso desde ubicaciones o dispositivos inesperados

- Cuentas privilegiadas o identidades de servicio comportándose de manera anómala

Por ejemplo, Trend Vision One™ integra la telemetría de seguridad de datos con la detección y respuesta extendida (XDR), permitiendo a los analistas correlacionar el movimiento de datos con eventos de punto final, red, correo electrónico y nube y responder desde una sola plataforma.

8. Gobernanza, políticas de seguridad de datos y cumplimiento

La gobernanza y el cumplimiento aseguran que la seguridad de datos esté alineada con los objetivos comerciales y los requisitos regulatorios. Esto abarca:

- Propiedad y responsabilidad de los datos

- Marcos de políticas y estándares

- Evaluaciones de riesgo, auditorías e informes

Aquí es donde los interesados en seguridad, privacidad, legal y negocios se alinean sobre cómo se verá el "riesgo de datos aceptable" y cómo se mantendrá.

Amenazas y Ataques de Seguridad de Datos

Si bien no todas las amenazas cibernéticas apuntan directamente a los datos, los ataques que causan el daño más duradero casi siempre involucran el compromiso, el robo o el uso indebido de información.

Violaciones de datos y acceso no autorizado a datos

Una violación de datos ocurre cuando los datos son accedidos, robados o divulgados sin autorización. Esto a menudo ocurre explotando vulnerabilidades, credenciales débiles o malas configuraciones.

El impacto empresarial depende en gran medida del tipo de datos involucrados: la exposición de registros de clientes, datos de salud o secretos comerciales lleva perfiles de riesgo diferentes a los de registros operacionales anonimizados.

Ransomware y doble extorsión

Los grupos de ransomware utilizan cada vez más tácticas de doble extorsión, exfiltrando datos sensibles antes de cifrar los sistemas y luego amenazando con publicar o vender los datos si la organización no paga.

Esto significa:

- Los respaldos robustos por sí solos son insuficientes; el robo de datos es central en el modelo de extorsión.

- Muchos incidentes de ransomware también son violaciones de datos reportables, con obligaciones legales y regulatorias asociadas.

- La capacidad de limitar qué datos pueden ser exfiltrados — mediante segmentación, menor privilegio y monitoreo — es crítica.

Fugas de datos y amenazas internas accidentales

Una fuga de datos típicamente se refiere a la exposición o divulgación no intencional de datos, como:

- Enviar una hoja de cálculo sensible al destinatario equivocado

- Compartir documentos en la nube con acceso demasiado amplio (por ejemplo, "cualquiera con el enlace")

- Subir documentos internos a herramientas públicas de IA para asistencia

Los datos del ICO subrayan que las divulgaciones accidentales están entre las causas más frecuentes de incidentes reportados, incluso si reciben menos atención mediática que las grandes violaciones.

Robo de datos por insiders y TI en la sombra

Las amenazas internas maliciosas — o individuos bajo presión externa — pueden exfiltrar datos deliberadamente utilizando:

- Almacenamiento en la nube o herramientas de compartición de archivos no aprobadas

- Cuentas de correo electrónico personales

- Capturas de pantalla o dispositivos externos

La TI en la sombra, donde los equipos adoptan aplicaciones no autorizadas, amplifica este riesgo. Monitorear el movimiento de datos, restringir los canales de alto riesgo e imponer consecuencias internas claras por mal uso son mitigaciones clave.

Malas configuraciones en la nube y almacenamiento expuesto

Las malas configuraciones en la nube son un impulsor importante de la exposición no intencionada de datos. Los escenarios comunes incluyen:

- Cubos de almacenamiento en la nube dejados accesibles públicamente

- Roles de IAM excesivamente amplios que permiten un acceso extenso de lectura

- Entornos de prueba o desarrollo sembrados con datos de producción en vivo

El DSPM, combinado con prácticas sólidas de seguridad en la nube, ayuda a identificar y priorizar estas exposiciones, enfocando la remediación en malas configuraciones que exponen información sensible en lugar de tratar todas las desviaciones como iguales.

Exfiltración de datos habilitada por IA y abuso de modelos

A medida que las organizaciones adoptan asistentes de IA y IA agente, los datos sensibles fluyen cada vez más hacia indicaciones, historiales de conversación y conjuntos de datos de entrenamiento. Desde allí, los adversarios pueden:

- Incrustar instrucciones ocultas en documentos o páginas web para manipular agentes

- Activar agentes para recuperar y transmitir documentos o registros internos

- Explotar salvaguardas débiles a nivel de agente para eludir los controles de acceso existentes

Esto crea nuevos canales de exfiltración que el monitoreo tradicional puede no cubrir aún, lo que hace crítico que las empresas evolucionen sus sistemas de ciberseguridad para incluir la gestión de riesgos de IA.

Exposición de datos en la cadena de suministro y terceros

Los socios, proveedores y proveedores de servicios a menudo tienen o procesan copias de tus datos. El compromiso de estos terceros — incluyendo proveedores de IA, SaaS o servicios gestionados — puede resultar en violaciones secundarias que aún afectan la percepción de seguridad de tu organización por parte de los clientes y reguladores.

Las evaluaciones de riesgo de terceros, los requisitos contractuales de seguridad y el monitoreo continuo son por lo tanto centrales en la seguridad de datos.

Seguridad de Datos en Diferentes Entornos

Los datos se mueven a través de muchos entornos diferentes, cada uno con su propio perfil de riesgo. Un enfoque moderno aplica principios consistentes mientras ajusta los controles al contexto.

Seguridad de datos en la nube

Las plataformas en la nube y los servicios SaaS ahora almacenan grandes volúmenes de datos críticos para el negocio y datos personales. La seguridad de datos efectiva en la nube requiere:

- Descubrimiento integral y gestión de la postura de seguridad de datos (DSPM) para entender dónde están los datos sensibles y cómo están expuestos

- Controles de identidad fuertes y acceso condicional para servicios en la nube

- Integración con controles de seguridad en la nube más amplios, incluyendo gestión de configuraciones y protección de cargas de trabajo

Seguridad de datos para el correo electrónico y la colaboración

Las herramientas de correo electrónico y colaboración son centrales para la comunicación empresarial y, por lo tanto, para el riesgo de datos.

Cuando una cuenta de correo electrónico es comprometida, los atacantes pueden:

- Interceptar o manipular comunicaciones financieras y detalles de pago

- Recoger documentos de identidad e información personal para fraude

- Enviar mensajes de phishing convincentes a clientes y socios para extender el compromiso

Muchos incidentes reportables también surgen de simples errores: correos electrónicos mal dirigidos, listas de correo mal configuradas o grabaciones de reuniones sobrecompartidas.

La seguridad efectiva de datos en el correo electrónico combina:

- Controles centrados en el usuario: capacitación en concienciación, avisos protectores (por ejemplo, advertencias de destinatarios externos) y directrices claras para el manejo de archivos adjuntos sensibles

- Protecciones técnicas: seguridad avanzada de correo electrónico y colaboración para detener el phishing, BEC y malware, así como DLP saliente y cifrado para controlar los datos que salen a través del correo electrónico y el intercambio de archivos

- Capacidades de búsqueda y remediación: la capacidad de localizar rápidamente, retractar o poner en cuarentena mensajes mal enviados o maliciosos

Los mismos principios se aplican a las plataformas de colaboración, que cada vez más almacenan registros de chat, documentos y grabaciones que contienen información sensible.

Seguridad de datos en puntos finales y dispositivos

Los puntos finales — laptops, desktops, dispositivos móviles y servidores — son donde se crean, editan y frecuentemente se almacenan en caché los datos. Incluso cuando el sistema fuente está en la nube, los usuarios a menudo:

- Sincronizan copias locales de archivos

- Almacenan credenciales y tokens en navegadores y aplicaciones

- Trabajan sin conexión con documentos sensibles

Esto hace que los puntos finales sean objetivos atractivos para el malware y los atacantes dirigidos.

Los controles clave de seguridad de puntos finales incluyen:

- Software de seguridad de puntos finales, endurecimiento y cifrado de disco completo

- DLP de puntos finales para gestionar transferencias a medios removibles, aplicaciones personales en la nube e impresoras

- Detección y respuesta de puntos finales (EDR) para identificar rápidamente amenazas y automatizar respuestas

- Capacidades de borrado remoto, aislamiento y respuesta para dispositivos comprometidos o perdidos

Seguridad de datos para aplicaciones, bases de datos y cargas de trabajo de IA

Las aplicaciones y bases de datos ya contienen algunos de los datos estructurados y no estructurados más valiosos de la organización. Ahora, con la IA añadida al panorama, el riesgo de ciberseguridad ha evolucionado y se ha vuelto aún más centrado en los datos.

La investigación sobre agentes de IA demuestra cómo la inyección de indicaciones indirectas ocultas en páginas web, archivos de Office o imágenes puede forzar silenciosamente a agentes multimodales a exfiltrar documentos, secretos o historiales de conversación a los que pueden acceder, sin ninguna instrucción explícita del usuario.

Con la seguridad de datos, la IA también trae capacidades de defensa poderosas junto con nuevos riesgos de datos:

- Defensa de seguridad de IA: la IA puede analizar enormes volúmenes de telemetría, detectar accesos anómalos a datos y ayudar a predecir qué activos están más expuestos.

- Riesgo de seguridad de IA: los agentes de IA y los modelos de lenguaje grande pueden ser manipulados para filtrar datos sensibles que pueden ver.

Para aplicaciones y plataformas de IA, las medidas relevantes de seguridad de datos incluyen:

- Diseño seguro de aplicaciones y API: para prevenir inyecciones, fallos lógicos y exfiltración de datos a través de servicios vulnerables

- Controles de bases de datos y lagos de datos: incluyendo endurecimiento, cifrado, acceso granular y monitoreo de actividades

- Políticas empresariales de IA y gobernanza de analíticas: regulando cómo se manejan los datos de entrenamiento, las indicaciones y los resultados, y asegurando que los agentes de IA cumplan con las políticas de acceso y retención de datos

Seguridad de datos frente a protección perimetral tradicional

La seguridad perimetral tradicional se centra en los límites de la red, manteniendo las amenazas fuera del «castillo». Por el contrario, la seguridad de datos moderna asume que las amenazas pueden originarse en cualquier lugar: endpoint, servicio en la nube, cadena de suministro. Protege los datos en sí, independientemente de la ubicación.

Este cambio se alinea con la arquitectura de confianza cero: no confíe nada de forma predeterminada, verifique cada conexión y proteja cada objeto. La seguridad centrada en los datos significa centrarse en cómo se accede, utiliza, mueve y elimina los datos a través de la infraestructura de TI, no solo dentro de los límites de la red.

Las organizaciones deben dejar de preguntar “¿Dónde está nuestro límite?” a “¿Cómo se gestionan, acceden y protegen nuestros datos en todo el entorno y los servicios?” La pregunta crítica no se convierte en ubicación, sino en control, visibilidad y responsabilidad.

Aspecto

Seguridad de los datos

Protección perimetral tradicional

Alcance de la seguridad

Se aplica a los datos en reposo, en tránsito y en uso en sistemas y plataformas.

Se centra en proteger el perímetro de una red (p. ej., firewalls, routers).

Enfoque

Se aplica a los datos en reposo, en tránsito y en uso en sistemas y plataformas.

Amplio, basado en la ubicación y que depende del bloqueo del acceso no autorizado.

Detección de amenazas

Utiliza supervisión centrada en los datos, detección de anomalías y prevención de pérdida de datos (DLP).

Utiliza sistemas de prevención/detección de intrusiones (IDS/IPS) en los bordes de la red.

Cumplimiento y gobernanza

Se alinea con las normativas de protección de datos (p. ej., GDPR, HIPAA).

Puede que no aborde completamente los requisitos de cumplimiento específicos de los datos.

Ejemplos de tecnología

Cifrado, tokenización, DLP, confianza cero, IAM (gestión de identidad y acceso).

Firewalls, VPN, IDS/IPS, DMZ (zonas desmilitarizadas).

Enfoques de seguridad de datos frente a solo cumplimiento

Los marcos de cumplimiento son valiosos. Establecen umbrales mínimos para la protección, impulsan pruebas de auditoría y respaldan la alineación normativa. Pero el cumplimiento por sí solo no es suficiente. Una mentalidad de solo cumplimiento puede dejar brechas operativas, puntos ciegos tecnológicos y déficits de resiliencia.

La seguridad de los datos debe integrarse en la estrategia, no solo en una casilla de verificación de certificación. Cuando las organizaciones alinean los controles de seguridad de datos con el riesgo empresarial, miden los resultados y actualizan la política/proceso/tecnología dinámicamente, logran rendimiento y protección. Con el tiempo, las políticas evolucionan hacia las mejores prácticas y los sistemas se vuelven medibles y responsables.

Aspecto

Seguridad de los datos

Enfoque solo de cumplimiento

Objetivo principal

Proteja los datos de filtraciones y accesos no autorizados

Cumpla los requisitos normativos y evite sanciones

Enfoque

Reducción de riesgos y defensa proactiva

Documentación y preparación para auditorías

Actividades clave

Cifrado, control de acceso, supervisión de amenazas, aplicación de parches

Políticas, procedimientos, informes, certificaciones

Resultado

Sólida resiliencia frente a ciberataques

Cumplimiento legal pero posibles brechas de seguridad

Riesgo

Menor riesgo de filtraciones

Mayor riesgo si el cumplimiento se trata como el objetivo final

Gestión de la Seguridad de Datos: Cómo se Gobierna la Protección

La gestión de la seguridad de datos se refiere a la capa operativa y de gobernanza que mantiene la protección de datos funcionando con el tiempo.

La gestión efectiva del riesgo cibernético típicamente incluye:

- Roles y responsabilidades definidos: propiedad clara de los conjuntos de datos clave, controles de seguridad e interpretación regulatoria (incluyendo el rol del oficial de protección de datos, donde sea requerido).

- Procesos de riesgo integrados: evaluaciones de impacto de protección de datos (DPIA) y revisiones de riesgo para nuevos sistemas, herramientas SaaS e iniciativas de IA.

- Procedimientos operativos estandarizados: enfoques consistentes para solicitudes de acceso, revisiones de permisos, incorporación/desincorporación y procesamiento de datos de terceros.

- Métricas significativas: visibilidad de la cobertura de descubrimiento y clasificación, niveles de exposición de datos (especialmente en la nube), tasas de incidentes y tiempo para detectar y contener eventos centrados en datos.

Sin un enfoque de gestión estructurado, las organizaciones pueden poseer herramientas sólidas pero aún ser incapaces de responder preguntas básicas como: "¿Dónde están actualmente expuestos nuestros datos más sensibles?" o "¿Contuvimos completamente el último incidente?".

Estándares y Regulaciones de Seguridad de Datos

Las organizaciones están sujetas a una variedad de estándares y regulaciones de seguridad de datos, incluyendo:

- UK GDPR y la Ley de Protección de Datos 2018

- Regulaciones específicas del sector en servicios financieros, salud e infraestructura crítica

- Estándares internacionales de seguridad de la información como ISO/IEC 42001

- Instrumentos de la UE como NIS2 y DORA para muchas organizaciones del Reino Unido que operan en Europa

Estos marcos configuran los requisitos para la evaluación de riesgos, controles, notificación de violaciones y evidencia de diligencia debida.

Rol del Oficial de Protección de Datos en la Seguridad de Datos

Bajo el UK GDPR, ciertas organizaciones están obligadas a nombrar un oficial de protección de datos (DPO), particularmente cuando se involucran en el procesamiento a gran escala de datos de categorías especiales.

El DPO (o rol equivalente):

- Asesora sobre obligaciones de protección de datos y mejores prácticas de privacidad de datos

- Monitorea el cumplimiento y la concienciación del personal

- Supervisa las evaluaciones de impacto de protección de datos para el procesamiento de alto riesgo

- Actúa como punto de contacto con el ICO

Incluso cuando no es obligatorio, una función de DPO puede ayudar a unir las perspectivas legales, de privacidad y de seguridad en la gestión de la seguridad de datos de la organización.

Mejores Prácticas de Seguridad de Datos Empresariales a lo Largo del Ciclo de Vida de los Datos

Ver la seguridad de datos empresariales a través del ciclo de vida de los datos ayuda a las organizaciones a entender dónde los controles son más críticos.

Crear y recopilar

Limitar la recopilación a lo que se requiere para propósitos definidos.

Proteger los puntos de captura de datos y las API de inyecciones y abusos.

Almacenar

Asegurar que los sistemas de almacenamiento — en premisas o en la nube — estén endurecidos, cifrados, segmentados y monitoreados.

Evitar copias no gestionadas y repositorios en la sombra de conjuntos de datos sensibles.

Usar y compartir

Gobernar cómo se accede y se comparte los datos a través del correo electrónico, herramientas de colaboración y servicios de IA.

Aplicar el acceso de menor privilegio y controles conscientes de los datos para reducir el intercambio inapropiado.

Archivar

Retener los datos solo mientras sea necesario, de acuerdo con los requisitos legales y comerciales.

Mantener controles de seguridad equivalentes para los datos archivados y mantener la capacidad de cumplir con las solicitudes de derechos de los sujetos.

Eliminar

Implementar procesos de eliminación y destrucción segura de datos y medios.

Verificar y documentar la eliminación donde los marcos regulatorios o contractuales lo requieran.

Herramientas de Seguridad de Datos y Software de Seguridad de Datos

Desde una perspectiva empresarial, las herramientas de seguridad de datos y el software de seguridad de datos deben evaluarse según qué tan efectivamente reducen el riesgo de datos y apoyan la gobernanza.

Las categorías clave incluyen:

- Descubrimiento y clasificación: para construir y mantener un mapa confiable de datos sensibles en entornos locales, en la nube y SaaS.

- DLP e inspección de contenido: para hacer cumplir políticas conscientes de los datos a través del correo electrónico, la web, los puntos finales y las herramientas de colaboración. Soluciones como las capacidades DLP integradas de Trend Micro ayudan a identificar y controlar los datos sensibles en movimiento y en reposo.

- Gestión de la postura de seguridad de datos (DSPM): para analizar los almacenes de datos en la nube en busca de malas configuraciones, acceso riesgoso y rutas de ataque probables a conjuntos de datos críticos.

- Seguridad de identidad y acceso: para proteger las credenciales y gestionar los privilegios, especialmente para sistemas y datos de alto valor.

- Protección de puntos finales y servidores: para bloquear malware que roba datos, prevenir herramientas no autorizadas y apoyar el DLP a nivel de punto final.

- XDR y analíticas: para correlacionar anomalías en el movimiento de datos con actividades de amenazas más amplias y permitir investigaciones más rápidas.

- Cifrado y gestión de claves: para proteger los datos en reposo y en tránsito, y apoyar los requisitos de cumplimiento y soberanía de datos.

Trend Vision One™ Data Security unifica muchas de estas capacidades, proporcionando visibilidad centralizada, priorización inteligente de riesgos y respuesta rápida para prevenir fugas accidentales, amenazas internas y ataques centrados en datos en entornos en la nube y locales.

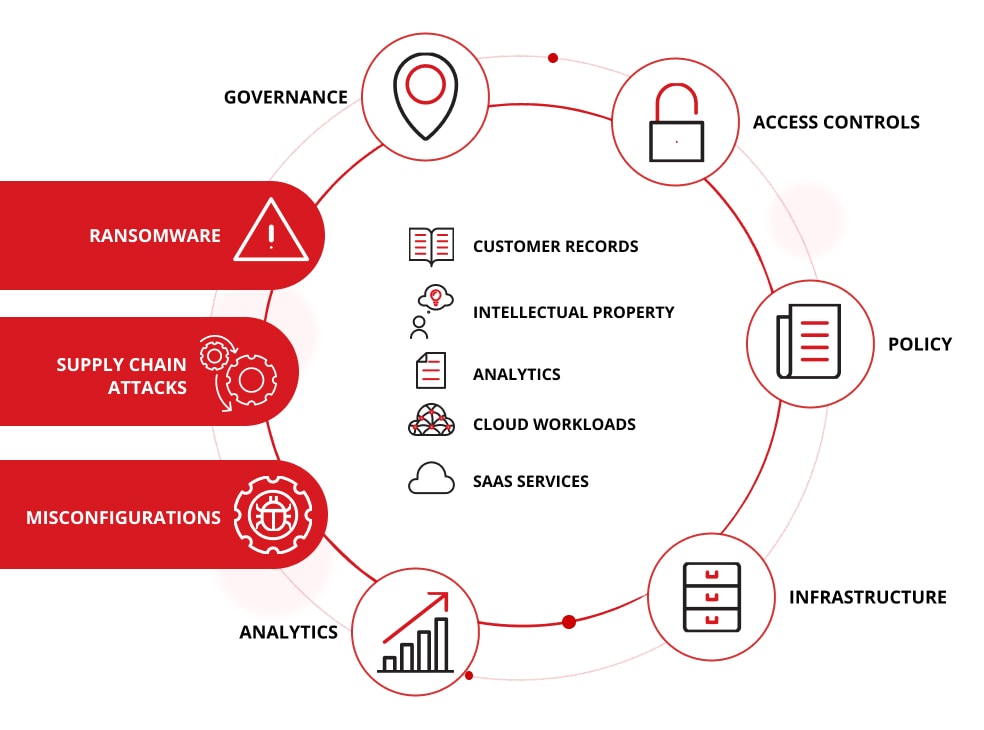

Por qué la seguridad de los datos es importante para las empresas actuales

Los datos son el alma de las empresas modernas: los registros de clientes, la propiedad intelectual, los análisis, las workloads en la nube y los servicios SaaS impulsan el valor. Sin embargo, los datos también son el objetivo de los adversarios modernos como el ransomware, los ataques a la cadena de suministro y la explotación de configuraciones erróneas en la nube. Las organizaciones con supervisión de datos fragmentados, infraestructura no compatible o controles heredados están expuestas.

Al adoptar un enfoque holístico de la seguridad de los datos que conecta políticas, infraestructura, acceso, controles, análisis y gobernanza, las empresas reducen el riesgo, permiten la innovación y desarrollan resiliencia. Cumplen con las obligaciones normativas y generan confianza en las partes interesadas. También convierten los datos en un activo estratégico en lugar de en un pasivo.

Seguridad de Datos Moderna con Trend Micro

El enfoque de Trend Micro para la seguridad de datos moderna se centra en tratar la protección de datos como una disciplina proactiva y basada en el riesgo en lugar de una colección de controles desconectados.

Trend Vision One™ Data Security está diseñada para:

- Proporcionar visibilidad centralizada

- Evaluar la postura de seguridad de datos

- Hacer cumplir políticas inteligentes y detectar anomalías

- Acelerar la investigación y la respuesta

Para las organizaciones que buscan ir más allá del DLP tradicional y las soluciones puntuales, Trend Vision One Data Security ofrece un camino hacia una protección integral y centrada en los datos que apoya la innovación en IA y más, todo mientras mantiene el riesgo dentro de límites aceptables.

Scott Sargeant, Vice President of Product Management, es un líder tecnológico con más de 25 años de experiencia en la prestación de soluciones de clase empresarial en el ámbito de la ciberseguridad y las tecnologías de la información.

Preguntas frecuentes (FAQ)

¿Qué es la seguridad de datos?

La seguridad de datos es la práctica de proteger la información sensible del acceso no autorizado, modificación, pérdida o robo mediante una combinación de políticas, procesos y tecnologías de seguridad aplicadas de manera consistente en todos los sistemas y entornos.

¿Por qué es importante la protección de datos?

La protección de datos es importante porque los incidentes centrados en datos generan el daño financiero, legal y reputacional más significativo, y las organizaciones son responsables ante clientes, reguladores y socios por cómo se maneja la información personal y empresarial.

¿Cómo se puede mantener segura la información?

Se puede mantener segura la información sabiendo dónde reside la información sensible, limitando y monitoreando quién puede acceder a ella, cifrándola en reposo y en tránsito, haciendo cumplir políticas conscientes de los datos sobre cómo se comparte y asegurando la capacidad de detectar y responder rápidamente a actividades sospechosas.

¿Cuáles son los componentes principales de la seguridad de datos?

Los componentes principales incluyen descubrimiento y clasificación, inventario y linaje de datos, control de acceso y seguridad de identidad, DLP e inspección de contenido, DSPM, cifrado y tokenización, monitoreo y respuesta, y gobernanza a través de políticas y cumplimiento.

¿Qué es la gestión de la postura de seguridad de datos (DSPM)?

La DSPM es un enfoque y conjunto de herramientas que analiza continuamente dónde se almacenan los datos en entornos en la nube e híbridos, cómo están configurados, quién puede acceder a ellos y cómo los atacantes podrían alcanzarlos, de modo que los riesgos de seguridad de datos más importantes puedan priorizarse y abordarse.

¿La seguridad de datos es lo mismo que la privacidad de datos?

No. La seguridad de datos se centra en cómo se protege la información, mientras que la privacidad de datos se centra en por qué y bajo qué reglas se recopilan y procesan los datos, pero ambos deben trabajar juntos para cumplir con los requisitos legales y mantener la confianza.

¿Todas las organizaciones necesitan un oficial de protección de datos?

No todas las organizaciones están legalmente obligadas a nombrar un oficial de protección de datos, pero aquellas que se dedican al procesamiento a gran escala de datos personales o de categorías especiales a menudo sí lo están; muchas otras aún eligen crear un rol equivalente para coordinar las actividades de privacidad y seguridad de datos.