Un ciberataque es un intento deliberado y malicioso por parte de una persona o grupo para penetrar en los sistemas de información de organizaciones o individuos, con el fin de robar datos, interrumpir operaciones comerciales o cadenas de suministro, o modificar datos y utilizarlos, por ejemplo, para extorsión.

Tabla de contenido

Significado de ciberataque

Mientras las estrategias de digitalización en las organizaciones aumentan la dependencia de las tecnologías y procesos digitales y amplían constantemente la superficie de ataque digital en la actualidad, los ciberataques se han convertido en una de las amenazas más significativas para empresas e individuos. Los ciberdelincuentes están en constante evolución, explotando vulnerabilidades en los sistemas y adaptándose a los últimos avances tecnológicos. Un impulso adicional hacia esta tendencia se basa en la amplia adopción de tecnologías de IA. A medida que los ciberataques se vuelven más sofisticados, comprender las tácticas, técnicas y procesos detrás de estos ataques es esencial para mantener un paisaje digital seguro y proteger la información sensible.

Por qué se producen los ciberataques

Los ciberataques se producen por diversos motivos, desde ganancias financieras hasta agendas políticas. Algunas de las motivaciones más comunes incluyen:

Ganancia financiera

Muchos ciberdelincuentes buscan recompensas monetarias robando información sensible como detalles de tarjetas de crédito, credenciales de inicio de sesión o información de cuentas bancarias. Los ataques de ransomware, en los que los usuarios son bloqueados de sus sistemas con la promesa de recuperar el acceso después de pagar un rescate, están particularmente motivados por el dinero.

Espionaje

Los ataques de espionaje corporativo tienen como objetivo robar propiedad intelectual, secretos comerciales, investigaciones y otros datos sensibles para obtener una ventaja competitiva. Tales ataques suelen ser encubiertos y pueden pasar desapercibidos durante largos períodos.

Intención maliciosa o de venganza

Los antiguos empleados descontentos o las personas con una venganza pueden llevar a cabo ciberataques para causar daños a la reputación o interrumpir las operaciones.

Deseo de notoriedad

Algunos atacantes, a menudo conocidos como hackers de “casco negro”, realizan ciberataques para mostrar sus habilidades, ganar credibilidad dentro de la comunidad de hackers o simplemente crear caos.

Tipos de ciberataques

Los ciberataques se producen de muchas formas, cada una de ellas utilizando diferentes técnicas y dirigiéndose a diversas vulnerabilidades. A continuación se muestran algunos de los tipos más comunes de ciberataques:

Ataques de malware

El malware, que es una abreviatura de software malicioso, está diseñado para infiltrarse, dañar o acceder sin autorización al entorno de TI de una organización. En ciberseguridad, el malware es una amenaza persistente que puede robar información sensible y causar daños generalizados a usuarios y organizaciones. Comprender las diversas formas y efectos del malware es crucial para desarrollar una estrategia de ciberseguridad integral.

El malware generalmente utiliza vulnerabilidades existentes dentro del entorno de TI de una organización para lograr el objetivo deseado.

Phishing y spear phishing

El phishing es un tipo de ciberataque que implica el envío de correos electrónicos genéricos por parte de ciberdelincuentes que se hacen pasar por remitentes legítimos. Estos correos electrónicos contienen enlaces fraudulentos para robar la información privada de los usuarios. Los ataques de phishing son más efectivos cuando los usuarios no se dan cuenta de lo que está sucediendo, ya que la comunicación imita la correspondencia típica recibida en los negocios diarios.

Spear phishing destaca como una de las formas más peligrosas y dirigidas de ciberataques. A diferencia de los ataques regulares de phishing, que lanzan una amplia red con la esperanza de atrapar víctimas desprevenidas, el spear phhsing es una forma altamente personalizada y dirigida de un ataque de phishing dirigido a un usuario en lugar de a una red.

Denegación de servicio (DoS) y denegación de servicio distribuida (DDoS)

Los ataques DoS y DDoS inundan un servidor de tráfico, lo abruman y hacen que los usuarios legítimos pierdan el acceso. El objetivo y el resultado final de un ataque DDoS exitoso es hacer que el sitio web del servidor objetivo no esté disponible para las solicitudes de tráfico legítimo y, por lo tanto, interrumpir los procesos comerciales importantes.

Ataques Man-in-the-Middle (MitM)

Los ataques MitM interceptan y alteran las comunicaciones entre dos partes sin su conocimiento. Los atacantes pueden modificar datos o capturar información confidencial, como credenciales de inicio de sesión.

Inyección de SQL

La inyección de SQL es un ataque que manipula ilegalmente una base de datos mediante la inyección de declaraciones no intencionadas de Structured Query Language (SQL) en una aplicación que tiene una base de datos relacional (RDBMS). Hay varios tipos de inyección de SQL dependiendo del método y el propósito, y desde la perspectiva de los ciberatacantes, van desde robar información, falsificar datos e investigar vulnerabilidades.

Exploits de día cero

Los exploits de día cero atacan vulnerabilidades desconocidas en el software antes de que los desarrolladores tengan la oportunidad de emitir un parche. Estos ataques son especialmente peligrosos porque no hay defensa inmediata.

Ataque de Ransomware

El ransomware es malware que cifra archivos importantes en almacenamiento local y en red y pide un rescate para descifrarlos. Los hackers desarrollan este malware para ganar dinero mediante la extorsión digital. El ransomware está cifrado, por lo que no es posible forzar la clave y la única manera de recuperar la información es mediante una copia de seguridad. La forma en la que funciona el ransomware lo convierte en un sistema especialmente perjudicial. Otros tipos de malware destruyen o roban datos, pero ofrecen la posibilidad de otras opciones de recuperación. Mediante el ransomware, si no existen copias de seguridad, debe pagar el rescate para recuperar los datos. Algunas empresas pagan el rescate y los atacantes no envían la clave de descifrado.

Ataques a la cadena de suministro

Supply Chain Attack es un tipo de ciberataque dirigido a elementos menos seguros en la cadena de suministro de una organización en lugar de atacarla directamente. El objetivo es infiltrarse en la red o los sistemas de una organización comprometiendo a un proveedor o partner externo que tenga acceso a sus datos, software o infraestructura de red.

Fases de ciberataques: ejemplo

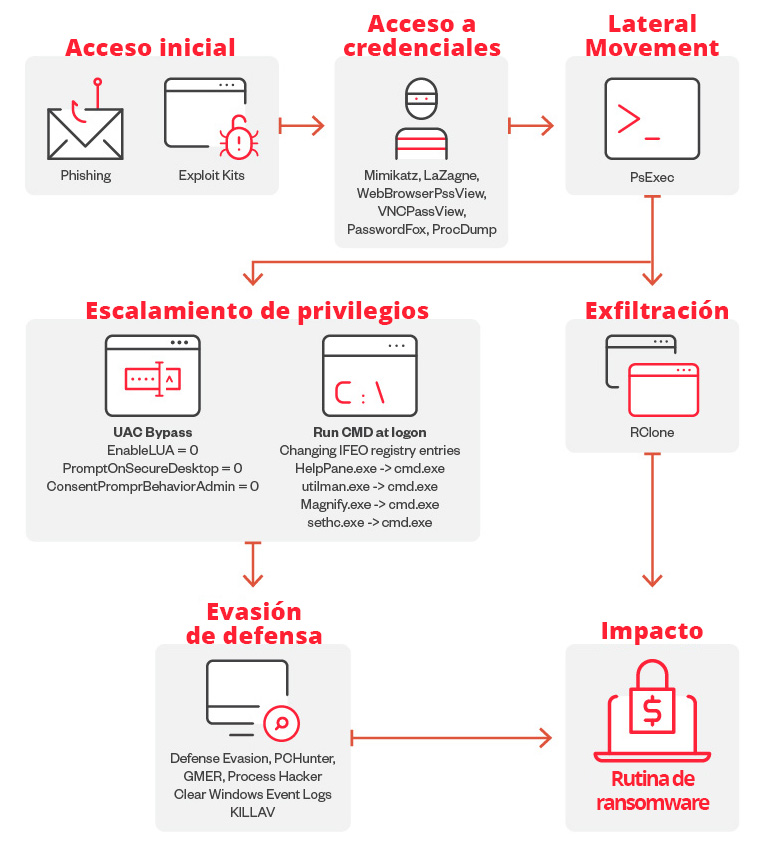

Exploraremos las diferentes fases de un ciberataque examinando cómo 8Base, un conocido grupo de ransomware, ejecuta sus ataques. Desde la infiltración inicial hasta el cifrado de datos y la extorsión, desglosaremos cada paso en sus tácticas de ransomware.

Acceso inicial

El ransomware 8Base utiliza principalmente estafas de phishing para el acceso inicial. Los usuarios son engañados para que ingresen sus credenciales en un formulario que parece legítimo.

Acceso a credenciales

Los operadores de 8Base utilizan MIMIKATZ, LaZagne, WebBrowserPassView, VNCPassView, PasswordFox y ProcDump para recuperar contraseñas y credenciales almacenadas en las máquinas de sus víctimas.

Evasión de defensa

Para su evasión de defensa, el ransomware 8Base cae y ejecuta un archivo por lotes llamado defoff.bat (detectado como KILLAV) para deshabilitar los componentes de Windows Defender. El ransomware 8Base también utiliza códigos de basura, elimina copias en la sombra, omite Cuckoo Sandbox, borra registros de eventos de Windows, desactiva firewalls y utiliza SmokeLoader para descifrar y entregar la carga útil.

Movimiento lateral

Para el movimiento lateral, se ha observado que los operadores de ransomware de 8Base utilizan PsExec para desplegar el archivo por lotes, así como el binario de ransomware. PsExec es un ejemplo del abuso de una herramienta legítima normalmente disponible en las máquinas Windows y no se puede considerar como malware.

Escalamiento de privilegios

8Base modificaron ciertas entradas de registro para eludir el control de acceso de usuarios (UAC). También modificaron las claves de registro IFEO para adjuntar cmd.exe a programas de accesibilidad accesibles desde la pantalla de bloqueo.

Exfiltración

Los agentes de amenazas detrás del ransomware 8Base se han detectado utilizando la herramienta de terceros y el servicio web RClone para filtrar la información robada.

Impacto

El ransomware 8Base utiliza el algoritmo AES-256 para cifrar archivos de destino y, a continuación, cifra cada clave de cifrado utilizando RSA-1024 con una clave pública codificada. La clave cifrada se adjunta al final de cada archivo cifrado. Tiene una configuración incrustada (descifrada durante el tiempo de ejecución) que contiene las extensiones de archivo, los nombres de archivo y las carpetas que se deben evitar.

Métodos y tácticas utilizados en los ciberataques

Los ciberdelincuentes utilizan una serie de técnicas para lanzar ataques y evitar la detección:

Ingeniería social

Con la ingeniería social, los atacantes manipulan a las personas para que divulguen información confidencial, a menudo haciéndose pasar por fuentes de confianza o utilizando tácticas de miedo.

Aprovechamiento de las vulnerabilidades del software

Los ciberdelincuentes aprovechan las vulnerabilidades de software sin parches para obtener acceso no autorizado a los sistemas. Aunque las vulnerabilidades zero-day ya representan un alto riesgo, muchos equipos de operaciones de TI ya están abrumados por la cantidad de vulnerabilidades conocidas y se preguntan cuáles deben priorizarse en el proceso de gestión de parches.

Ataques de phishing

Muchos ataques de phishing tienen éxito debido a errores del usuario, como contraseñas débiles, intercambio accidental de datos o caídas por intentos de phishing.

Estas tácticas ayudan a los atacantes a infiltrarse en los sistemas y acceder a datos sensibles, a menudo sin detección inmediata ya que se consideran como un comportamiento legítimo del usuario.

Impacto de los ciberataques en las organizaciones

Los ciberataques pueden causar daños severos a las empresas, afectando la reputación de la marca, causando tiempos de inactividad, pérdida de datos y pérdidas financieras. Algunos de los impactos más significativos incluyen:

Interrupción operativa

Los ataques de malware o de denegación de servicio (DoS) pueden provocar bloqueos de servidores y sistemas, interrumpiendo los servicios y provocando contratiempos financieros. Según el informe Cost of a Data Breach Report 2024, la filtración de datos media ahora cuesta 4,45 millones de USD en todo el mundo, lo que refleja el alto precio de estas interrupciones.

Compromiso de datos

Los ataques de inyección de SQL permiten a los hackers alterar, eliminar o robar datos críticos de las bases de datos de la empresa, lo que puede dañar las operaciones empresariales y la confianza del cliente.

Fraude financiero

Los ataques de phishing engañan a los empleados para que transfieran fondos o compartan información confidencial, lo que provoca pérdidas financieras directas y expone a las organizaciones a futuros riesgos.

Pagos de rescate

Los ataques de ransomware bloquean los sistemas esenciales hasta que se paga un rescate. En 2024, el pago medio por ransomware se notificó en casi 1 millón de USD, lo que subraya la tensión financiera que estos ataques suponen para las empresas afectadas.

Cada ciberataque puede dejar impactos duraderos que requieren recursos considerables para la detección, respuesta y recuperación, lo que aumenta el coste total de una filtración.

Cómo evitar un ciberataque

Formación y concienciación de los empleados

Dado que la ingeniería social sigue siendo un punto de entrada común para los atacantes, la formación periódica equipa a los empleados con el conocimiento necesario para reconocer correos electrónicos de phishing, evitar trampas de ingeniería social y seguir las prácticas recomendadas para proteger datos confidenciales. Capacitar regularmente al personal sobre estas tácticas reduce la probabilidad de éxito de los ataques.

Gestión de la superficie de ataque

La gestión de la superficie de ataque (ASM) implica identificar y supervisar todos los puntos externos en los que un atacante podría entrar en un sistema. Evaluar y reducir estos puntos con regularidad, como puertos de red expuestos, aplicaciones sin parches y servidores mal configurados, ayuda a reducir las vulnerabilidades. Una estrategia eficaz de ASM ayuda a las organizaciones a cerrar posibles brechas que los atacantes podrían aprovechar.

Plataformas de seguridad de datos

Las plataformas de seguridad de datos proporcionan una supervisión completa del acceso y el movimiento de datos en los sistemas de una organización. Estas plataformas ayudan a evitar el acceso no autorizado mediante el seguimiento de datos confidenciales, la identificación de posibles filtraciones y la aplicación de políticas de protección de datos. Al centralizar la gestión de la seguridad de los datos, las empresas pueden mejorar la visibilidad de los datos y aumentar la resiliencia general contra las amenazas cibernéticas mediante el análisis centralizado de datos en lugar de dispersar información importante en múltiples herramientas y silos de datos.

Gestión de identidad y acceso (IAM)

Las soluciones de IAM son esenciales para controlar el acceso de los usuarios a los sistemas y datos. Con IAM, las organizaciones pueden implementar acceso basado en roles, garantizando que los empleados solo tengan acceso a la información necesaria para sus funciones laborales. Las herramientas de IAM también admiten la verificación y supervisión de identidad, evitando el acceso no autorizado y minimizando el daño potencial de las cuentas comprometidas.

Auditorías de seguridad periódicas y pruebas de penetración

Las auditorías de seguridad rutinarias y las pruebas de penetración ayudan a las organizaciones a identificar y mitigar las vulnerabilidades de forma proactiva. Al probar activamente las defensas y validar las medidas de seguridad, las empresas pueden fortalecer su resiliencia frente a las amenazas emergentes y evitar vectores de ataque comunes.

Un enfoque moderno para las pruebas de penetración se llama enfoque de Red Teaming.

Políticas de contraseñas seguras y autenticación multifactor

La implementación de políticas de contraseña seguras y la aplicación de autenticación multifactor (MFA) pueden reducir significativamente el riesgo de acceso no autorizado.

Cómo detectar un ciberataque

Administración de eventos e información de seguridad (SIEM)

Los sistemas SIEM recopilan y analizan datos de diversas fuentes en el entorno de TI de una organización para detectar actividades sospechosas. Al centralizar registros y correlacionar eventos de seguridad, SIEM proporciona información en tiempo real sobre posibles amenazas y permite a los equipos identificar patrones inusuales que pueden indicar un ataque.

Un enfoque innovador llamado Agentic SIEM reduce eficazmente los esfuerzos necesarios para recopilar, normalizar y correlacionar datos de numerosos centros de datos.

Endpoint Detection and Response (EDR)

Las herramientas de EDR supervisan endpoints, como ordenadores y dispositivos móviles, en busca de comportamientos anómalos. Buscan continuamente signos de intrusión, como acceso no autorizado o malware, y pueden responder a amenazas aislando endpoints infectados. Las soluciones de EDR ayudan a detectar ataques de forma temprana, limitando el alcance y el impacto de una filtración.

Detección de anomalías

La detección de anomalías implica identificar comportamientos que se desvían de una referencia establecida. Mediante el seguimiento de métricas como el tráfico de red o el comportamiento del usuario, las herramientas de detección de anomalías pueden señalar actividades irregulares, como intentos de acceso no autorizados o transferencias repentinas de datos, que podrían indicar un ciberataque en curso.

Honeypots

Los Honeypots son sistemas o archivos secuestrados que imitan activos valiosos para atraer atacantes. Cuando los atacantes interactúan con un honeypot, revelan su presencia, tácticas e intenciones sin afectar a los datos o sistemas reales. Honeypots ayuda a detectar ataques de forma temprana a la vez que proporciona información valiosa sobre los métodos de los atacantes.

Threat Intelligence

La información sobre amenazas implica recopilar información sobre amenazas y vulnerabilidades conocidas de fuentes externas para anticipar posibles ataques. Esta información está integrada en los sistemas de seguridad para detectar proactivamente indicadores de compromiso. La información sobre amenazas proporciona una capa estratégica de detección, alertando a los equipos sobre amenazas activas dirigidas a organizaciones o sectores similares.

Búsqueda de amenazas

La búsqueda de amenazas es un enfoque proactivo para identificar amenazas ocultas dentro de la red de una organización. Los analistas de seguridad cualificados buscan pruebas de actividad maliciosa que pueda haber evadido las defensas automatizadas. Al buscar activamente indicadores de compromiso, los equipos de búsqueda de amenazas pueden detectar ataques sofisticados antes de que se intensifiquen.

Cómo responder a un ciberataque

Plan de respuesta ante incidentes

Un plan de respuesta ante incidentes bien definido es la piedra angular de una mitigación eficaz de los ataques. Este plan describe los pasos esenciales que se deben tomar inmediatamente después de detectar un ciberataque, incluida la designación de roles clave, la notificación a las partes interesadas y el aislamiento de los sistemas afectados. El objetivo es minimizar el daño al contener la amenaza rápidamente, garantizar una respuesta coordinada en todos los equipos y establecer acciones claras para proteger los activos críticos.

Orquestación, automatización y respuesta de seguridad (SOAR)

Las plataformas SOAR optimizan los procesos de respuesta integrando herramientas de seguridad y automatizando las tareas repetitivas. En caso de ataque, SOAR puede iniciar automáticamente acciones como aislar sistemas infectados, bloquear direcciones IP maliciosas o implementar parches. Al automatizar los flujos de trabajo, SOAR reduce el tiempo de respuesta, lo que permite a los equipos de seguridad abordar las amenazas rápidamente y centrarse en tareas complejas y de alta prioridad.

Detección y respuesta extendidas (XDR)

XDR proporciona un enfoque unificado para detectar y responder a amenazas en múltiples capas del entorno de una organización, incluidos endpoints, redes e infraestructura de nube. En un ciberataque, XDR agrega y analiza datos de todas las fuentes para ofrecer una visión completa del origen, alcance e impacto de la amenaza. Esta visibilidad permite a los equipos de seguridad responder con acciones dirigidas, conteniendo el ataque de forma más efectiva y evitando su propagación en los sistemas.

Documentación y análisis del incidente

Una vez resuelto el incidente, es importante crear documentación detallada que ayude a la organización a comprender cómo se desarrolló el ataque, qué salió bien e identificar cualquier brecha de seguridad. Este análisis posterior al incidente también puede ayudar a mejorar su Plan de respuesta ante incidentes, ya que las lecciones aprendidas pueden mejorar sus estrategias de respuesta, procedimientos y otros detalles que pueden haber estado faltando anteriormente.

Hacktivismo

El hacktivismo se refiere a ataques cibercriminales que a menudo implican la interrupción de sistemas con fines políticos o sociales, normalmente para hacer una declaración en apoyo de una causa o contra gobiernos u organizaciones.

Derivado de la combinación de las palabras "hack" y "activismo", el término "hacktivismo" fue acuñado por primera vez en 1996 por Omega, un miembro del colectivo de hackers Cult of the Dead Cow.

Qué motiva a los hacktivistas

En el pasado, las acciones hacktivistas se comparaban con el grafiti digital simbólico. Hoy en día, los grupos hacktivistas se asemejan a las pandillas urbanas. Estos grupos, que anteriormente estaban formados por personas con habilidades bajas, han evolucionado hasta convertirse en equipos de habilidades medias a altas, a menudo más pequeños en tamaño, pero mucho más capaces. La escalada de habilidades ha aumentado directamente los riesgos que suponen para las organizaciones.

Los grupos hacktivistas se definen por distintas creencias políticas reflejadas tanto en la naturaleza de sus ataques como en sus objetivos. A diferencia de los cibercriminales, los hacktivistas normalmente no buscan obtener ganancias financieras, aunque hemos observado solapamientos con los cibercrimen. En su mayoría, estos grupos se centran en avanzar en sus agendas políticas, que varían en transparencia. En términos generales, sus motivaciones se pueden clasificar en cuatro grupos distintos: ideológico, político, nacionalista y oportunista. Mientras que algunos grupos se alinean estrictamente con una categoría, otros persiguen múltiples agendas, a menudo con un enfoque principal complementado por causas secundarias.

Ciberdelincuencia

La ciberdelincuencia se refiere a actividades delictivas organizadas llevadas a cabo utilizando computadoras o redes, a menudo con fines financieros. Estos ataques típicamente tienen como objetivo a individuos, organizaciones o instituciones financieras para robar información sensible, extorsionar dinero o interrumpir servicios.

Las actividades delictivas a veces son muy especializadas, con diferentes actores trabajando juntos o ofreciendo servicios especializados para fines específicos, como la provisión de Ransomware-as-a-Service o servicios de acceso inicial en mercados de la darknet.

El término abarca una amplia gama de delitos, como se describe anteriormente.

Ataques de Estado-nación

Los ciberataques de Estado-nación son operaciones cibernéticas llevadas a cabo o patrocinadas por un país para alcanzar objetivos estratégicos, como espionaje, interrupción o sabotaje. Estos ataques suelen tener como objetivo a otros gobiernos, infraestructuras críticas o grandes empresas privadas.

Los actores estatales cuentan con recursos considerables, acceso a tecnología de punta y personal calificado, lo que les permite llevar a cabo campañas a largo plazo y altamente sofisticadas, a menudo denominadas amenazas persistentes avanzadas (APT).

Lo que motiva a los actores estatales

Los ataques de Estado-nación están motivados por intereses nacionales. Estos pueden incluir la recopilación de información, el debilitamiento de naciones rivales, la influencia en elecciones extranjeras o la preparación para conflictos geopolíticos.

Tales operaciones son generalmente encubiertas y están diseñadas para pasar desapercibidas durante largos períodos. A diferencia de los hacktivistas o ciberdelincuentes, los actores estatales siguen estrategias estructuradas dirigidas por el gobierno y operan a menudo con impunidad debido a protecciones diplomáticas o complejidades jurisdiccionales.

Sus objetivos se pueden clasificar en varias categorías: ciberespionaje, ciberguerra, interrupción económica y operaciones psicológicas. Las repercusiones de tales ataques pueden ser vastas, influyendo en las relaciones internacionales y la seguridad global.

Cómo evolucionan los ciberataques en 2025

Los ciberataques están creciendo en escala, complejidad e impacto. Desde el ransomware y el phishing hasta los ataques a la cadena de suministro y los exploits impulsados por IA, los atacantes se adaptan constantemente para eludir las defensas y explotar vulnerabilidades. Comprender esta evolución es clave para construir operaciones digitales resilientes.

Informe de Riesgos Cibernéticos 2025

El último informe de Trend Micro ofrece una visión detallada del panorama cambiante de amenazas, con información sobre nuevos vectores de ataque, patrones de riesgo y recomendaciones estratégicas para las organizaciones. Una lectura esencial para quienes buscan anticiparse a la próxima ola de ciberataques.

Defensa contra ataques cibernéticos con Trend Micro

Comprender qué es un ataque cibernético, ya sea ransomware, phishing o explotación de la cadena de suministro, es solo el primer paso. El siguiente es construir una estrategia de defensa proactiva que pueda adaptarse a amenazas en evolución y proteger su organización en endpoints, redes, entornos en la nube y sistemas de correo electrónico.

La plataforma de ciberseguridad empresarial de Trend Micro, Trend Vision One, ofrece una protección integral impulsada por IA, detección y respuesta extendidas (XDR) y gestión de exposición al riesgo cibernético. Permite a los equipos de seguridad detectar, investigar y responder a amenazas de forma más rápida y eficaz, convirtiendo la visibilidad en acción y el riesgo en resiliencia.

Thomas Margner es Gerente Senior de Ventas de Soluciones en Trend Micro y trabaja desde Alemania. Tiene un diploma en Informática Aplicada de la DH Baden-Württemberg y un título de Bachelor of Science de The Open University, además de varias certificaciones del sector.

Preguntas Frecuentes (FAQ)

¿Qué es un ciberataque?

Un ciberataque es un intento malicioso de dañar, acceder o interrumpir sistemas informáticos, redes o datos digitales sensibles.

¿Cuáles son los tipos de ciberataques más comunes?

Phishing, malware, ransomware, ataques DDoS y robo de credenciales son los tipos de ciberataques más comunes en entornos digitales actuales.

¿Qué pasa si hay un ciberataque?

Un ciberataque puede causar pérdida de datos, interrupciones operativas, daños reputacionales y consecuencias legales o financieras para las organizaciones afectadas.

¿Cómo prevenir un ciberataque?

Usa cortafuegos, antivirus, contraseñas seguras, actualizaciones frecuentes, capacitación del personal y autenticación en dos pasos para prevenir ataques.

¿Cuál es la forma más utilizada de ciberataque?

El phishing es el ciberataque más común, engaña a usuarios para obtener datos sensibles mediante correos, sitios o mensajes falsos.