Ransomware

LockBit 5.0 zielt auf Windows, Linux, ESXi

Die LockBit-Ransomware hat eine neue Version 5.0 mit fortschrittlichen Techniken und plattformübergreifenden Funktionen für Windows-, Linux- und ESXi-Systeme. Das deutet auf eine Fortsetzung der plattformübergreifenden Strategie von LockBit hin.

Wichtige Erkenntnisse:

- Die Windows-Variante von LockBit 5.0 liefert eine starke Verschleierung und Komprimierung, indem sie ihre Payload über DLL Reflection lädt und gleichzeitig Anti-Analyse-Techniken einsetzt.

- Die Linux-Variante verfügt über ähnliche Funktionen mit Befehlszeilenoptionen für bestimmte Verzeichnisse und Dateitypen.

- Die ESXi-Variante zielt speziell auf die Virtualisierungsinfrastruktur von VMware und verschlüsselt virtuelle Maschinen.

- Die drei Varianten bedienen die plattformübergreifende Strategie von LockBit für gleichzeitige Angriffe auf das gesamte Unternehmensnetzwerk einschließlich virtualisierter Umgebungen.

Trend™ Research hat die Quellbinärdateien einer neuen LockBit-Version analysiert. Es ist die neueste Version nach der Operation Cronos im Februar 2024, durch die Strafverfolgungsbehörden die Infrastruktur der Gruppe unbrauchbar gemacht hatten. Anfang September tauchte die LockBit-Ransomware-Gruppe Berichten zufolge anlässlich ihres sechsjährigen Jubiläums wieder auf und kündigte die Veröffentlichung von LockBit 5.0 an. Trend Research entdeckte eine im Umlauf befindliche Binärdatei, analysierte zunächst eine Windows-Variante und bestätigte das Vorhandensein von Linux- und ESXi-Varianten. Damit setzt die Gruppe die etablierte plattformübergreifende Strategie fort, die sie bereits seit LockBit 2.0 2021 verfolgen.

Die Analyse ergab, dass die Windows-Binärdatei starke Verschleierungs- und Komprimierungstechniken verwendet: Die neu entdeckte Linux-Variante verfügt über ähnliche Funktionen mit Befehlszeilenoptionen für bestimmte Verzeichnisse und Dateitypen, und die ESXi-Variante zielt speziell auf VMware-Virtualisierungsumgebungen und verschlüsselt ganze virtuelle Maschineninfrastrukturen in einem einzigen Angriff.

Es zeigte sich außerdem, dass diese neuen Versionen wichtige Verhaltensmerkmale gemeinsam haben: zufällige 16-stellige Dateierweiterungen, Vermeidung russischsprachiger Systeme durch Geolokalisierungsprüfungen und Löschen des Ereignisprotokolls nach der Verschlüsselung. Die Version 5.0 weist außerdem ähnliche Codemerkmale wie LockBit 4.0 auf, darunter identische Hash-Algorithmen und API-Auflösungsmethoden. Das bestätigt, dass es sich um eine Weiterentwicklung des ursprünglichen Codes und nicht um eine Imitation handelt.

LockBit 5.0 Windows

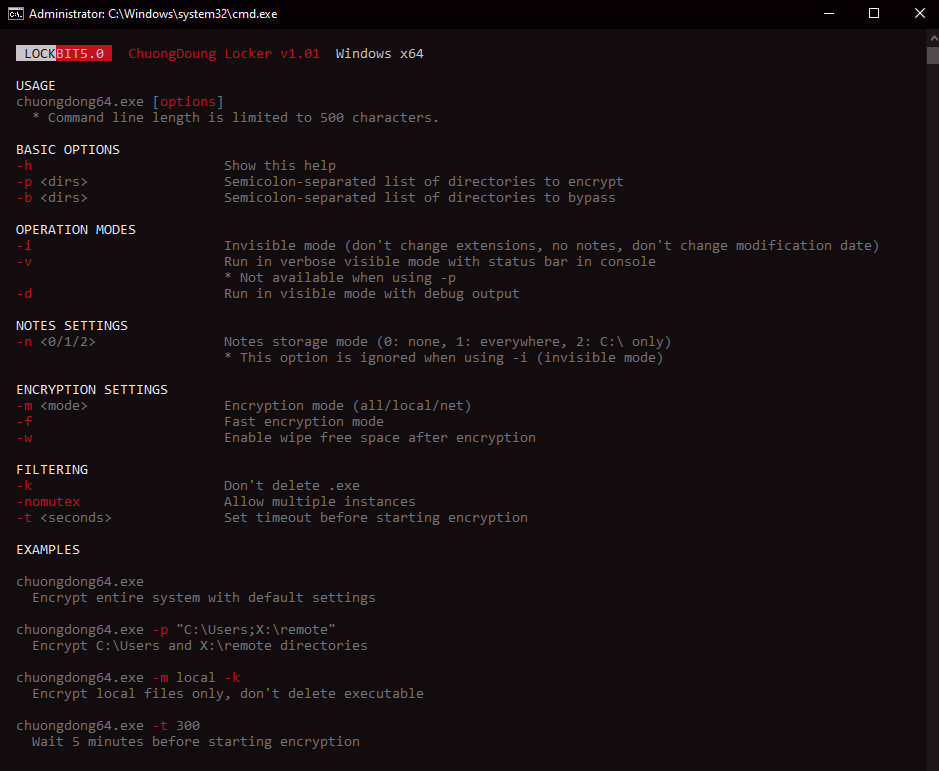

Die Windows-Version verwendet den Parameter -h, um Hilfeinformationen anzuzeigen. Die neue Version verfügt über eine verbesserte Benutzeroberfläche mit übersichtlicher Formatierung. Sie beschreibt verschiedene Optionen und Einstellungen für die Ausführung der Ransomware, darunter grundlegende wie die Angabe von zu verschlüsselnden oder zu umgehenden Verzeichnissen, Betriebsmodi, Notizeneinstellungen, Verschlüsselungseinstellungen, Filteroptionen und Anwendungsbeispiele. Die detaillierten Befehle und Parameter veranschaulichen die Flexibilität und Anpassungsmöglichkeiten, die dem Angreifer zur Verfügung stehen.

Der Originalbeitrag umfasst auch eine Tabelle mit den Befehlszeilen-Argumenten.

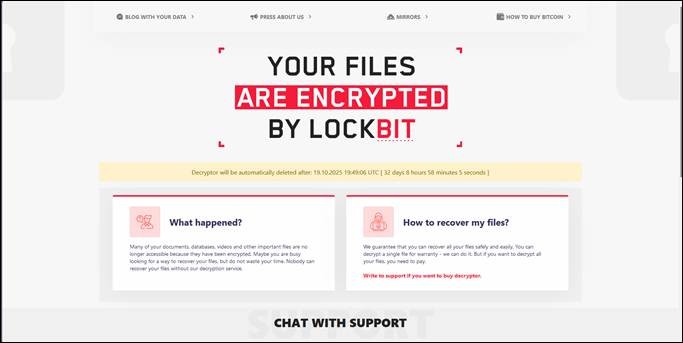

Bei der Ausführung generiert die Ransomware ihre charakteristische Lösegeldforderung und leitet die Opfer zu einer speziellen Leak-Website weiter. Die Infrastruktur behält das bewährte Interaktionsmodell von LockBit bei und verfügt über einen optimierten Bereich „Chat mit dem Support“ für Lösegeldverhandlungen.

Der Verschlüsselungsprozess fügt den Dateien zufällige 16-stellige Erweiterungen hinzu, was die Wiederherstellung erschwert. LockBit 5.0 verzichtet auch auf herkömmliche Marker am Ende der Dateinamen. Unsere Analyse ergab jedoch konsistente Muster, darunter die ursprüngliche Dateigröße, die in die Fußzeile der verschlüsselten Datei eingebettet ist.

Das von uns analysierte Sample verwendet eine starke Verschleierung durch Packing. Sie fungiert als Binär-Loader, entschlüsselt eine PE-Binärdatei im Speicher und lädt sie über DLL-Reflection-Methoden. Dieser ausgeklügelte Lademechanismus erschwert die statische Analyse erheblich.

Darüber hinaus implementiert die Malware mehrere Anti-Forensik-Techniken und deaktiviert die Windows Event Tracing-Funktionen. Zusätzlich beendet sie sicherheitsrelevante Services, indem sie gehashte Service-Namen mit einer fest codierten Liste von 63 Werten vergleicht. Dann löscht sie nach Abschluss der Verschlüsselung alle Ereignisprotokolle mit der EvtClearLog-API.

LockBit 5.0 Linux

Die Linux-Variante 5.0 verfügt über ähnliche Funktionen wie ihr Windows-Pendant. Die Befehlszeilenschnittstelle entspricht in Formatierung und Funktionalität der Windows-Version und bietet Angreifern auf beiden Plattformen die gleiche operative Flexibilität.

Während der Ausführung liefert die Linux-Variante detaillierte Protokolle ihrer Aktivitäten und zeigt die für die Verschlüsselung vorgesehenen Dateien und die für den Ausschluss bestimmten Ordner an. Diese Transparenz in den Betriebsprotokollen lässt darauf schließen, dass die Variante in Testumgebungen oder von Partnern verwendet werden kann, die detailliertes Feedback zur Ausführung benötigen.

Nach Abschluss des Vorgangs erstellt die Ransomware eine umfassende Zusammenfassung mit der Gesamtzahl der verschlüsselten Dateien und deren kumulierte Größe. Wie bei der Windows-Version werden den verschlüsselten Dateien zufällige Erweiterungen zugewiesen, wodurch die Konsistenz bei der Dateiverwaltung nach der Verschlüsselung plattformübergreifend gegeben ist.

LockBit 5.0 ESXi

Wir fanden auch eine spezielle ESXi-Variante, die speziell auf die Virtualisierungsinfrastruktur von VMware abzielt. Diese stellt eine erhebliche Erweiterung der Fähigkeiten von LockBit dar, da ESXi-Server in der Regel mehrere virtuelle Maschinen hosten, sodass Angreifer mit einer einzigen Payload-Ausführung ganze virtualisierte Umgebungen verschlüsseln können. Damit erweitert sich das zerstörerische Potenzial des Angriffs erheblich.

Die ESXi-Variante behält die gleiche Befehlszeilenoberfläche wie ihre Windows- und Linux-Pendants bei. Das Hilfemenü enthält ESXi-spezifische Parameter, die für die Verschlüsselung virtueller Maschinen optimiert sind, darunter Optionen zum Ansprechen bestimmter Verzeichnisse und VM-Konfigurationsdateien.

LockBit 4.0 versus LockBit 5.0

Eine vergleichende Analyse zwischen LockBit 4.0 und 5.0 zeigt eine erhebliche Wiederverwendung von Code und eine evolutionäre Weiterentwicklung, also keine vollständige Neuprogrammierung. Beide Versionen verwenden identische Hash-Algorithmen für String-Operationen, eine wichtige Komponente für die API-Auflösung und die Serviceidentifizierung. Die Codestruktur für die dynamische API-Auflösung bleibt zwischen den Versionen bemerkenswert ähnlich, was darauf hindeutet, dass die Entwickler auf der bestehenden Codebasis von LockBit 4.0 aufgebaut haben.

Fazit

LockBit gehört zu den berüchtigtsten Ransomware-as-a-Service-Gruppen (RaaS), die sich durch die aggressive Weiterentwicklung ihrer Techniken und Taktiken stets einen Vorsprung gegenüber ihren Konkurrenten sichern konnte. Trotz der Operation Cronos zeigt sich die Gruppe widerstandsfähig.

Unternehmen müssen sicherstellen, dass sie über umfassende plattformübergreifende Abwehrmaßnahmen verfügen, wobei besonderes Augenmerk auf den Schutz der Virtualisierungsinfrastruktur zu legen ist. Die Windows-, Linux- und ESXi-Varianten von LockBit 5.0 unterstreichen, dass kein Betriebssystem und keine Plattform als sicher vor modernen Ransomware-Kampagnen angesehen werden kann.

Risikominderung

Organizations are highly encouraged to evaluate and enhance their security posture by proactively conducting threat hunting activities tailored to group-specific tools, tactics, and procedures. It is essential to reinforce both endpoint and network protections, as well as early detection of defense evasion techniques aimed at compromising security solutions.

Trend Vision One™ ist eine KI-gestützte Cybersicherheitsplattform, die das Management von Cyberrisiken, Sicherheitsmaßnahmen und einen robusten mehrschichtigen Schutz zentralisiert. Dieser ganzheitliche Ansatz hilft Unternehmen, Bedrohungen vorherzusagen und zu verhindern, und beschleunigt so proaktive Sicherheitsergebnisse in ihrer gesamten digitalen Umgebung.

Indicators of Compromise gibt es hier.