Ausnutzung von Schwachstellen

Über das Netzwerk exponierte MCP-Server sind Backdoors

Exponierte MCP-Server stellen ein Risiko für Unternehmen dar, die sie nutzen. Wir haben die Sicherheitsprobleme untersucht, die bei fehlender Authentifizierung auftreten können, und zeigen, wie Systeme durch verschiedene Maßnahmen geschützt sind.

Wichtigste Erkenntnisse

- Wir fanden 492 MCP-Server ohne Client-Authentifizierung oder Datenverschlüsselung.

- Erfolgreiche Angriffe auf diese Server führen zu Datenverletzungen und zum Verlust sensibler Informationen wie firmeneigener und Kundendaten.

- Zu den Empfehlungen zur Risikominderung gehört das Management für die Zugänglichkeit (Exposure) mit eingeschränkten Berechtigungen für den MCP-Server.

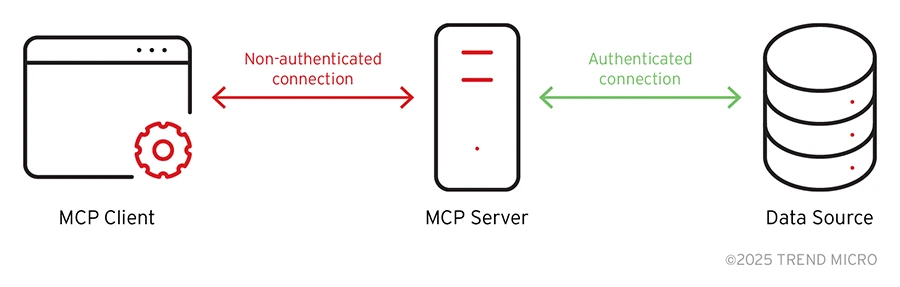

Die (Model Context Protocol (MCP)-Architektur birgt ein erhebliches Sicherheitsrisiko, wenn Server ohne Authentifizierung für das Netzwerk zugänglich sind. Standardmäßig muss der Client keine Authentifizierung für den Zugriff auf den MCP-Server verwenden:

Bild 1: MCP-Verbindungs-Flow

Doch fehlende Open Authorization (OAuth) Token-Delegierung von Clients bedeutet auch keine rollenbasierte Zugriffskontrolle. Diese Konfiguration schafft mehrere Angriffsvektoren und verstößt gegen grundlegende Sicherheitsprinzipien. Zu den unsichersten Szenarien gehören:

- Datenquellen-Anmeldedaten (API-Schlüssel, Datenbank-Passwörter, Service-Token) sind fest in der Serverkonfiguration codiert.

- MCP-Server, die an (öffentlich zugängliche) Netzwerkschnittstellen gebunden sind (z. B. 0.0.0.0:8080)

- Alle Clients, die sich mit dem Server verbinden, erhalten denselben privilegierten Zugriff.

- Es gibt keine nutzerspezifischen Autorisierungs- oder Zugriffskontrollmechanismen.

Darüber hinaus kann der Server mit einer einzigen bereitgestellten Anmeldeinformation auf die Datenquelle zugreifen, wodurch sensible Informationen offengelegt werden. Bei unserer Untersuchung entdeckten wir 492 MCP-Server, die ohne Client-Authentifizierung oder Datenverschlüsselung betrieben werden. Diese bieten insgesamt Zugriff auf 1.402 MCP-Tools. Mehr als 90 % davon erlauben direkten Lesezugriff auf die Datenquelle, sodass die Daten für jeden in einer natürlichen Sprache verfügbar sind – also sind keine Programmierkenntnisse nötig, um private Informationen zu exfiltrieren.

Cloud-Infrastruktur verstärkt das Risiko

Wir fanden ein interessantes Muster: Die exponierten MCP-Server sind Cloud-betrieben. Etwa 74 % davon werden von großen Cloud-Service-Providern (CSPs) wie Amazon Web Services (AWS), Azure, Google Cloud Platform (GCP) und Oracle gehostet. Diese Services können mit umfassendem Netzwerkzugriff bereitgestellt werden, was zwar Vorteile hat, aber auch zusätzliche Sicherheitsrisiken mit sich bringt.

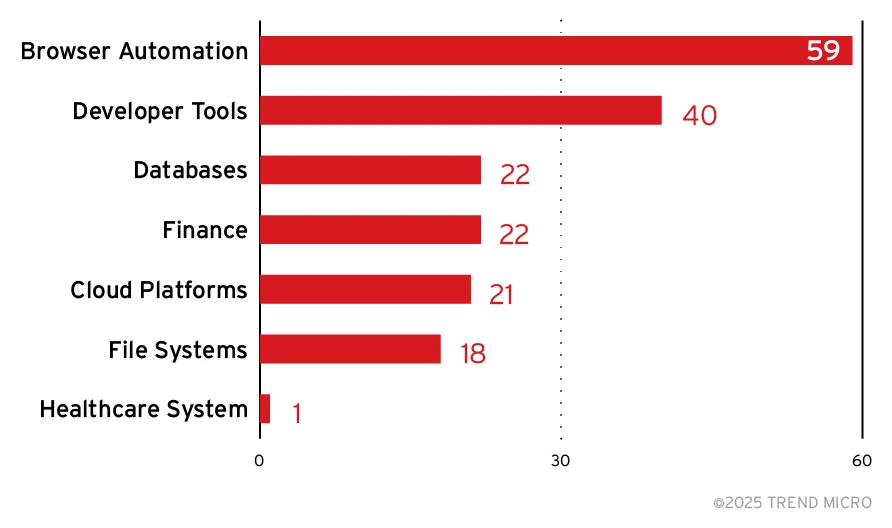

Mindestens 8 der 492 MCP-Server verwalten CSP-Ressourcen direkt. Mit den bereitgestellten Tools können Cloud-Ressourcen aufgelistet, erstellt, geändert und gelöscht werden. Wenn sie ungeschützt bleiben, geben die MCP-Server Angreifern die Kontrolle über die verknüpften Cloud-Ressourcen. Jeder MCP-Server fungiert als offene Tür zu seiner Datenquelle und ist für jedermann zugänglich: Datenbanken, Cloud-Services, interne APIs oder Projektmanagementsysteme.

Bild 2: Top-Kategorien von Systemen, auf die offene MCPs Zugriff bieten

Bei der Bereitstellung eines MCP-Servers sollten Administratoren besonders vorsichtig sein bezüglich:

1. Exponierung von Anmeldedaten

- Unrotierte statische Geheimnisse: Fest codierte Anmeldedaten werden zu langlebigen Geheimnissen, die nicht einfach aktualisiert oder geändert werden können. Wenn sie kompromittiert sind, können sie unbegrenzt verwendet werden.

- Geleakte Konfiguration: Anmeldedaten können durch Konfigurationsdateien, Umgebungsvariablen oder Quellcode geleakt sein.

- Anfälliger Prozessspeicher: In den Prozessspeicher geladene Credentials, die nach erfolgreicher Ausnutzung einer Schwachstelle exfiltriert werden.

2. Erhöhung von Privilegien

- Gleicher Zugriff: Alle Nutzer, die sich mit dem MCP-Server verbinden, erhalten denselben Zugriff auf Backend-Systeme.

- Kein Nutzerkontext: Der Server kann nicht zwischen den Berechtigungen verschiedener Nutzer unterscheiden.

- Übermäßige Berechtigungen: Um die erforderliche Funktionalität bereitzustellen, verfügt der MCP-Server in der Regel über umfassende Zugriffsrechte, um alle potenziellen Anwendungsfälle abzudecken.

3. Netzwerkangriffsfläche

- Offene Endpunkte: Im Netzwerk exponierte MCP-Server stellen Angriffsziele für unbefugten Zugriff dar.

- Laterale Bewegung: Kompromittierte MCP-Server bieten Zugriff auf Backend-Datenquellen unter Verwendung fest codierter Anmeldedaten.

- Man-in-the-Middle-Angriffe (MITM): Unverschlüsselter Netzwerkverkehr zwischen Clients und Servern kann abgefangen und verändert werden, wodurch sensible Daten offengelegt und die Tool-Ausgabe und die darauf basierenden agentenbasierten Workflows verändert werden können. Dieses Risiko ist bei lokalen Bereitstellungen häufiger anzutreffen.

4. Probleme bei Audits und Compliance

- Verlust der Zuordnung: Sobald das System infiltriert ist, scheinen selbst die Aktionen eines Angreifers von dem vertrauenswürdigen Servicekonto auszugehen.

- Compliance-Verstöße: Die Konfiguration erfüllt nicht die Anforderungen für die Protokollierung des benutzerspezifischen Zugriffs.

- Forensische Herausforderungen: Es ist schwierig, böswillige Aktivitäten zu bestimmten Benutzern zurückzuverfolgen.

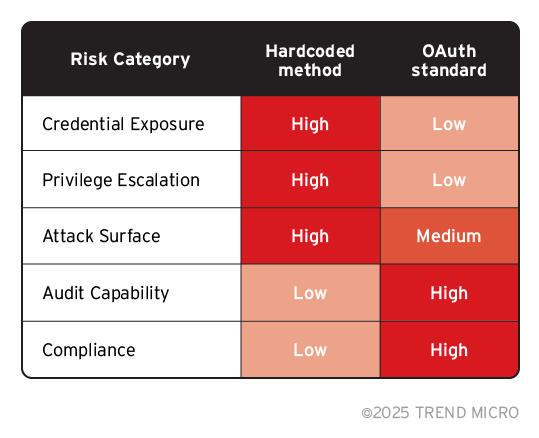

Risikobewertungsmatrix

Unter Berücksichtigung dieser Risiken haben wir die Schwere jedes Risikos bewertet und die hart codierte Methode mit dem empfohlenen OAuth-Standard verglichen.

Tabelle 1. Risikobewertungsmatrix für MCP-Server

Empfehlungen

Zur Minderung der mit zugänglichen MCP-Servern verbundenen Risiken gibt es mehrere Hauptansätze: Erstens keine breitere Offenlegung, denn selbst wenn eine Authentifizierung implementiert ist, kann niemand das potenzielle Risiko ausschließen, dass öffentlich zugängliche Assets früher oder später Missbrauchsversuchen ausgesetzt sind. Der Client sollte ein Authentifizierungs-Token für die Datenquelle delegieren, damit der Server keinen übermäßigen Zugriff auf die Ressource gewährt.

Token-Delegierung

Die Token-Delegierung erhöht die Serversicherheit aus mehreren Gründen. Sie gewährt nutzerspezifischen Zugriff, wobei jede Anfrage innerhalb des Berechtigungsbereichs des Nutzers ausgeführt wird. Die Aktualisierung von Tokens reduziert das Risiko, dass Anmeldedaten exponiert werden. Tokens lassen sich einfacher widerrufen, sodass sie sofort ungültig sind, wenn eine Kompromittierung festgestellt wird. Schließlich ermöglicht sie eine Audit-Trail-Funktion, sodass alle Vorgänge bestimmten Nutzern zugeordnet werden können.

Die Verwendung von über das Internet zugänglichen MCP-Servern mit privilegiertem Datenquellenzugriff über ein einziges Token birgt erhebliche Sicherheitsrisiken. Unternehmen sollten ihre Bereitstellungen unverzüglich vor der Öffentlichkeit schützen und auf OAuth-Token-Delegierungsmuster umstellen, um eine ordnungsgemäße Benutzerauthentifizierung, -autorisierung und -überwachung zu gewährleisten. Diese Umstellung verbessert nicht nur die Sicherheit, sondern ermöglicht auch die Einhaltung moderner Sicherheitsrahmenwerke und Vorschriften.

Das folgende Muster zeigt, wie dieser Prozess abläuft:

OAuth-Token-Delegierungsmuster

Clientseitige Token-Verwaltung

- Clients erhalten OAuth-Token direkt von Identitätsanbietern

- Tokens sind so konfiguriert, dass sie bestimmte Benutzeridentitäten und Berechtigungen repräsentieren

- Es können auch kurzlebige Token mit automatischer Aktualisierungsfunktion verwendet werden

- Die sichere Speicherung der Token erfolgt auf der Clientseite (Schlüsselbund, Anmeldedatenmanager)

Serverseitige Token-Validierung

Client Request Flow:

- Der Client authentifiziert sich bei einem OAuth-Anbieter

- Er fügt ein Bearer-Token in MCP-Anfragen ein

- Der MCP-Server validiert das Token mit dem zugelassenen OAuth-Anbieter

- Der Server verwendet ein validiertes Token für nachgelagerte API-Aufrufe

- Alle Vorgänge behalten den Nutzerkontext bei

Ordnungsgemäße Implementierung

Die ordnungsgemäße Implementierung und grundlegende Sicherheitsmaßnahmen bleiben für den Schutz von Systemen von entscheidender Bedeutung.

Sofortmaßnahmen

- Verbesserung der Netzwerksicherheit

- Überprüfen Sie, ob eine Netzwerkfreigabe für Ihren Anwendungsfall erforderlich ist (verwenden Sie stdio, wenn dies nicht der Fall ist).

- Implementieren Sie TLS-Verschlüsselung für die gesamte Netzwerkkommunikation.

- Verwenden Sie Reverse-Proxys mit ordnungsgemäßer Authentifizierung oder OAuth-Delegierung für die Netzwerkfreigabe.

- Entfernen Sie alle fest codierten Anmeldedaten: Überprüfen Sie alle MCP-Serverkonfigurationen auf eingebettete Geheimnisse, und implementieren Sie sichere Systeme zur Verwaltung von Anmeldedaten.

- Token-Validierung

- Bevorzugen Sie OAuth-Token-Anmeldedaten vom Client, der Zugriff auf die Datenquelle anfordert und überprüfen Sie Token-Signaturen und deren Ablauf.

Langfristige Verbesserungen

-

- Zero-Trust-Architektur: Fügen Sie Autorisierungsprüfungen auf Anforderungsebene hinzu, und überwachen und protokollieren Sie alle MCP-Vorgänge.

- Anmeldedatenverwaltung: Implementieren Sie sichere Lösungen zur Verwaltung geheimer Daten wie Tresore und Schlüsselbunde, und setzen Sie Richtlinien zur Rotation von Anmeldedaten auf. Verwenden Sie kurzlebige, bereichsbezogene Zugriffs-Token.

- Überwachung und Warnmeldungen: Protokollieren Sie alle Authentifizierungs- und Autorisierungsereignisse, implementieren Sie eine Anomalieerkennung für ungewöhnliche Zugriffsmuster, und richten Sie Warnmeldungen für fehlgeschlagene Authentifizierungsversuche ein.

- Risikomanagement: Beschränken Sie die Berechtigungen für den MCP-Server, und aktivieren Sie gegebenenfalls die Leseberechtigung anstelle der Schreibberechtigung. Verwenden Sie Schattenkopien, um Datenbeschädigungen zu vermeiden.

Fazit

Wie die meisten Systeme sollten auch MCP-Server nicht als von Natur aus ausreichend sicher angesehen und ohne geeignete Schutzmaßnahmen belassen werden. Daher dürfen Unternehmen keine Komponente als selbstverständlich betrachten, da selbst kleinste Schwachstellen böswilligen Aktivitäten Tür und Tor öffnen können. Es werden konsistente und nachhaltige Maßnahmen zur Stärkung der Sicherheit der Server empfohlen.