Malware

Bericht 2023: die E-Mail-Bedrohungslandschaft wächst

Mail als die beliebteste Internet-Aktivität ist daher auch der bevorzugte Angriffsvektor. Unser Jahresbericht dokumentiert einen massiven Angriffsanstieg, aufgrund Verwendung von Phishing-Links in Mail-Anhängen, aber auch mehr BEC-Betrug.

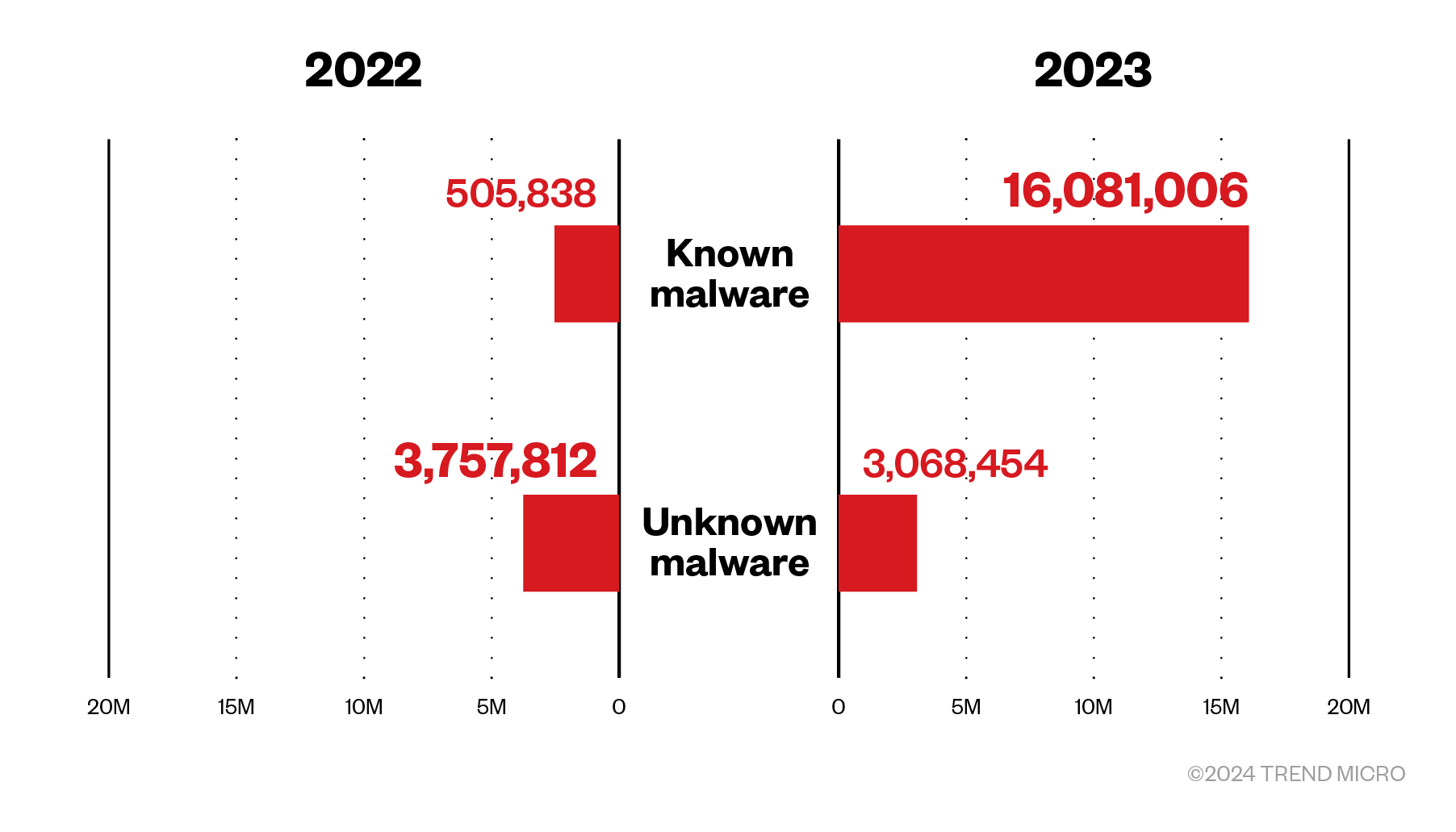

2023 entdeckten und blockierten wir insgesamt 19,1 Millionen Malware-Dateien, ein deutlicher Anstieg von 349 % gegenüber dem Vorjahr. Bei den bekannten Malware-Dateien mit 16 Millionen Erkennungen belief sich der Anstieg auf 3.079 %. Dieser erhebliche Zuwachs bei der Erkennung ist auf die verstärkte Verwendung von Phishing-Links in Mail-Anhängen zurückzuführen. Dieser Trend zeigt, dass böswillige Akteure Angriffe mit immer ausgefeilteren Einstiegstechniken durchführen und Unternehmen aller Größen mit einer Reihe von immer komplexeren Angriffen konfrontiert werden.

Unsere Sicherheitslösung entdeckte auch drei Millionen unbekannte Malware-Dateien, was einem leichten Rückgang von 18 % gegenüber 2022 entspricht.

Zu den denkwürdigsten Angriffen im letzten Jahr zählte die Attacke von DarkGate-Akteuren auf Microsoft Teams und Skype, um Malware auf den Maschinen der Opfer zu verbreiten. APT34 startete eine Phishing-Kampagne und verbreitete einen neuen Malware-Typ namens „Menorah“, der speziell für Cyberspionage entwickelt wurde. Die Betreiber von Lumma Stealer missbrauchten die Discord-Plattform, um eine Malware zu hosten und zu verbreiten, die Informationen stiehlt, und um Bots zu erstellen, die diese Malware fernsteuern.

In letzter Zeit fanden wir auch immer mehr bösartige QR-Codes, die per Mail zu Phishing-Zwecken verbreitet werden. Dieser Angriff ist auch als „Quishing“ (QR-Code und Phishing) bekannt und kann die integrierten Spam-Filter der Posteingänge umgehen.

Zwischen dem 25. Oktober 2023 und dem 22. April 2024 entdeckten wir 154.945 bösartige QR-Codes in Mail-Anhängen. Einem Bericht zufolge waren Führungskräfte im vierten Quartal 2023 42 Mal häufiger Ziel von Quishing-Angriffen als normale Mitarbeiter.

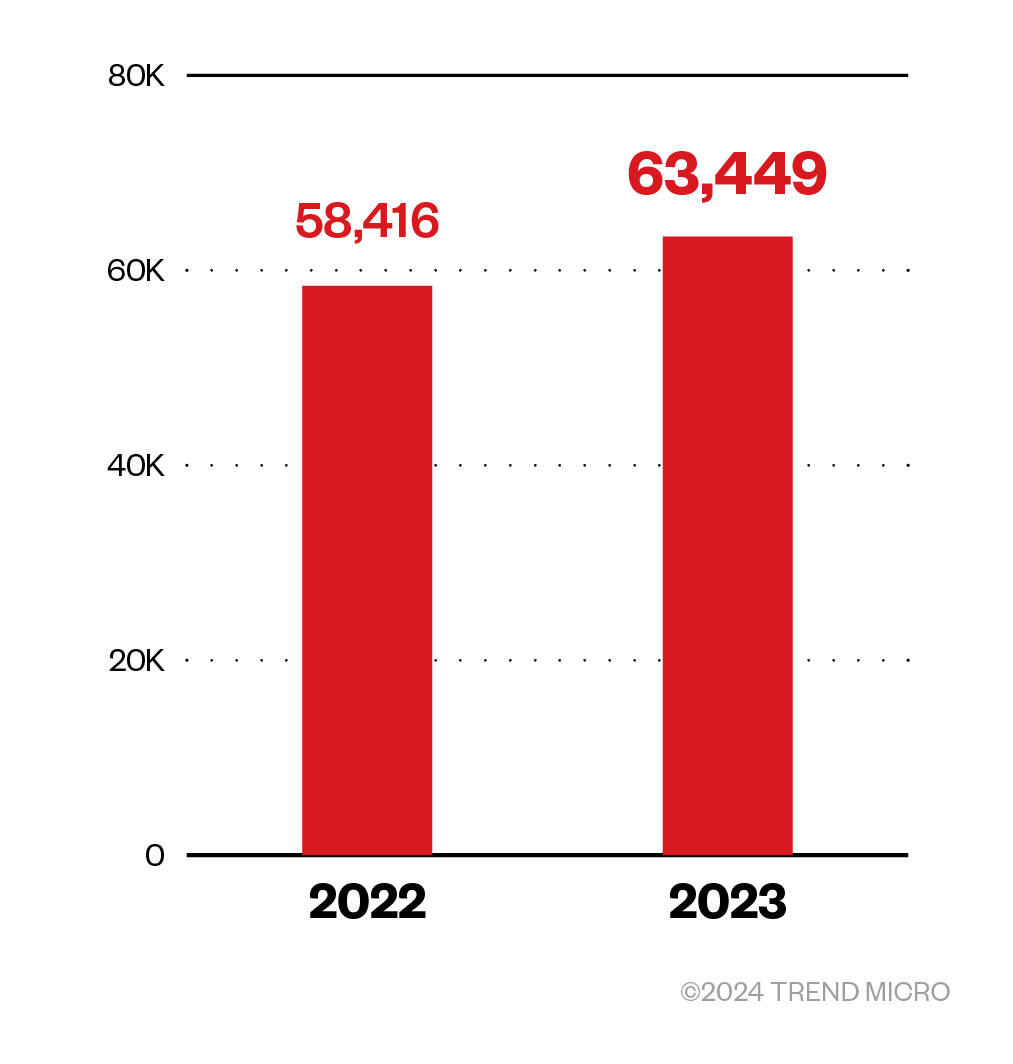

Ransomware-Erkennungen wiederum nahmen 2023 um 9 % zu.

Zu den denkwürdigsten Ransomware-Angriffen im letzten Jahr zählten folgende: Bedrohungsakteure verwendeten einen neuen Ransomware-Typ namens Rhysida, um den Gesundheitssektor anzugreifen, darunter das Unternehmen Prospect Medical Holdings. Cerber-Ransomware nutzten die Atlassian Confluence-Schwachstelle CVE-2023-22518 bei ihren Operationen aus.

Credential Phishing steigt nur wenig an

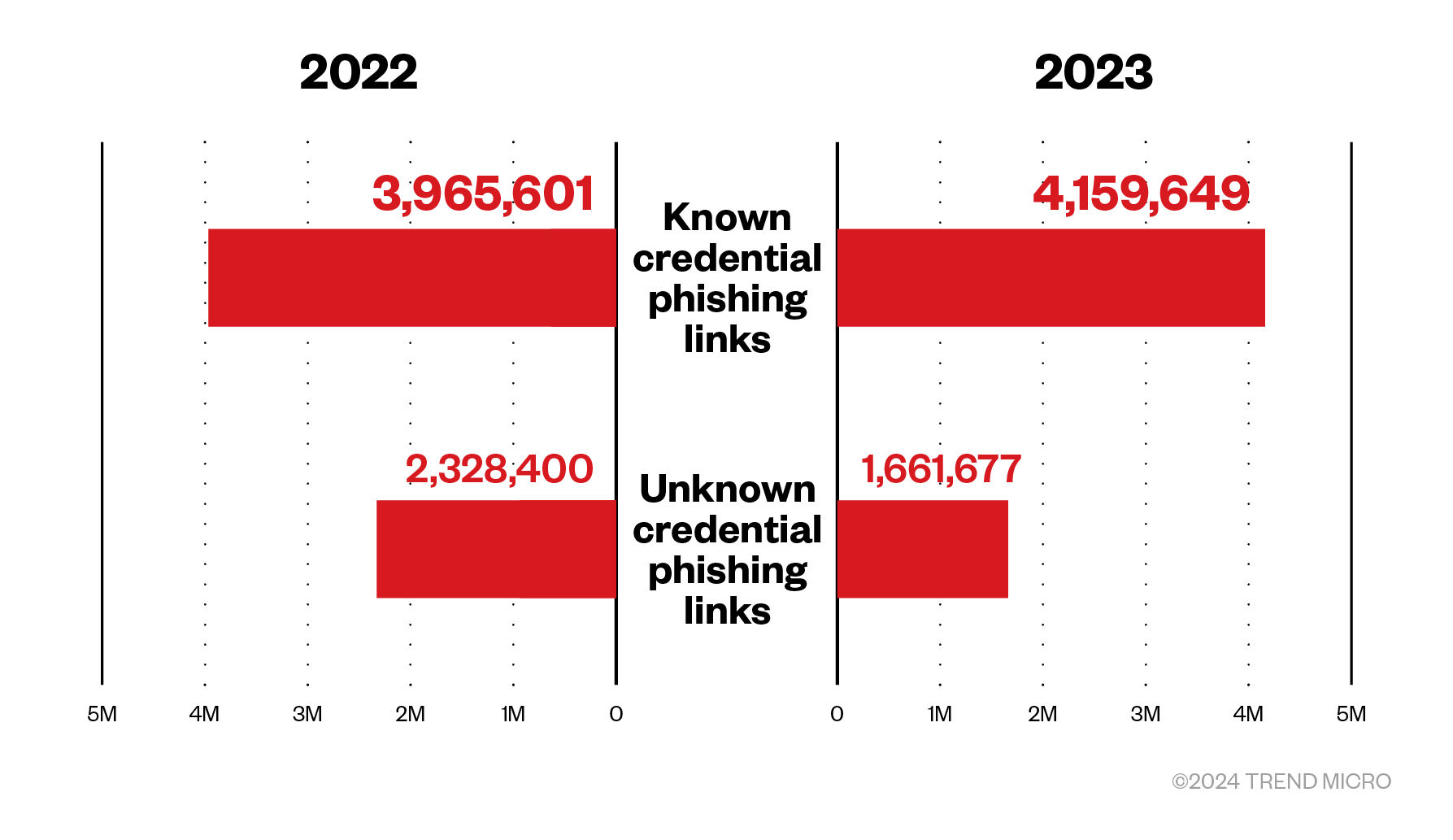

Unsere Telemetriedaten für 2023 ergaben mit 6,7 Millionen einen nur minimalen Zuwachs bei der Gesamtzahl der Phishing-Angriffe. Die Zahl der Entdeckungen von bekannten Credential-Phishing-Angriffen stieg um 5 %, die von unbekannten ging um 29 % zurück.

Computer Vision-Erkennungen, eine Technologie, die Bildanalyse und maschinelles Lernen (ML) kombiniert, beliefen sich auf 870.555, um 263 % mehr als im Vorjahr.

Zu den denkwürdigsten Credential Phishing-Angriffen im letzten Jahr zählten folgende: Böswillige Akteure nutzten LLMs, um bezahlte Facebook-Werbung zu missbrauchen und bösartigen Code zu verbreiten, der ein Browser-Add-on zum Diebstahl von Anmeldeinformationen installiert. In einer Credential Phishing-Kampagne wurden mit Social Engineeering manipulierte Mails mit einem Link zu DRACOON.team verwendet, der die Opfer zu einem betrügerischen Microsoft 365-Anmeldeportal führt, das die Credentials der Opfer stiehlt.

BEC-Erkennungen über Antispam und Writing Style DNA Spike

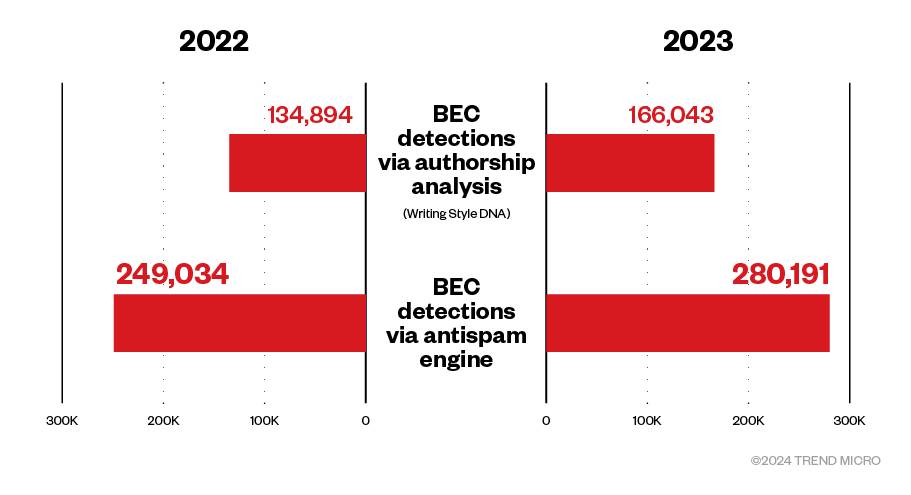

Im letzten Jahr erhöhte sich die Gesamtzahl der Entdeckungen von Business Email Compromise (BEC)-Angriffen um 16 %. Die Zahl der BEC-Angriffe, die über die Writing Style DNA entdeckt wurden, stieg auf 166.043, 23 %. Writing Style DNA ist eine Technologie zur Analyse der Urheberschaft, die Imitationen von hochrangigen Nutzern erkennt. Auch die Zahl der BEC-Erkennungen durch die Antispam-Engine ging mit 280.191 (13 % mehr) nach oben.

Zu den denkwürdigsten BEC-Angriffen im letzten Jahr zählten folgende: Microsoft berichtete über einen komplexen mehrstufigen AiTM-Phishing- und BEC-Angriff auf Bank- und Finanzdienstleistungsunternehmen. Europol erwischte eine berüchtigte CEO-Betrugsgruppe, die einem Opfer in BEC-Angriffen 40,3 Mio. Dollar entwendete.

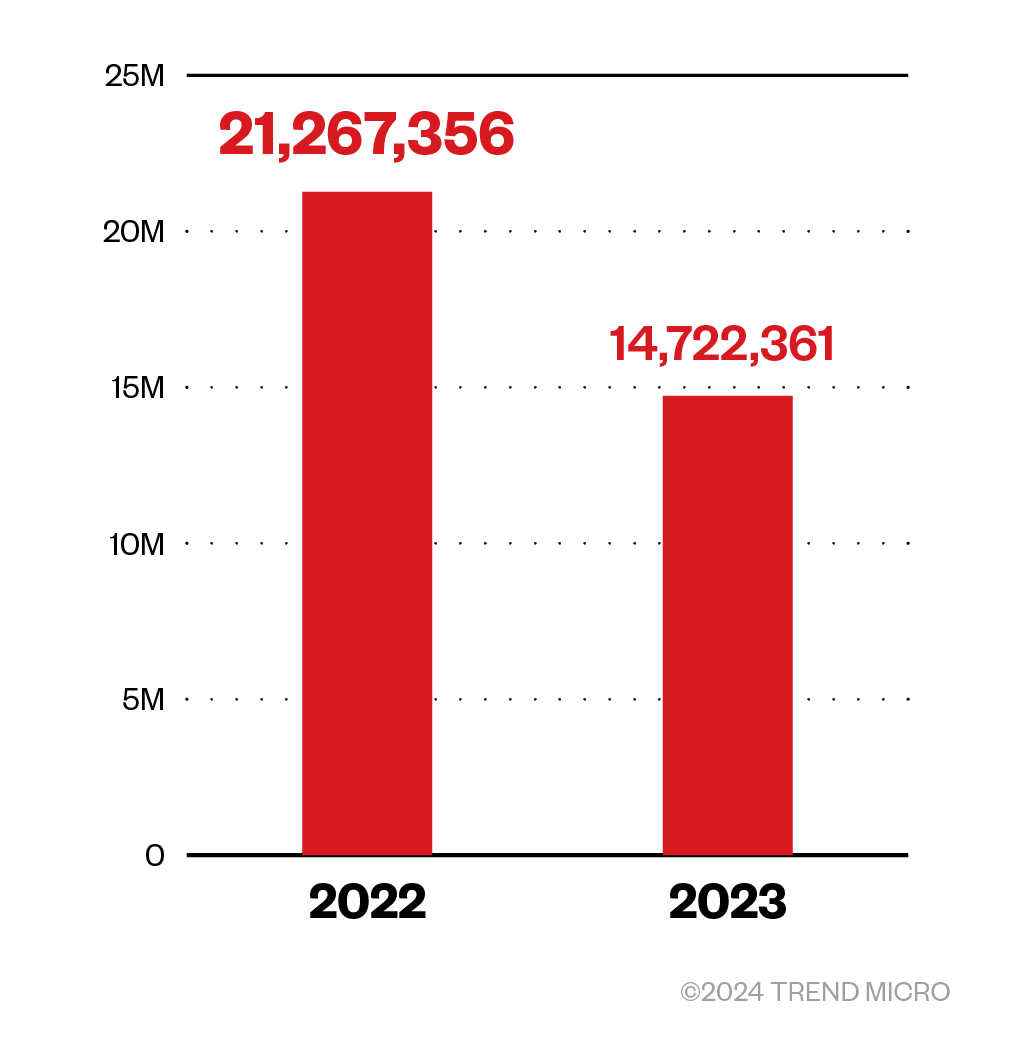

Phishing-Zahlen gingen zurück

14,7 Millionen Phishing-Angriffe konnten wir 2023 aufdecken und blockieren, ein Rückgang von 31 %. Auch die Zahl der über Spam-Zählung aufgedeckten Phishing-Angriffe verringerte sich um 45 % und lag bei 8 Millionen Erkennungen. Unsere Erkennungsmechanismen zählen Phishing-Links in Anhängen als potenzielle Malware, was den Anstieg bei Malware und den Rückgang bei den Phishing-Erkennungen erklärt. Früher versendeten Cyberkriminelle Phishing-Links direkt im Mail-Text und verleiteten ihre Opfer dazu, Anmeldedaten oder wichtige Informationen preiszugeben. In jüngster Zeit ist jedoch ein anderer Trend zu beobachten: Cyberkriminelle entscheiden sich dafür, Phishing-Links in E-Mail-Anhänge einzubauen, um sie zu verschleiern.

Es steht fest, dass dieser deutliche Rückgang darauf zurückzuführen ist, dass sich böswillige Akteure auf bessere Infiltrations- und vorläufige Erkennungsumgehungstaktiken konzentrieren. (siehe unser Jahresendbericht 2023).

Zu den denkwürdigsten Phishing-Angriffen im letzten Jahr zählten folgende: Eine RedLine Stealer-Kampagne zielte mit Spear-Phishing-E-Mails auf Unternehmen des Gastgewerbes. Durch Genehmigungs-Phishing-Betrug wurden im Jahr 2023 Kryptowährungen im Wert von mindestens 374 Millionen US-Dollar gestohlen. Das Softwareunternehmen Retool war Ziel eines SMS-basierten Phishing-Angriffs, der zu einer Kompromittierung von 27 seiner Cloud-Kunden führte.

Empfehlungen

Unternehmen sollten eine umfassende, mehrschichtige Sicherheitslösung wie etwa Trend Vision One - Email and Collaboration Protection in Betracht ziehen, die folgende Funktionalitäten beinhaltet:

- Ergänzt bereits vorhandene Sicherheitsfunktionen in Mail- und Collaboration-Plattformen wie Microsoft 365 und Google Workspace durch den Einsatz von ML, um verdächtige Inhalte im Nachrichtentext und in Anhängen zu analysieren und zu erkennen.

- Fungiert als zweite Verteidigungsschicht, die hochgradig verschleiernde und komplexe Bedrohungen abfangen kann.

- Verwendet Sandbox-Malware-Analyse, Dokumenten-Exploit-Erkennung, Data Loss Prevention (DLP) und fortschrittlichen Malware-Schutz für Box, Dropbox, Google Drive, SharePoint online und OneDrive for Business sowie Datei-, E-Mail- und Web-Reputationstechnologien.

- Nutzt mehrere Ebenen künstlicher Intelligenz (KI), um fortschrittliche Bedrohungen wie laterales Phishing, fortgeschrittenes Phishing und Domain-/Marken-Nachahmungsangriffe Modul-übergreifend zu erkennen.

- Enthält die RiskAI-Benutzersichtbarkeit, die bösartige Aktivitäten erkennt, worüber Kunden weitere Untersuchungen auslösen können.

- Bietet eine nahtlose Integration in die bestehende Cloud-Einrichtung eines Unternehmens, wobei alle Benutzer- und Administratorfunktionen erhalten bleiben.

- Bietet die Möglichkeit, URLs in den E-Mail-Metadaten der Benutzer erneut zu scannen und führt fortlaufende Abhilfemaßnahmen durch (automatische Durchführung konfigurierter Aktionen oder Wiederherstellung von in Quarantäne gestellten Nachrichten).

Unsere Lösung umfasst ML-gestützte Funktionen, die zwei der wichtigsten Mail-basierten Bedrohungen (BEC und Credential Phishing) bekämpfen:

- Writing Style DNA hilft dabei festzustellen, ob eine Mail legitim ist, indem sie mithilfe von ML den Schreibstil eines Benutzers auf der Grundlage früherer Mails überprüft und verdächtige Mails damit vergleicht.

- Computer Vision kombiniert Bildanalyse und ML, um Markenelemente, Anmeldeformulare und andere Website-Inhalte zu überprüfen. Diese Informationen werden dann mit Elementen der Website-Reputation und optischer Zeichenerkennung (OCR) zusammengeführt, um gefälschte und bösartige Websites zu erkennen.

Nutzen Sie auch unsere Infografik zum Thema.