APT und gezielte Angriffe

DarkGate nutzt Windows SmartScreen-Bypass aus

Die ZDI entdeckte eine DarkGate-Kampagne, bei der die Schwachstelle CVE-2024-21412 ausgenutzt wurde. Wir haben untersucht, wie der Bypass zusammen mit Open Redirects und Fake Installern zur Verbreitung von Malware führt.

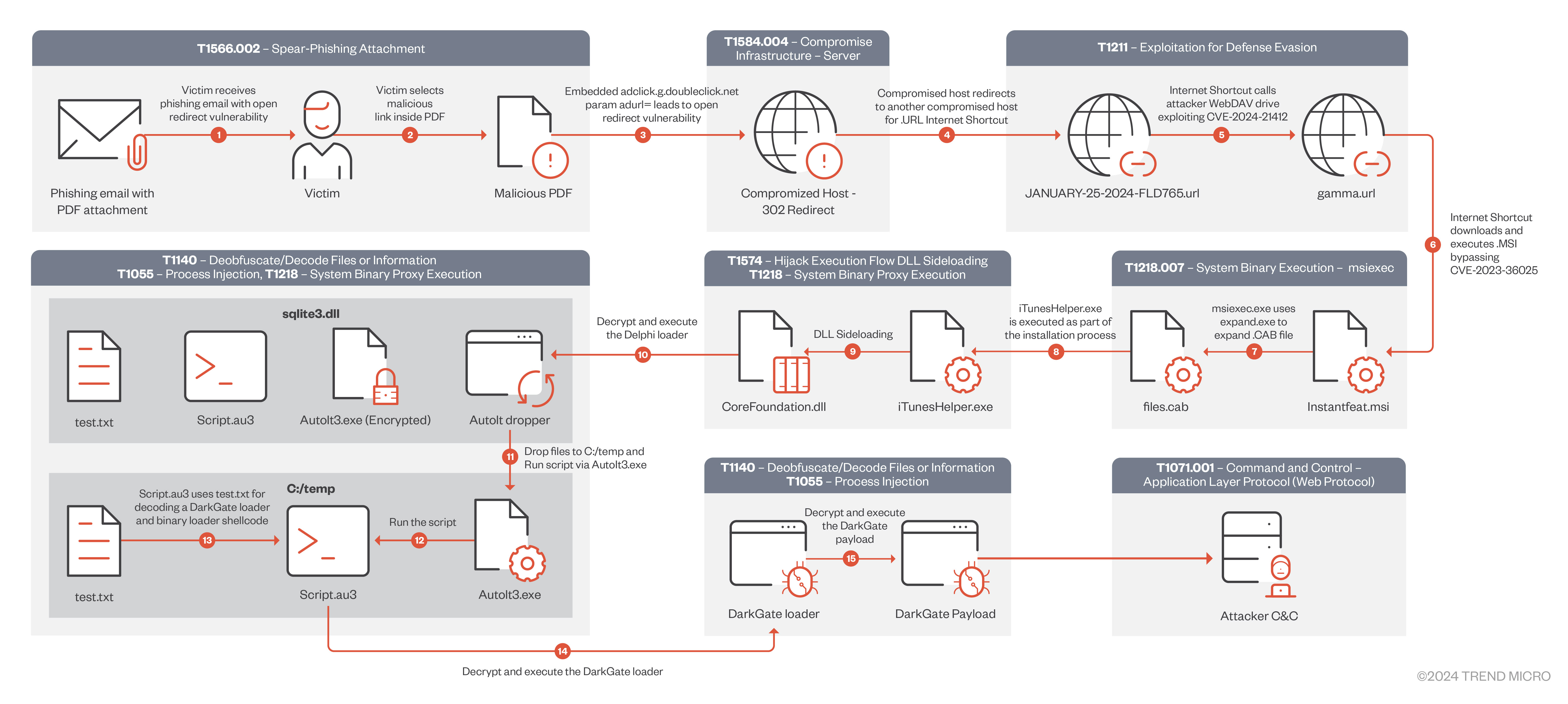

Die Zero Day Initiative (ZDI) hat Mitte Januar 2024 eine DarkGate-Kampagne aufgedeckt, bei der die Schwachstelle CVE-2024-21412 mit Hilfe von gefälschten Software-Installationsprogrammen ausgenutzt wurde. Nutzer wurden zum Einsatz von PDFs geködert, die offene Weiterleitungen von Google DoubleClick Digital Marketing (DDM) enthielten. Darüber kamen ahnungslose Opfer zu kompromittierten Websites, auf denen die Microsoft Windows SmartScreen-Umgehung CVE-2024-21412 gehostet wurde, die zu bösartigen Microsoft-Installationsprogrammen (.MSI) führten. Die Phishing-Kampagne setzte offene Weiterleitungs-URLs von Google Ad-Technologien ein, um gefälschte Microsoft-Software-Installer (.MSI) zu verbreiten, die sich als legitime Software ausgaben, so etwa Apple iTunes, Notion, NVIDIA und andere. Die gefälschten Installationsprogramme enthielten eine DLL-Datei, die entschlüsselt wurde und die Benutzer mit einem DarkGate Malware Payload infizierte.

Die ZDI überwachte diese Kampagne als Teil der größeren Water Hydra APT Zero-Day-Analyse. Die Verwendung von gefälschten Software-Installationsprogrammen zusammen mit offenen Weiterleitungen ist eine wirkungsvolle Kombination, die zu zahlreichen Infektionen führen kann. Deshalb ist es wichtig, wachsam zu bleiben und als Benutzer keinem Software-Installationsprogramm zu vertrauen, das von außerhalb der offiziellen Kanäle kommt. Sowohl Unternehmen als auch Privatpersonen müssen proaktive Maßnahmen ergreifen, um ihre Systeme vor solchen Bedrohungen zu schützen.

DarkGate operiert über ein Malware-as-a-Service (MaaS)-Modell und ist eine der am weitesten verbreiteten, raffiniertesten und aktivsten Malware-Stämme in der Welt der Cyberkriminalität. Diese Schadsoftware wurde häufig von finanziell motivierten Bedrohungsakteuren eingesetzt, um Unternehmen in Nordamerika, Europa, Asien und Afrika anzugreifen.

CVE-2024-21412 wurde offiziell von Microsoft mit dem Sicherheits-Update vom 13. Februar gepatcht. In einer Sonderausgabe des Zero Day Initiative Patch Reports bieten wir eine Videodemonstration von CVE-2024-21412.

Analyse des Infektionsablaufs

Google DoubleClick Digital Marketing (DDM)

In den letzten Jahren nutzten Bedrohungsakteure die Google Ads-Technologie zur Verbreitung von Malware aus. Neben dem Ankauf von Werbeflächen und gesponserten Beiträgen setzten sie auch auf offene Weiterleitungen in Google DDM-Technologien. Damit können die Akteure unter Umständen Code ausführen, vor allem, wenn sie die Open Redirect zusammen mit Sicherheitsumgehungen wie CVE-2023-36025 und CVE-2024-21412 verwenden. Offene Weiterleitungen missbrauchen das inhärente Vertrauen in wichtige Web Services und Technologien, das die meisten Nutzer als selbstverständlich ansehen.

Google verwendet URL-Weiterleitungen als Teil seiner Werbeplattform und einer Reihe von anderen Online-Adserving Services. Im Wesentlichen bietet Google DoubleClick Lösungen, mit denen Werbetreibenden, Publisher und Werbeagenturen ihre Online-Werbekampagnen verwalten und optimieren können. Der Missbrauch des Google Ads-Ökosystems zur Verbreitung von Schadsoftware hat in den letzten Jahren zugenommen. Bedrohungsakteure können darüber die Reichweite von Malware durch spezifische Werbekampagnen und die Ansprache bestimmter Zielgruppen erhöhen.

Wenn ein Nutzer die Google-Suchmaschine verwendet, werden ihm gesponserte Anzeigen angezeigt. Diese werden von Unternehmen und Marketing-Teams mithilfe von Technologien wie Google DoubleClick geschaltet. Diese Anzeigentechnologien verfolgen, welche Suchanfragen der Nutzer eingibt, und zeigen auf der Grundlage der Suchanfrage relevante Anzeigen an. Alle technischen Einzelheiten zu dem Infektionsablauf liefert der Originalbeitrag. Dort finden Interessierte auch Details zum Remote Access Trojaner (RAT) DarkGate, der als Loader bei den Angriffen eingesetzt wurde.

Fazit

Um Software sicherer zu machen und Kunden vor Zero-Day-Angriffen zu schützen, arbeitet die Zero Day Initiative mit Sicherheitsforschern und Anbietern zusammen, um Software-Schwachstellen zu patchen und verantwortungsbewusst zu veröffentlichen, bevor APT-Gruppen sie für Angriffe nutzen können. Das ZDI Threat Hunting Team sucht außerdem proaktiv nach Zero-Day-Angriffen in freier Wildbahn, um die Branche zu schützen.

Unternehmen können sich Lösungen wie Trend Vision One vor dieser Art von Angriffen schützen. Damit können Sicherheitsteams kontinuierlich Angriffsflächen identifizieren, einschließlich bekannter, unbekannter, verwalteter und nicht verwalteter Cyber-Assets. Die Lösung unterstützt auch dabei, potenzielle Risiken, einschließlich Schwachstellen, zu priorisieren und anzugehen. All dies wird durch fortschrittliche Bedrohungsforschung, Intelligenz und künstliche Intelligenz unterstützt, was dazu beiträgt, die Zeit für die Erkennung, Reaktion und Behebung von Problemen zu verkürzen.

Wenn Organisationen mit verdächtigen Eindringlingen, Verhaltensweisen und Routinen konfrontiert werden, sollten sie davon ausgehen, dass ihr System bereits kompromittiert oder verletzt wurde, und sofort daran arbeiten, die betroffenen Daten oder Tool Chains zu isolieren. Mit einer umfassenderen Sichtweise und einer schnellen Reaktion können Unternehmen auf Sicherheitsverletzungen reagieren und ihre verbleibenden Systeme schützen.

Der Originalbeitrag umfasst auch die Indicators of Compromise (IOCs) der Angriffe.