Ausnutzung von Schwachstellen

Schwachstelle als Tor zu privaten 5G-Netzen

Das Fehlen von Verschlüsselungs- und Authentifizierungsmechanismen im GTP-U-Protokoll zwischen Basisstationen und 5GC UPFs macht es Cyberkriminellen möglich, eine Packet Reflection-Schwachstelle zu nutzen, um Angriffe auf 5G-Geräte in internen Netzwerken auszuführen.

Die 5G-Technologie hat im Zeitalter des Internets der Dinge maßgeblich zur digitalen Transformation des Industriesektors beigetragen. Eine moderne Fabrik kann nun mehrere Geräte gleichzeitig über ihr eigenes 5G-Netzwerk verbinden. Doch trotz der Produktivität und der Marktchancen, die sie bieten, sind 5G-Netzwerke nicht immun gegen Cyberangriffe.

In der jüngsten gemeinsamen Forschungsarbeit von CTOne und dem Telecom Technology Center (TTC), der offiziellen Beratungsgruppe der Nationalen Kommunikationskommission Taiwans und des Ministeriums für digitale Angelegenheiten, untersuchten wir ZDI-CAN-18522, eine Packet-Reflection-Schwachstelle in der UPF von 5G-Cores (5GC). Das Fehlen jeglicher Authentifizierungsmechanismen im GTP-U-Protokoll zwischen Basisstationen und der Benutzerebene von 5GC ermöglichte es uns, ZDI-CAN-18522 in 5GC-UPFs auszunutzen und 5G-Geräte zu kompromittieren, die mit internen Netzwerken verbunden sind.

ZDI-CAN-18522, im Common Vulnerability Scoring System (CVSS) mit 8,3 bewertet, ermöglicht es Cyberkriminellen aus externen Netzwerken, GTP-U auszunutzen und verbundene 5G-Geräte anzugreifen. Wir haben Angriffsszenarien auf 5GCs von zwei kommerziellen und zwei Open-Source-Anbietern getestet und festgestellt, dass alle aufgrund dieser Schwachstelle gefährdet sind.

Private 5G-Netzwerke in Unternehmen können unterschiedliche Topologien aufweisen: Bei bestimmten Topologien ist die UPF-Schnittstelle dem Internet zugänglich und kann somit von Bedrohungsakteuren in externen Netzwerken genutzt werden. Durch die Ausnutzung von ZDI-CAN-18522 könnte ein Cyberkrimineller über eine exponierte 5GC-Schnittstelle auf 5G-IoT-Geräte zugreifen, selbst wenn diese hinter Firewalls, Network Address Translation (NAT) und in isolierten Umgebungen geschützt sind.

Eine erweiterte Angriffsfläche

In 5G-Netzwerken verfügt jedes Nutzergerät über mindestens einen GTP-Tunnel zum Senden oder Empfangen von Datenverkehr, der über diese Tunnel zwischen dem 5GC, das sich in der Cloud befindet, und einer Basisstation übertragen wird. Die Nutzerebene der 5GC identifiziert GTP-Tunnel anhand einer 32-Bit-Tunnelendpunktkennung (TEID), die Teil des GTP-Headers ist. 5G-Nutzergeräte haben außerdem individuelle TEIDs für Uplink und Downlink.

Durch das Tunneling kann der Inhalt eines GTP-Pakets - das durch Anhängen eines GTP-Headers an das ursprüngliche Paket erstellt wird - unverändert über Teilnetze hinweg gesendet werden. Solange seine TEID gültig ist, kann ein es von überall aus an ein 5G-Benutzergerät gesendet werden: Cyberkriminelle könnten mehrere Pings mit verschiedenen TEIDs im GTP-Paket an die Ziel-IP senden und sich darauf verlassen, dass eine der TEIDs durch cleveres Raten mit der IP übereinstimmt.

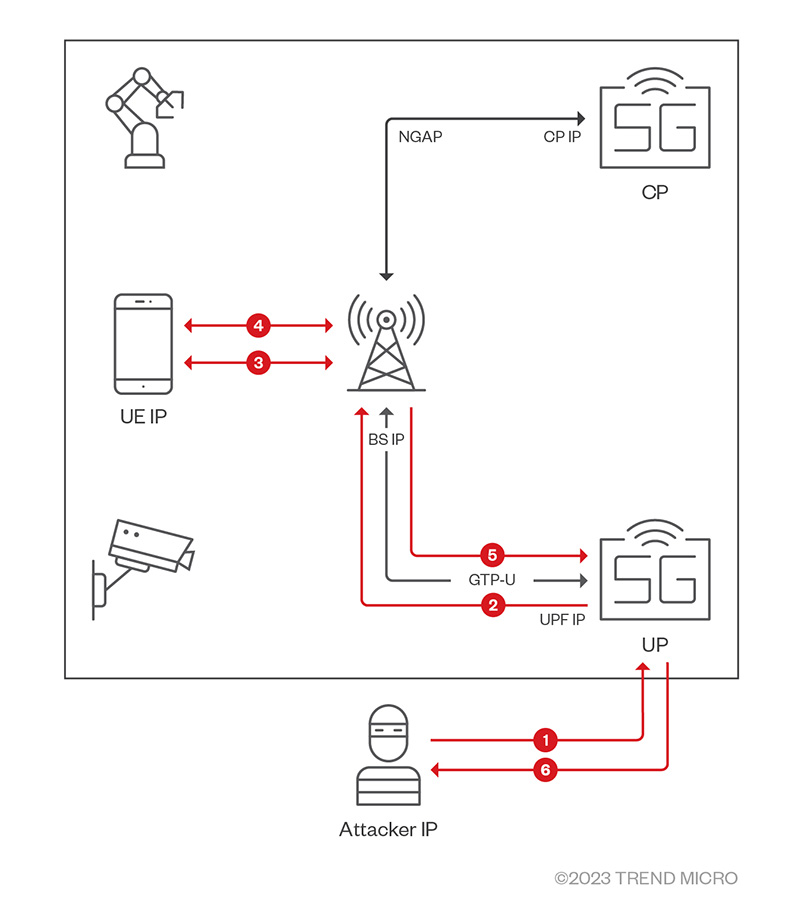

Die fehlende Verschlüsselung des GTP-U-Protokolls macht die 5GC-Schnittstelle selbst zu einem potenziellen Einstiegspunkt für Bedrohungsakteure, da GTP-U-Tunneling die privaten Subnetze eines Unternehmens dem Zugriff von externen Netzwerken aussetzt (Bild 1). Diese Sicherheitslücke wird noch dadurch verschlimmert, dass viele 5GC-Anbieter nicht über integrierte Mechanismen verfügen, die es der UPF ermöglichen würden, zu überprüfen, ob die Pakete von vertrauenswürdigen Quellen stammen, da dies nach den Standards des 3rd Generation Partnership Project (3GPP) nicht zwingend vorgeschrieben ist.

Potenzielle Angriffsvektoren

Im Laufe dieser Untersuchung fanden wir die folgenden Angriffsvektoren, die Bedrohungsakteure nutzen könnten, um über diese Schwachstelle in 5G-Netzwerke einzudringen:

Downlink

In einem Angriffsszenario entdeckten wir, dass ein Angriffspaket - in dem die IP eines Benutzergeräts als Ziel und eine Internet-IP als Quelle festgelegt ist - in ein GTP-Paket gekapselt und an die UPF gesendet werden kann (Pfeil 1 in Bild 2). Nachdem die UPF ihre TEID ermittelt hat, entkapselt sie das Paket und sendet es an ein Benutzergerät (Pfeile 2 und 3). Das Benutzergerät antwortet dann auf die Internet-IP (Pfeile 4, 5 und 6). Wenn der Angreifer die Internet-IP auf seine eigene eingestellt hat, könnte er auf diese Weise eine Zwei-Wege-Verbindung mit dem Gerät herstellen (Bild 3).

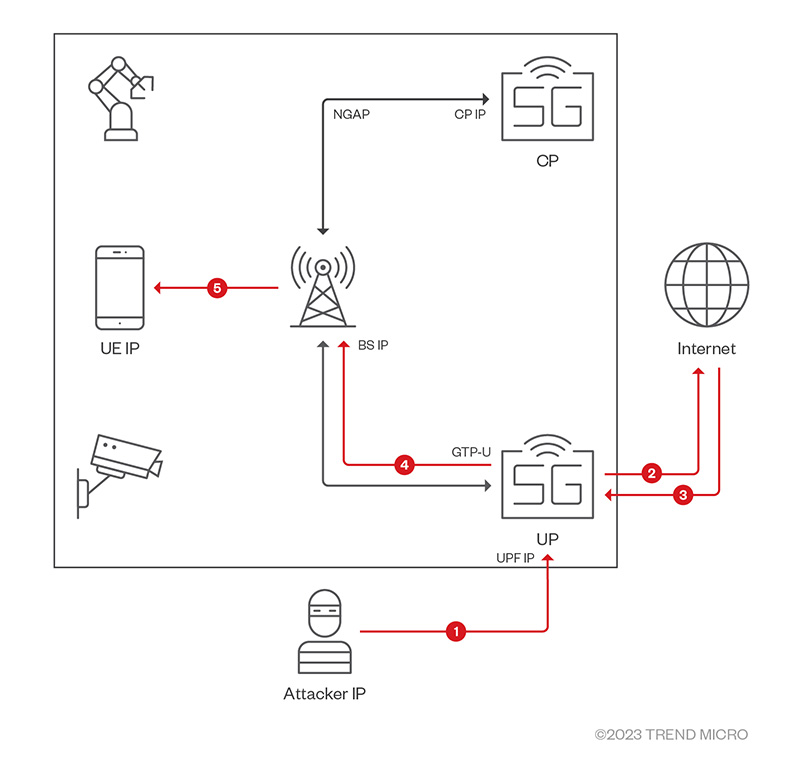

Bei einer anderen Art von Attacke erstellt ein Angreifer ein Paket - diesmal mit der IP eines Benutzergeräts als Quelle und einer Internet-IP als Ziel - das in ein GTP-Paket gekapselt ist. Dieses wird an den UPF gesendet (Pfeil 1 in Bild 4), der dann die TEID ermittelt, das innere Paket entkapselt und es an die Internet-IP weiterleitet (Pfeil 2). Der Internet-Server antwortet dem Benutzergerät und sendet das Paket durch das 5G-Netz (Pfeile 3, 4 und 5).

Eindämmung von 5G-Sicherheitsrisiken

Der Schutz vor neuen Bedrohungen für vernetzte Fabriken erfordert eine proaktive und umfassende Sicherheitsstrategie. Schützen Sie sich mit den folgenden Abwehrstrategien vor Sicherheitslücken wie ZDI-CAN-18522:

- Die GSM Association (GSMA) schlägt vor, dass Unternehmen Internet Protocol Security (IPsec) zum Schutz von GTP einsetzen. Diese oder ähnliche sichere Tunnelmechanismen zwischen Basisstationen und dem 5GC können dazu beitragen, Man-on-the-Side (MoTS)-Angriffe abzuwehren.

- Unternehmen können ein externes Sicherheitsgerät verwenden, das in der Lage ist, eine IP-Querprüfung durchzuführen, was von vielen kommerziellen 5GC-Anbietern nicht angeboten wird.

Mehrschichtige Sicherheitslösungen wie die Cybersecurity-Plattform Trend Vision One™ können Unternehmen dabei helfen, ihre Infrastruktur zu schützen. Die Lösung bietet Unternehmen einen ganzheitlichen Überblick über ihre Angriffsfläche und eine optimierte Erkennung und Reaktion, die an ICS und 5G angepasst ist. Es bewertet die Risikoexposition und setzt automatisch Kontrollmechanismen ein, um diese Risiken zu mindern. Dies führt zu weniger und zuverlässigeren Warnungen, so dass die Sicherheitsteams sich auf strategisch wichtige Aufgaben konzentrieren können.

Da immer mehr Unternehmen private 5G-Netzwerke aufgrund ihrer geringen Latenz, großen Bandbreite und hohen Dichte einführen, müssen sie ihre Fabrikumgebungen vor potenziellen Cyberangriffen schützen. Zu diesem Zweck bietet Trend Micro ICS/OT Security Lösungen, die auf umfassenden Bedrohungsdaten und dem Fachwissen der Zero Day Initiative, TXOne Networks und Trend Micro Research basieren. Die Suite von IT-, OT- und CT-integrierten Lösungen ermöglicht eine frühzeitige Erkennung von und Reaktion auf Bedrohungen bei gleichzeitiger Verringerung der Überwachungskomplexität, so dass Hersteller ihr industrielles IT-Ökosystem besser schützen können.