Risikomanagement

Vorausschauende Cybersicherheit für Unternehmen

Unternehmen müssen auf proaktive Cybersicherheit setzen, um für die Zukunft gerüstet zu sein. Bedrohungen ändern sich zwar häufig, aber folgen den neuen Technologien nach. Wie gelingt es Security also immer einen Schritt voraus zu sein?

In der globalen Umfrage von Trend Micro, Risk & Reward, bestätigten weltweit 53 % der Befragten die Aussage: „Es ist nicht möglich, unsere Cybersicherheit zukunftssicher zu gestalten, weil sich die Bedrohungen ständig ändern.“ Dies stimmt so nicht!

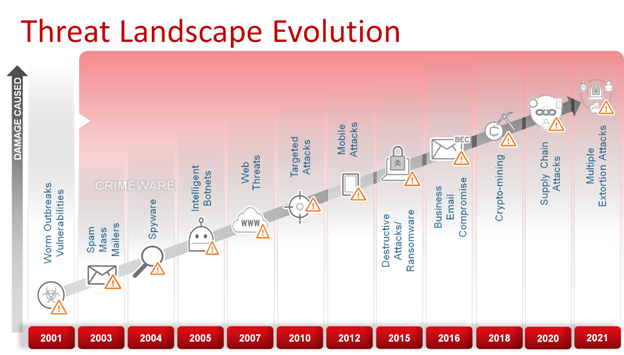

In den letzten Jahrzehnten hat sich die Bedrohungslandschaft sicherlich stark verändert.

Cyberkriminelle übernehmen Technologien lange nach den Unternehmen

Viele Sicherheitsverantwortliche haben das Gefühl, Cybersicherheit sei ein Katz- und Mausspiel, bei dem die Bedrohungsakteure die Bemühungen der Cybersicherheits-Community durch die Einführung neuer Taktiken, Techniken und Verfahren (TTPs) wieder vereiteln können, wann immer sie es für erforderlich halten.

Es stimmt, dass neue Technologien nicht nur von Unternehmen übernommen werden, sondern auch von böswilligen Akteuren für ihre Angriffe genutzt werden. Doch wie innovativ sind diese böswilligen Akteure wirklich? In den meisten Fällen läuft es so ab, dass eine neue Technologie entwickelt wird, aber solange nicht genügend Nutzer diese anwenden, setzen die Cyberkriminellen weiterhin auf das, was für sie bislang funktioniert hat.

Mail etwa wurde 1971 eingeführt, als Ray Tomlinson die elektronische Post, wie wir sie heute kennen, erfand und entwickelte, indem er das vernetzte Mail-System des ARPANET schuf. Aber erst in den 1980er und 1990er Jahren nutzten Unternehmen und Privatpersonen diese Technologie. Spam-basierte Massen-Mails verschickten Bedrohungsakteure jedoch erst Anfang 2000.

Man hatte also zehn bis 20 Jahre Zeit, um Schutzmaßnahmen für Mail-Bedrohungen zu entwickeln. Trend Micro hatte bereits Mitte der 90-er Jahre Mail-Scans für cc:mail und MS Mail sowie Scans für SMTP-Verkehr im Angebot. Hätte ein Unternehmen einige dieser Lösungen in den späten 1990ern implementiert, wäre sein Messaging gegen diese Massen-Spam-Mails der frühen 2000er Jahre abgesichert gewesen.

2023 gibt es nun immer mehr Cloud-basierte Angriffe auf die Infrastruktur, aber Sicherheitslösungen wie Trend Micro™ Deep Security™, die Cloud-basierte Server (VMware, Linux, virtuelle Server usw.) schützen können, gab es bereits 2010. Auch hier gilt: Bevor diese Angriffsfläche für böswillige Akteure ein begehrliches Ziel wurde, gab es einige Sicherheitsfunktionen, um sich davor zu schützen.

Für diejenigen, die das Gefühl haben, ihre Cybersicherheit nicht zukunftssicher machen zu können, sei empfohlen, Gespräche mit einigen Cybersicherheitsanbietern zu führen, um die Bereiche zu identifizieren, in denen sie vielleicht Mängel im Bereich Sicherheit existieren.

Globale Bedrohungsforschung zeigt Weg in die Zukunft

Ein wichtiger Faktor stellt die Fähigkeit dar, nach vorn zu blicken, um potenzielle Bedrohungsbereiche für die Cybersicherheit zu erkennen. Bei Trend Micro gibt es seit vielen Jahren die interne Gruppe Forward-Looking Threat Research (Teil von Trend Micro Research), deren Aufgabe es ist, die neuen Technologiebereiche zu untersuchen und zu ermitteln, welche Arten von Bedrohungen wir in Zukunft wahrscheinlich sehen werden. Einige Beispiele hierfür sind Fake News und Cyberpropaganda, Missbrauch von künstlicher Intelligenz und Machine Learning, Sicherheit in Zusammenhang mit 5G oder auch der Metaverse.

Diese zukunftsorientierte Sichtweise ermöglicht es der Branche, neue Instrumente und Lösungen zu entwickeln, um kommenden Bedrohungen adäquat zu begegnen.

Schutzempfehlungen

Die fünf wichtigsten Wege, auf denen Bedrohungsakteure heute erfolgreich ein Unternehmen angreifen können, sind:

- Nutzung von n-Day-Schwachstellen (bereits gepatcht), die vom Unternehmen nicht gepatcht wurden.

- Veraltete Sicherheitsprodukte mit nicht implementierten oder nicht aktivierten Funktionen, die die Bedrohung hätten erkennen können.

- Diebstahl von Zugangsdaten für Konten, die es dem Bedrohungsakteur ermöglichen, Skripte auszuführen oder sogar Sicherheitsagenten auf Systemen, die er kompromittieren will, auszuschalten.

- Kompromittierung unbekannter Geräte in einem Netzwerk (was man nicht sehen kann, kann man auch nicht schützen).

- Fehlkonfigurationen von Anwendungen, die Angriffen Tür und Tor öffnen (Cloud-Anwendungen und -Konten sind am häufigsten fehlkonfiguriert)

Mit einigen aktualisierten Verfahren oder Technologien können jedoch alle diese Probleme entschärft werden:

- Nutzen Sie SaaS-basierte Lösungen, da der Anbieter das Patchen von Schwachstellen, die in seinen Lösungen gefunden werden, übernimmt.

- Stellen Sie sicher, dass Ihre Sicherheitsanbieter über die neuesten Versionen verfügen (SaaS hilft dabei) und dass diese aktiviert sind.

- Implementieren Sie eine Multi-Faktor-Authentifizierung (MFA) für wichtige Konten.

- Informieren Sie sich über Lösungen zur Erkennung von Angriffsflächen, mit denen Sie diese Geräte finden können. Insbesondere alle IPs, die mit dem Internet verbunden sind.

- Investieren Sie in die Schulung Ihrer Administratoren zu den neuen Technologien, die Sie implementiert haben, um sicherzustellen, dass sie wissen, wie man sie benutzt.

- Informieren Sie sich über Lösungen zur Verwaltung der Sicherheitslage in der Cloud, die Fehlkonfigurationen erkennen können.