Connected Car

Supply Chain Risiken in der Automobilindustrie

Angriffe auf die Supply Chain in der Automobilindustrie haben weitreichende Folgen. Als Schutz davor gibt es zwar das Schwachstellenmanagement und SBOMs, aber dennoch bedarf es auch eines Frameworks für das Risikomanagement von Supply Chains.

Die aufgedeckten Schwachstellen und Cyberangriffe auf verschiedene Bereiche der Automobilindustrie machen zwei Punkte deutlich: Die Supply Chain ist gefährdet, und Cyberkriminelle wollen sie gezielt auszunutzen. Letztes Jahr drohte die Ransomware-Gruppe LockBit damit, gestohlene Daten eines Autoteileherstellers zu veröffentlichen. Einen Monat zuvor ging die europäische Behörde Europol gegen einen Autodiebstahlring vor, der eine deutlich ausgefeiltere Methode zur Ausnutzung des schlüssellosen Zugangsystems der Zielfahrzeuge verwendete.

Auch bei anderen ähnlichen Vorfällen war der Automobilsektor das Ziel. So musste Toyota Anfang letzten Jahres die Produktion wegen eines Cyberangriffs auf einen seiner Zulieferer herunterfahren. Diese Vorfälle beweisen, dass Angriffe an jedem Punkt der Supply Chain der Automobilindustrie stattfinden können und dass Risiken in einem Sektor die gesamte Branche betreffen können. Das Alptraumszenario für Automobilhersteller (OEMs) - und das ideale Szenario für Cyberkriminelle - besteht darin, Schwachstellen in der Supply Chain zu finden, die, wenn sie ausgenutzt werden, Autos betreffen, die bereits auf der Straße sind.

Fortgeschrittene Angriffe auf die Fahrzeugsoftware-Supply Chain

Ransomware-Angriffe auf die Automotive Supply Chain haben bereits zu Ausfällen bei Zulieferern geführt. Auf den ersten Blick erscheinen diese Vorfälle als geringes Risiko. Die wahren Auswirkungen von Ransomware-Angriffen sind jedoch der Verlust von Produktionskapazitäten und Lieferverzögerungen. In unserem jährlichen Bedrohungsbericht haben wir genau diese Art von Angriffen im Jahr 2022 betrachtet, und wir gehen davon aus, dass auch 2023 weitere Angriffe dieser Art auftreten werden. Umso dringlicher ist es für die Automobilindustrie, auf neue Angriffe vorbereitet zu sein. Was würde beispielsweise passieren, wenn Cyberkriminelle bei ihren Angriffen auf die Automobilbranche den APT-Ansatz (Advanced-Persistent-Threat) anwenden würden? Schließlich ist es möglich, dass die Angriffe, die wir jetzt beobachten, nur ein Vorbote dessen sind, was noch kommen wird.

Eine andere Möglichkeit wäre, dass Cyberkriminelle lieferfertige OEM-Pakete mit Ransomware infizieren - ein groß angelegtes Risiko, das für die Verbraucher schwerwiegende Folgen hätte und den Ruf eines OEMs nachhaltig schädigen würde.

Eine ähnliche Entwicklung der Bedrohungen ist auch in anderen Branchen zu beobachten. 2020 griffen Cyberkriminelle SolarWinds an, indem sie bösartigen Code in die Überwachungs- und Verwaltungssoftware des Unternehmens einschleusten. Wie bei Angriffen in der Supply Chain üblich, waren die Folgen weitreichend. Zehntausende von Unternehmen, sowohl private als auch öffentliche, waren gefährdet, weil SolarWinds unwissentlich bösartigen Code als Teil seines Updates verteilt hatte. Stellen Sie sich ein solches Szenario für den Automobilsektor vor, nur mit Tausenden von Fahrzeugen auf der Straße, die bereits mit bösartigem Code infiziert sind, der entweder während des Entwicklungsprozesses der Zulieferer oder durch ein Over-the-Air-Update (OTA) eingeschleust wurde.

Für einen Angriff wie den auf SolarWinds müssten die Zulieferer selbst mit Ransomware oder bösartigem Code infiziert sein. Es ist daher ein Muss zu erfahren, ob Schwachstellenmanagement und eine Software Bill of Materials (SBOM) zum Schutz vor diesen Bedrohungen geeignet sind.

Schwachstellenmanagement und SBOM reichen nicht

Schwachstellenmanagement und ein SBOM sind aus gutem Grund bekannte und empfohlene Maßnahmen gegen Angriffe in der Supply Chain. Angesichts der sich weiterentwickelnden Cyberangriffe muss die Automobilindustrie jedoch nochmals prüfen, ob diese beiden Lösungen zukünftigen Angriffen standhalten können.

Was können Schwachstellenmanagement und ein SBOM leisten? Schwachstellenmanagement ist der Prozess der kontinuierlichen Identifizierung und Behebung von Schwachstellen auf Endgeräten, während eine SBOM eine Liste von Open-Source-Komponenten in einer Firmware ist, die bei der Überwachung von Schwachstellen nützlich ist. Noch wichtiger ist, dass beide Komponenten einer robusten Sicherheitsstrategie für die Einhaltung der ISO/SAE 21434 und der UN-Regelung Nr. 155 (UN R155) durch ein Unternehmen notwendig sind. Wir haben bereits erörtert, wie wichtig diese beiden Komponenten für die Sicherung der Supply Chain in der Automobilindustrie sind.

Es ist unvermeidlich, dass die Angriffsfläche auch in der Automobilbranche mit der Zeit immer komplexer wird. Schwachstellenmanagement und SBOM können OEMs dabei unterstützen, das Risiko bekannter Schwachstellen zu beseitigen bzw. sich Transparenz über Softwarekomponenten zu verschaffen. Doch selbst mit diesen beiden Fähigkeiten sind OEMs nicht in der Lage, fortgeschrittene Angriffe wie Ransomware oder das Einschleusen von bösartigem Code abzuwehren. Ohne diese beiden Risiken zu managen, können Hersteller unbeabsichtigt Malware von ihren eigenen Softwareanbietern und aus ihrer Supply Chain einschleppen und verbreiten.

Ein Supply Chain Risiko-Framework

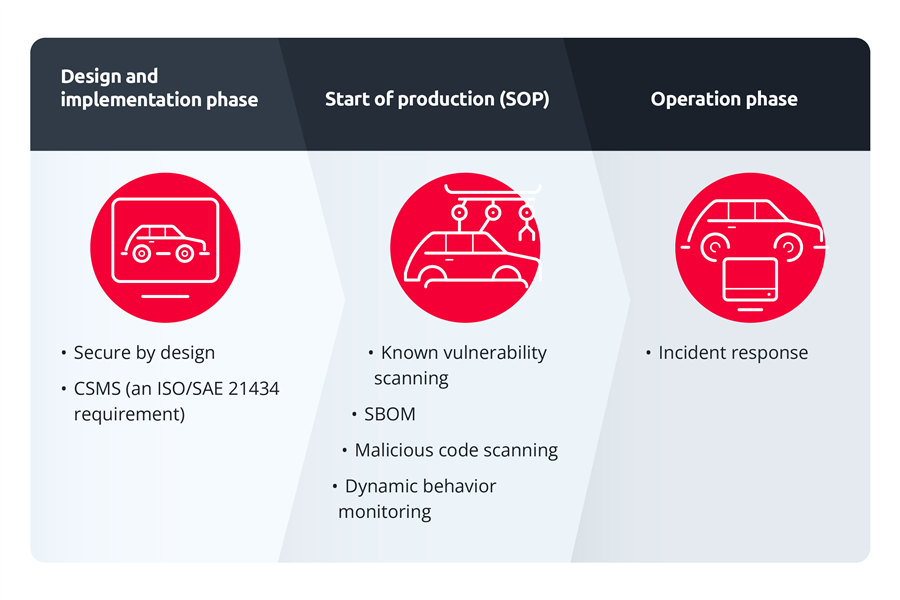

Was tun? OEMs sollten spezifische Lösungen für jede Phase der Supply Chain in Betracht ziehen.

Hier soll es um die Start-of-Production-Phase (SOP) gehen, in der das Schwachstellenmanagement und eine SBOM eine wichtige, wenn auch nur partielle Rolle spielen. Das Scannen von bösartigem Code und die Überwachung des dynamischen Verhaltens sind ebenfalls unerlässlich, um sicherzustellen, dass die Fahrzeuge auf sicheren Softwarekomponenten laufen.

Zusätzlich zu der damit erreichten Transparenz helfen diese Verfahren dabei, den in die von den OEMs verwendete Komponentensoftware eingeschleusten bösartigen Code kontinuierlich zu überprüfen und zu beseitigen. Indem diese Probleme bereits in der SOP-Phase angegangen werden, verringern OEMs das Risiko, versehentlich Malware zu verbreiten, die möglicherweise von ihren Zulieferern stammt.

Fazit

Im Laufe der Jahre steckten Unternehmen immer mehr Ressourcen in die Bemühungen, anhand des Frameworks die Sicherheit gegen Angriffe in der Supply Chain zu verbessern. OEMs können beispielsweise den Leitfaden des National Cyber Security Centre (NCSC) zur Verbesserung der Cybersicherheit gegen solche Angriffe nutzen, in dem strengere Vorgaben für die Auswahl und Bindung von Lieferanten aufgeführt sind. Auch Microsoft hat sein Framework zur Sicherung seiner Softwareentwicklungsprozesse veröffentlicht, um der zunehmenden Verwendung von Open-Source-Software (OSS) durch Entwickler Rechnung zu tragen - eine Gegebenheit, die auch für die Automobilindustrie gilt. Das Secure Supply Chain Consumption Framework (S2C2F) verwendet einen bedrohungsbasierten und risikomindernden Ansatz, der sich mit unserem eigenen Framework deckt, da es die ausgereifteste Sicherheitsstufe identifiziert, die in der Lage ist, nicht nur nach Schwachstellen zu suchen, sondern auch ausgeklügelte Angriffe zu entschärfen.

Erste Anzeichen für ernsthaftere Angriffe auf die Supply Chain in der Automobilindustrie sind bereits jetzt zu erkennen. Die Schwachstelle bei Sirius XM hätte beispielsweise Millionen von Fahrzeugen verschiedener Marken gefährden können, wenn sie in einem böswilligen Angriff ausgenutzt worden wäre. Angriffe auf die Supply Chain zielen nämlich darauf ab, herkömmliche Sicherheitsmaßnahmen und -prozesse zu umgehen. Durch die Stärkung der Verteidigungsmaßnahmen in der Produktionsphase können OEMs Angriffe auf die Supply Chain minimieren und bereits in der Entstehungsphase stoppen. Obwohl Schwachstellenmanagement und SBOM notwendige Maßnahmen sind, die den OEMs sicherlich helfen, die Vorschriften einzuhalten, reichen diese beiden Maßnahmen einfach nicht aus, um anspruchsvolle Bedrohungen in naher Zukunft zu verhindern.