Originalartikel von Aliakbar Zahravi, Threat Researcher, William Gamazo Sanchez, Sr. Threat Researcher

Wir haben eine Kampagne mit dateiloser Malware entdeckt, die eine neue HCrypt-Variante einsetzt, um zahlreiche Remote Access Trojans (RATs) auf Opfersystemen zu verteilen. HCrypt ist ein Krypter und mehrstufiger Generator, der als schwer zu erkennen gilt. Er wird als Crypter-as-a-Service betrieben, der von Bedrohungsakteuren bezahlt wird, um ein RAT (oder in diesem Fall mehrere) ihrer Wahl zu laden. Die Kampagne zeigte auch erneuerte Verschleierungstechniken und Angriffsvektoren, die sich von denen unterscheiden, die in der Vergangenheit beobachtet wurden. Mitte August erreichten die Aktivitäten einen Spitzenwert.

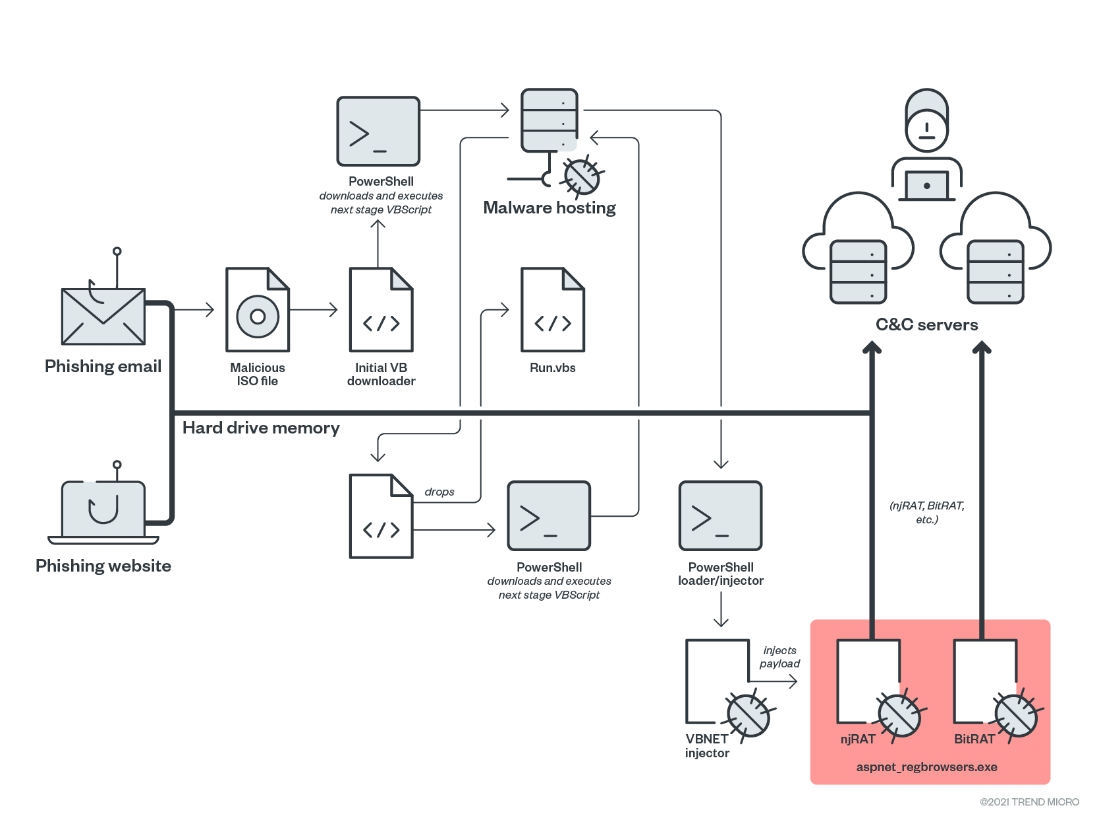

In dieser als Water Basilisk bezeichneten Kampagne verwendeten die Angreifer vor allem öffentlich verfügbare Datei-Hosting-Dienste wie archive.org, transfer.sh und discord.com für das Hosting der Malware und gehackte WordPress Websites für das Hosting von Phishing Kits. Die bösartige Datei ist als ISO versteckt, die über eine Phishing-Mail oder eine Website verbreitet wird. Sie enthält einen verschleierten VBScript-Stager, der für das Herunterladen und Ausführen der nächsten Stufe des VBScript-Inhalts im Speicher des infizierten Systems verantwortlich ist.

Die letzte Stufe ist ein verschleiertes PowerShell-Skript, das die Payloads enthält und dafür verantwortlich ist, diese zu entschlüsseln und in den zugewiesenen Prozess einzufügen. In einigen Fällen enthielt das PowerShell-Skript der letzten Stufe bis zu sieben verschiedene RATs. Dabei handelt es sich in der Regel um NjRat, BitRat, Nanocore RAT, QuasarRat, LimeRat und Warzone.

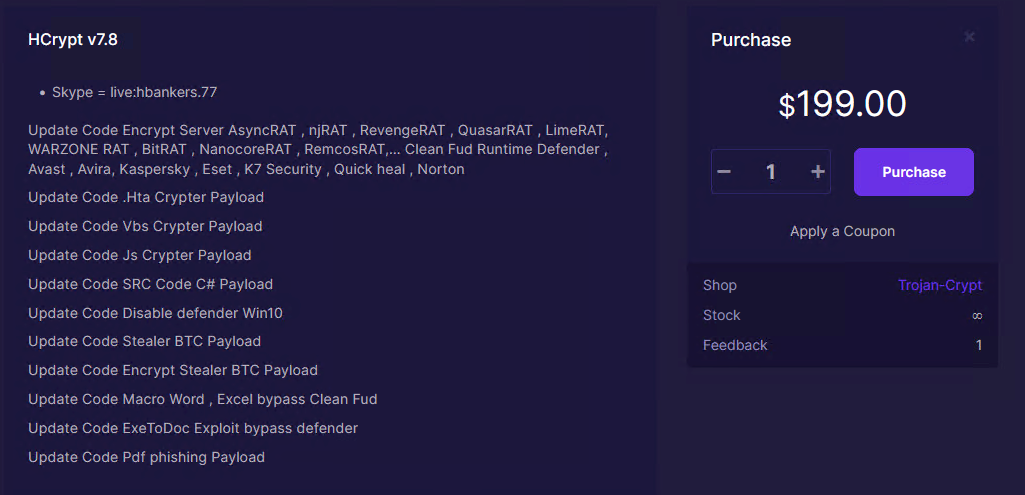

HCrypt Version 7.8

Kurz gesagt besteht die Angriffskette von Water Basilisk aus einer Kombination von VBScript- und PowerShell-Befehlen. HCrypt erstellt verschiedene verschleierte VBScripts und PowerShell-Befehle, um die endgültige Payload in einen bestimmten Prozess auf einem Opfersystem zu übertragen oder zu injizieren. Die neueste Version dieses Crypters ist 7.8, basierend auf dem, was wir in seinem Builder und auf seiner Website gesehen haben. HCrypt 7.8 wird für 199 $ verkauft.

Angriffsanalyse

Die Infektionskette funktioniert folgendermaßen:

- Eine Phishing-Mail oder -Website verleitet einen Benutzer zum Herunterladen und Ausführen der bösartigen ISO-Datei, die die erste VBScript-Stufe enthält.

- Das anfängliche VBScript lädt den VBScript-Inhalt der nächsten Stufe über einen PowerShell-Befehl im Speicher herunter und führt ihn aus.

- Das heruntergeladene VBScript ist für das Erreichen der Persistenz auf dem Opfersystem zuständig und lädt die letzte Phase über einen PowerShell-Befehl im Speicher herunter und führt sie aus.

- Die PowerShell der letzten Stufe ist für die Entschlüsselung und das Einfügen der Payload (RATs) in den jeweiligen Prozess verantwortlich.

Weitere technische Einzelheiten zum Angriffsablauf enthält der Originalbeitrag.

Bitcoin und Ethereum Hijacker

Wir fanden auch Adressen-Hijacker-Binaries für Bitcoin/Ethereum unter den geladenen RATs in einem infizierten System. Diese Binärdateien durchsuchen den Inhalt der Zwischenablage des Opfers mithilfe von Regex nach Bitcoin- und Ethereum-Adressen und ersetzen sie dann durch die eigene Adresse des Angreifers.

Fazit

Diese Kampagne zeigt, wie Cyberkriminelle Cypter Tools wie HCrypt nutzen können, um dynamisch Malware zu verteilen. HCrypt liefert auch Indizien für eine aktive Entwicklung, demnach sollte man mit neueren Versionen rechnen, die mehr RAT-Varianten und einen aktualisierten Verschleierungsalgorithmus umfassen.

Unternehmen sollten auch vor Phishing-Taktiken auf der Hut sein, die nach wie vor eine gängige Methode bei Cyberangriffen sind. Benutzer sollten sich vor dem Öffnen von ISO-Dateien hüten, vor allem wenn sie aus verdächtigen Quellen stammen, da Bedrohungsakteure schon früher Bilddateien für ihre Kampagnen verwendet haben. Sie sind zu leicht zu öffnen und können Mail-Gateway-Scanner umgehen, so dass die Benutzer nur wenig Gelegenheit haben zu prüfen, ob die Datei bösartig ist.

Unternehmen können auch Sicherheitslösungen in Betracht ziehen, die ein mehrschichtiges Abwehrsystem bieten, das bei der Erkennung, Überprüfung und Blockierung bösartiger URLs hilft.

Indicators of Compromise beinhaltet der Originalbeitrag.