Ausnutzung von Schwachstellen

Wenn industrielle Protokollübersetzung schiefgeht

Die Übersetzung ermöglicht den weltweiten Informationsaustausch, das gilt auch für Industrial Internet of Things (IIoT)-Umgebungen, wo verschiedene Geräte wie Sensoren und Maschinen mit unterschiedlichen Protokollen eingesetzt werden.

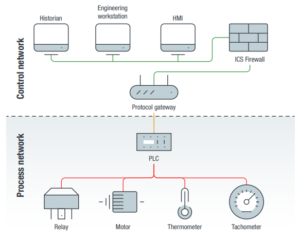

Die Übersetzung ermöglicht den weltweiten Informationsaustausch, das gilt auch für Industrial Internet of Things (II0T)-Umgebungen, wo verschiedene Geräte wie Schnittstellen, Sensoren und Maschinen mit unterschiedlichen Protokollen eingesetzt werden. Protokoll-Gateways sind für die Übersetzung dieser verschiedenen Protokolle in industriellen Einrichtungen zuständig. Trend Micro hat in einem Forschungsprojekt die Schlüsselrolle der Protokollübersetzung und die der Protokoll-Gateways untersucht.

Dabei geht es um ein kleines Gerät, das die verschiedenen Protokolle übersetzt, die von Maschinen, Sensoren und Computern verwendet werden, die Smart Factories, Staudämme, Kraftwerke und andere Industrieanlagen betreiben.

Versagen die Protokoll-Gateways, so bricht die Kommunikation zwischen den Steuerungssystemen und der Maschinenanlage zusammen. Die Bediener können die Übersicht über das System verlieren, so dass sie nicht mehr erkennen, ob Maschinen oder Generatoren ordnungsgemäß laufen. Ein Ausfall der Übersetzung kann den Bediener auch daran hindern, Befehle zur Fehlerbehebung zu erteilen. Das Whitepaper „Lost in Translation: When Industrial Protocol Translation goes Wrong“ fasst die Forschungsergebnisse zu den Risiken im Zusammenhang mit Protokoll-Gateways zusammen, sowie die möglichen Auswirkungen eines Angriffs oder der falschen Übersetzung und zeigt Möglichkeiten für die Sicherheit dieser Geräte auf.

Wichtige Erkenntnisse

Die Forscher fanden vielfältige Sicherheitsprobleme und Schwachstellen in den Gateways, die den Betrieb einer Einrichtung auf verschiedene Weise beeinträchtigen kann:

- Spezifische Szenarien, in denen ein Angreifer Schwachstellen in der Übersetzungsfunktion ausnutzen könnte, um heimlich Befehle zu erteilen, die den operativen Prozess sabotieren können,

- Authentifizierungsschwachstellen, die den nicht autorisierten Zugang ermöglichen,

- Schwache Verschlüsselung, die die Entschlüsselung von Konfigurationsdatenbanken erlaubt,

- Nicht fachgerechte Implementierung von Authentifizierungsmechanismen, wodurch vertrauliche Informationen exponiert werden könnten und

- Bedingungen für Denial of Service (DoS).

Diese Sicherheitslücken könnten die Sicherheit, Prozesse und Ergebnisse einer Anlage erheblich beeinträchtigen. Als Folge der Fehler würde ein Angreifer in der Lage sein, Techniken zur Darstellungs- und Kontrollverhinderung für die Ausrüstung des industriellen Kontrollsystems (ICS) hinter dem Protokoll-Gateway anzuwenden. Dadurch wäre die Integrität des Befehls-, der Daten und des Kontrollprozesses in Gefahr. Bedrohungsakteure könnten über die Lücken Ingenieure daran hindern, Fabriken, Kraftwerke und andere kritische Einrichtungen zu steuern oder zu überwachen, sodass letztendlich die angegriffenen Anlagen wesentliche Leistungen wie Strom und Wasser nicht mehr liefern oder die Qualität und Sicherheit der Produkte einer Fabrik beeinträchtigt werden.

Anwendungsbereich und Auswirkungen

Das Forschungsprojekt ist für ein breites Fachpublikum konzipiert und beschränkt sich nicht lediglich auf die, die einen Betriebstechnik (OT)-Hintergrund haben. Auditoren und Berater können sich auch über die geschäftlichen Auswirkungen der damit verbundenen Schwachstellen und Angriffsszenarien informieren. Die Forschungsteilnehmer verwendeten das MITRE ATT&CK-Framework für industrielle Steuerungssysteme, um mögliche Angriffstechniken sowie die entsprechenden Auswirkungen darzustellen. Alle Einzelheiten liefert das Whitepaper „Lost in Translation: When Industrial Protocol Translation goes Wrong“.

Empfehlungen

Ausführliche Empfehlungen und eine Sicherheits-Checkliste sollen sicherstellen, dass die Verantwortlichen alle und Schwachstellen angehen können:

- Beim Kauf der Geräte sollten die Design-Aspekte von Protokoll-Gateways, wie z.B. Unterschiede in den Filterfähigkeiten, berücksichtigt werden.

- Fachgerechte Konfiguration und Absicherung des Gateways. Diese Geräte können in der Gesamtsicherheit einer Industrieanlage leicht übersehen werden.

- Protokoll-Gateways sollten als kritische OT-Geräte behandelt werden, um einen besseren Rahmen für einen Sicherheitsplan für ihre Funktion zu schaffen und zu verhindern, dass sie bei den Verteidigungsmaßnahmen übersehen werden.