Compliance und Risiko

Leitlinien zur Sicherheit in Smart Factories: IEC62443

Der globale Standard ist ein typisches Beispiele für allgemeine Richtlinien für die ICS- und OT-Sicherheit und kann helfen, die für die Sicherheit in Smart Factories erforderlichen Konzepte besser zu verstehen.

Originalartikel von Trend Micro

Die Sicherheit eines Industrial Control System (ICS) unterscheidet sich von der der IT. Auch OT Security genannt, betraf sie anfangs kritische Infrastrukturen wie die für Strom, Gas und Wasser. Doch im Zuge der Entwicklung hin zu offenen Systemen und Veränderungen bei den Bedrohungen infolge des Trends zu IIoT und Industry 4.0 sind die Sicherheitsbemühungen in verschiedenen Bereichen hinzugekommen. Es heißt, Stuxnet habe 2010 als globaler Auslöser gewirkt. Während des letzten Jahrzehnts haben verschiedene Länder und Industrien aktiv Richtlinien und Rahmenwerke entwickelt, doch mangelt es ihnen an Kohärenz. Bemerkenswert sind die kürzlich entwickelten zwei globale Standards bezüglich der Sicherheit in Smart Factories, nämlich IEC62443 und die NIST CSF, Serie SP800. Diese beiden sollen auch als typische Beispiele für allgemeine Richtlinien für die ICS- und OT-Sicherheit näher erläutert werden, um die für die Sicherheit in Smart Factories erforderlichen Konzepte besser zu verstehen.

Überblick über IEC62443

IEC62443 besteht aus einem Satz von 14 Dokumenten, die Spezifikationen für Sicherheitstechnologien in allgemeinen industriellen Steuerungssystemen (IACS: in dieser Norm Industrial Automation Control System genannt) enthalten. Der Standard wurde von der International Society of Automation (ISA) und der International Electrotechnical Commission (IEC) entwickelt. 8 der 14 Dokumente sind bisher veröffentlicht, und die Überarbeitung und Entwicklung ist im Gange.

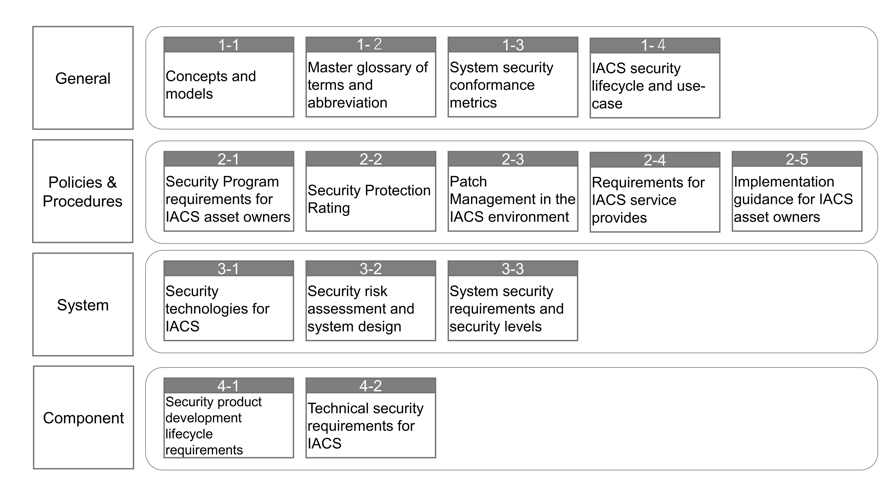

IACS behandelt nicht nur technische Aspekte einschließlich des Systems und der Ausrüstung, die ein System ausmachen, sondern auch organisatorische und verfahrenstechnische Punkte. Es heißt auch, dass Organisationen und Prozesse rund um Technologien als Teil eines Systems betrachtet werden. Die 14 Dokumente sind in Teildokumente mit Unternummern unterteilt: 1-1~4 General, 2-1~5 Policies & Procedure, 3-1~3 System und 4-1~2 Component. Zum Beispiel werden in 4 Component die Anforderungen an die Prozesse in einer Organisation, die ein Produkt entwickelt, und die Anforderungen an das Produkt selbst getrennt wie folgt angegeben: 4-1 Anforderungen an den Lebenszyklus der Sicherheitsproduktentwicklung und 4-2 Technische Sicherheitsanforderungen für IACS.

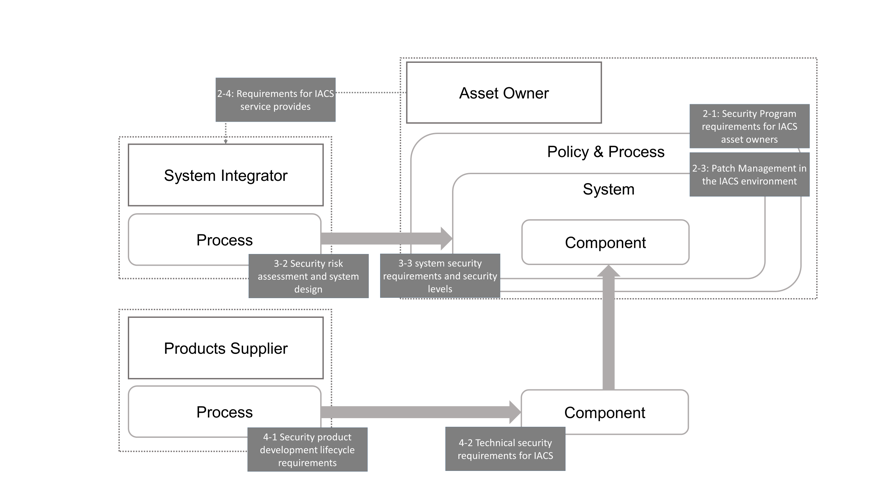

Die Themen lassen sich in drei Klassen einteilen, wobei jede Aufgabe von den folgenden drei Parteien durchgeführt werden muss: Nutzerunternehmen, das ein System managt/betreibt (Asset Owner), Systemintegrator/Service Provider, der ein System entwirft/baut und Produktlieferant, der die Geräte und Instrumente, die ein System bilden entwickelt/liefert.

<1: General> umfasst die allgemeinen Konzepte und Referenzmodelle.

<2: Policies & Procedure> umfasst die Organisationen und Prozesse für Asset Owner.

<3: System> umfasst Systemdesignverfahren und Funktionsanforderungen für Systemintegratoren.

<4: Component> für Produktlieferanten.

Diese Klassifikation ist allgemein gehalten. In konkreten Fällen kann es vorkommen, dass die Rolle einer Systemregion in 3 von dem Nutzerunternehmen wahrgenommen wird, und in einem anderen Fall wird der Prozess in 2 von einem Systemintegrator oder Dienstleister unter dem Gesichtspunkt des Betriebs und der Wartung abgewickelt.

Konzept: Defense in Depth

IEC62443-1-1 beinhaltet mehrere Konzepte und Modelle. Unter anderen geht es auch um Defense in Depth, ein wohlbekanntes Konzept in der Welt der Informationssicherheit. Doch es handelt sich nicht um eine einfache Maßnahme, über die mehrere Gegenmaßnahmen-Technologien zusammen verwendet werden. Es gilt vielmehr, Maßnahmen nach Sicherheitsaspekten in Schichten zu trennen und diese dann in unabhängigen Layern zu stapeln. Neben der Technologie sind auch Maßnahmen für Personal, Organisationen und Prozesse in verschiedenen Schichten umzusetzen. Wichtig ist, Cybersicherheit in allen Bereichen zu implementieren. Technologisch empfiehlt es sich auch, die Netzwerkumgebung von IACS in Zonen und Leitungskanäle zur Verbindung der Zonen zu separieren und dann die Anlagen durch Trennung in Gruppen mit gemeinsamen Sicherheitsstufen zu verwalten. (mehr dazu in Teil 2).

Managementsystem: Cyber Security Management System (CSMS)

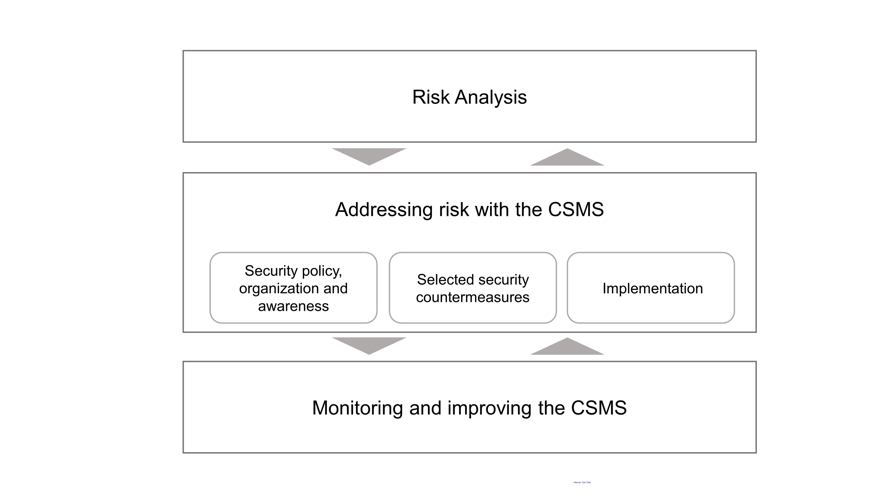

IEC62443-2-1 spezifiziert den Rahmen von Management und Betrieb für Asset Owner. Es handelt sich um einen so genannten PDCA-Zyklus, der mit der Analyse von schwerwiegenden Risiken beginnt, gefolgt von der Risikoanalyse spezifischer Fälle, dem Entwurf von Richtlinien, Umstrukturierung von Organisationen, Schulung, Umsetzung von Managementmaßnahmen, Audit und Review. Ein Mechanismus zur Aufrechterhaltung/Verwaltung dieser Sicherheit wird als CSMS bezeichnet, und es gibt auch ein Zertifizierungssystem.

Die Beziehung zwischen IEC62443-2-1 und CSMS-Zertifizierung ist die gleiche wie die Beziehung zwischen ISO27001 und ISMS-Zertifizierung in der Informationssicherheit. Da das CSMS auf der Grundlage des ISMS entwickelt wurde, sind viele Gemeinsamkeiten zwischen ihnen vorhanden, und der Rahmen für den PDCA-Zyklus ist derselbe. Andererseits sind die beiden auf unterschiedliche Ziele ausgerichtet. Die Ziele des ISMS sind alle Information Assets, während für das CSMS nicht nur Informationen, sondern auch das IACS darin enthalten sind. Ein weiterer Unterschied besteht hinsichtlich des vorausgesetzten Vorfalls, denn für ISMS ist das wichtige Anliegen der Verlust der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen, und CSMS hält die Verfügbarkeit für besonders wichtig.

Bei einer Organisation, die bereits eine ISMS-Zertifizierung erworben hat, kann davon ausgegangen werden, dass ihr das Konzept des CSMS bekannt ist. Es hängt jedoch von der individuellen Situation ab, ob sie eine Zertifizierung erwerben kann.

IEC und ISO

Wie schon der Name ahnen lässt, liefert International Electrotechnical Commission (IEC) technologische Standards in der Elektrotechnik und Elektronik. Die International Organization for Standardization (ISO) beschäftigt sich mit anderen Bereichen. Als bekannte Beispiele sind die Normen für Trockenzellenbatterien der IEC und die Normen für Schrauben der ISO zu nennen. Im Bereich der Fertigungsindustrie gibt es viele Normen für die Sicherheit im Sinne von Safety. Beispielsweise kommen von der IEC Safety-Standards für elektrische Geräte (IEC60204), Normen für funktionale Safety (IEC61508) und von der ISO die allgemeinen Grundsätze für das Safety-Design von Maschinen (ISO12100) sowie Normen für Systeme und Teile (ISO13849). Darüber hinaus werden in der ISO die Regeln und Mechanismen einer Organisation auch als Managementsystem standardisiert. Neben der ISO27001 (Informationssicherheitsmanagement) werden auch bekannte Themen wie ISO9001 (Qualitätsmanagementsystem) und ISO14001 (Umweltmanagement) sowie allgemeinere Themen wie ISO31000 (Risikomanagement) behandelt.

In der IEC und ISO gibt es viele industrielle technologiebezogene Safety-Normen sowie Leitfäden zur Beschreibung dieser Normen (ISO/IEC Guide 51: 2014 „Safety Aspects - Guidelines for Their Inclusion in Standards“). In diesen Normen wird Risiko als die „Kombination der Wahrscheinlichkeit des Auftretens eines Schadens und der Schwere dieses Schadens“ definiert und Sicherheit als „Vermeiden von Risiken, die nicht tolerierbar sind“. Die Grundhaltung zu Risiken lässt sich folgendermaßen beschreiben: Unter der Annahme, dass das Risiko niemals 0 wird, ist zu bestimmen, welche Risiken akzeptiert werden können und bis zu welchem Grad ein Risiko tragbar ist. Dann ist zu überlegen, was getan werden sollte, um inakzeptable Risiken auf ein annehmbares Niveau zu reduzieren.

Fazit

IEC und ISO-Standards sind im Einklang mit Änderungen in der Technologie und der Gesellschaft permanent überarbeitet/weiterentwickelt worden. In einer relativ neuen Richtlinie (ISO Guide 73: Risk Management) wird Risiko als „der Effekt von Unsicherheit auf ein Objekt“ definiert. In der industriellen Welt ist es auch von Bedeutung, wie Sicherheit und Safety integriert und gehandhabt werden sollten. Es gibt den Vorschlag einer neuen Norm (IEC TR 63069: Industrial-Process Measurement, Control and Automation - Framework for Functional Safety and Security).

Ein nächster Teil wird die Level in System-Design und Sicherheit der IEC62443 behandeln.