Originalartikel von Joseph C Chen, Fraud Researcher

Nach fast zwei Jahren der teilweise eingeschränkten Aktivität startet die ShadowGate-Kampagne mit dem Platzieren von Kryptowährungs-Minern mithilfe einer aktualisierten Version des Greenflash Sundown Exploit Kits. Die Angriffe richten sich diesmal auf Unternehmen weltweit statt wie früher auf die Region Asien.

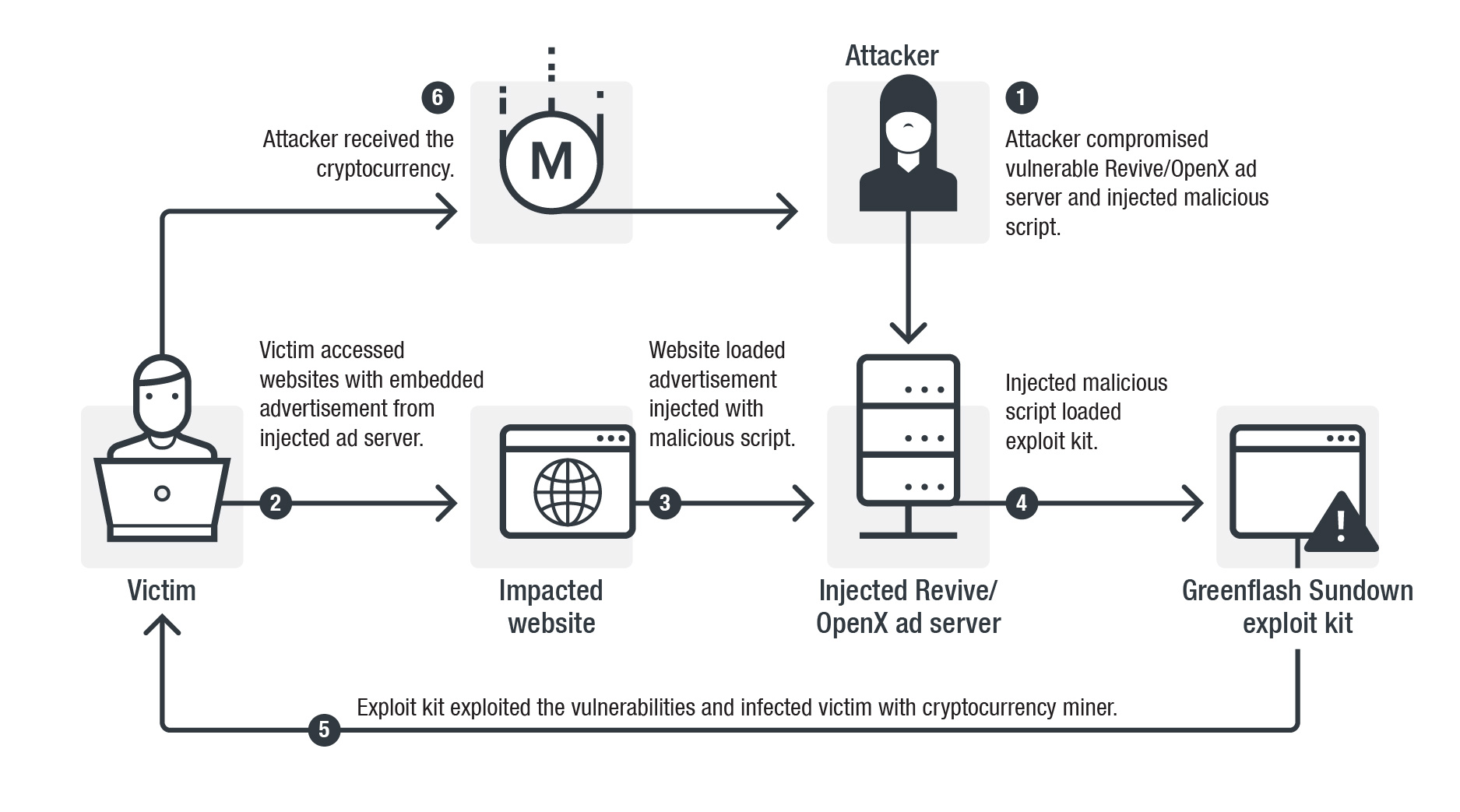

ShadowGate (auch WordsJS) wurde 2015 identifiziert und legte mit Exploit Kits Malware über die kompromittierten Ad Server von Revive/OpenX ab. Nachdem im September 2016 die Operation gestoppt wurde, versuchte die Kampagne ihre Aktivitäten zu verbergen. Doch noch im selben Jahr entwickelten die Hintermänner ihr eigenes Exploit Kit, Greenflash Sundown, vermutlich um es zu vermeiden, Exploit Kit Services aus dem Untergrundmarkt in Anspruch zu nehmen. Zum Ende des Jahres stoppte die Kampagne ihre Injection-Angriffe auf die kompromittierten Server und verbreitete nur noch Ransomware über südkoreanische Websites. Im April 2018 verbreitete ShadowGate dann Kryptowährungs-Miner mit Greenflash Sundown, allerdings lediglich in asiatischen Ländern.

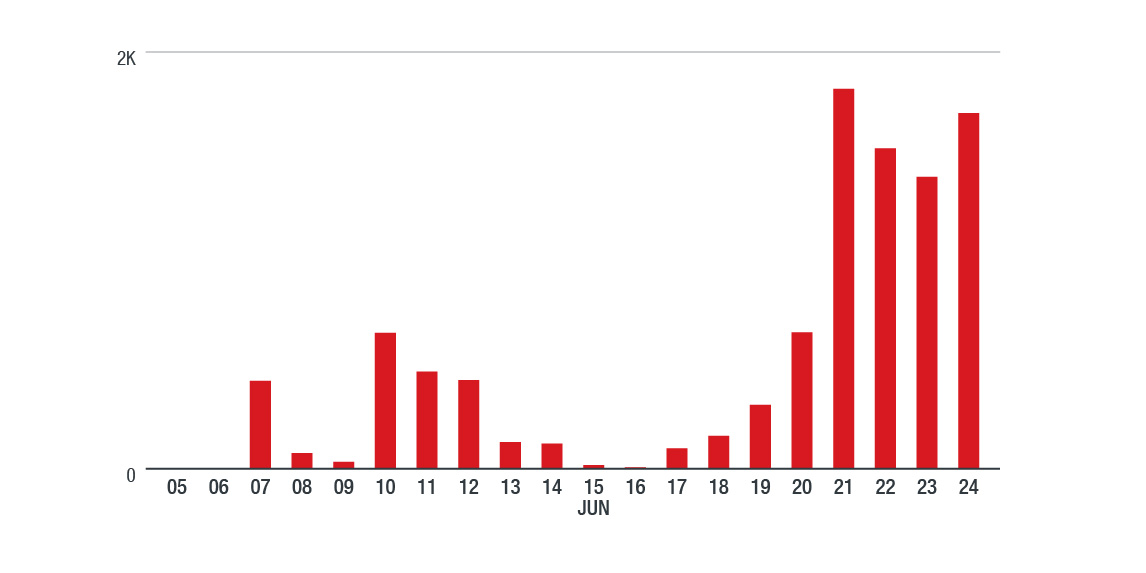

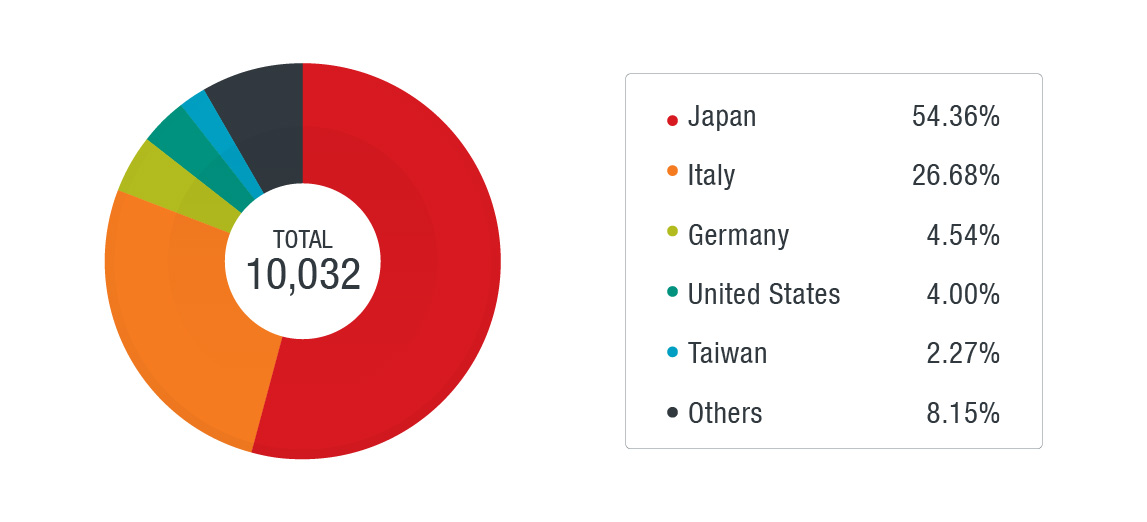

Nach einer Periode der eingeschränkten Aktivitäten entdeckte Trend Micro im Juni erneut Angriffe von ShadowGate über Ad Server, diesmal jedoch nicht mehr regional beschränkt sondern weltweit. Besucher von Websites mit eingebetteten bösartigen Werbeanzeigen (von den kompromittierten Ad-Servern) wurden auf das Greenflash Sundown Exploit-Kit umgeleitet und mit einem Monero Kryptowährungs-Miner infiziert. Dies ist die auffälligste Aktivität seit 2016. Trotz ihrer geringen Präsenz in den letzten Jahren scheint es, dass sie ihr Exploit-Kit kontinuierlich weiterentwickelt haben.

Greenflash Sundown mit verfeinerten Umgehungs- und zielgerichtete Techniken

2018 integrierte Greenflash Sundown den Flash Exploit für CVE-2018-4878 vor anderen Exploit Kits. Dann nutzte das Kit in diesem April einen anderen Flash Exploit für CVE-2018-15982. Die kontinuierliche Aktualisierung des Kits durch neue Exploits ermöglicht es ihm, seine Infektionsrate zu halten.

Beim neuesten Angriff im Juni stellten die Sicherheitsforscher fest, dass es wieder eine andere Version des Greenflash Sundown Exploit Kits gab mit zwei Updates. Zum einen wurde ein Public Key-Verschlüsselungs-Algorithmus zum Schutz der Exploit Kit Payload integriert. Zum anderen beinhaltet das Kit einen aktualisierten PowerShell-Loader, der in der Lage ist, ein Profil der Nutzerumgebung abzugreifen und dieses an den Exploit Kit-Server zu senden. Damit können die Hintermänner präziser auf ihre Opfer zielen. Technische Einzelheiten finden Sie im Originalbeitrag.

Empfehlungen und Lösungen

Cyberkriminelle verbringen teilweise Jahre damit, ihre Angriffe zu verfeinern, so wie etwa Greenflash Sundown. Als Schutz vor diesen Bedrohungen sollten Anwender ihre Systeme und Anwendungen immer auf dem neuesten Stand halten. Die von diesen Exploit-Kits angegriffenen Schwachstellen verfügen in der Regel über Fixes, so dass eine solide Patch- und Update-Strategie einen Großteil des Risikos mindert. Darüber hinaus empfiehlt es sich, ein mehrschichtiges Schutzsystem zu wählen, das aktiv Bedrohungen und bösartige URLs vom Gateway bis zum Endpunkt blockieren kann.

Trend Micro Deep Security und Trend Micro™ Vulnerability Protection bieten auch Virtual Patching zum Schutz von Servern und Endpunkten vor Sicherheitslücken in kritischen Anwendungen und Websites. Trend Micro™ OfficeScan™ mit XGen™ schützt Endpunkte vor bekannten und unbekannten Sicherheitslücken-Exploits, auch bevor Patches aufgespielt wurden. Trend Micro™ Smart Protection Suites und Worry-Free™ Business Security können Anwender und Unternehmen vor diesen Bedrohungen schützen, weil sie bösartige Dateien und alle damit zusammenhängenden URLs erkennen und blockieren.

Zusätzliche Einsichten von Chaoying Liu und Nakaya Yoshihiro

Malwarebytes berichtete schon darüber.