von Trend Micro

Seit Anfang dieses Jahres haben die Sicherheitsforscher von Trend Micro einen plötzlichen Anstieg bei JavaScript Malware in mehr als 72.000 E-Mail-Samples festgestellt. Die Malware hat mindestens acht weitere Arten von Malware (wie GandCrab-Ransomware und Miner) mit eingeschlossen und verbreitet. Die Mehrheit der anvisierten Unternehmen kommt aus dem Bildungswesen, den Behörden, der Fertigung und aus der Finanzbranche. Die in Russland registrierte IP-Adresse ist mittlerweile geblockt worden, und Trend Micro hat mithilfe von Machine Learning- und Verhaltenserkennungstechniken die bösartigen JavaScripts bei der Entdeckung ebenfalls geblockt.

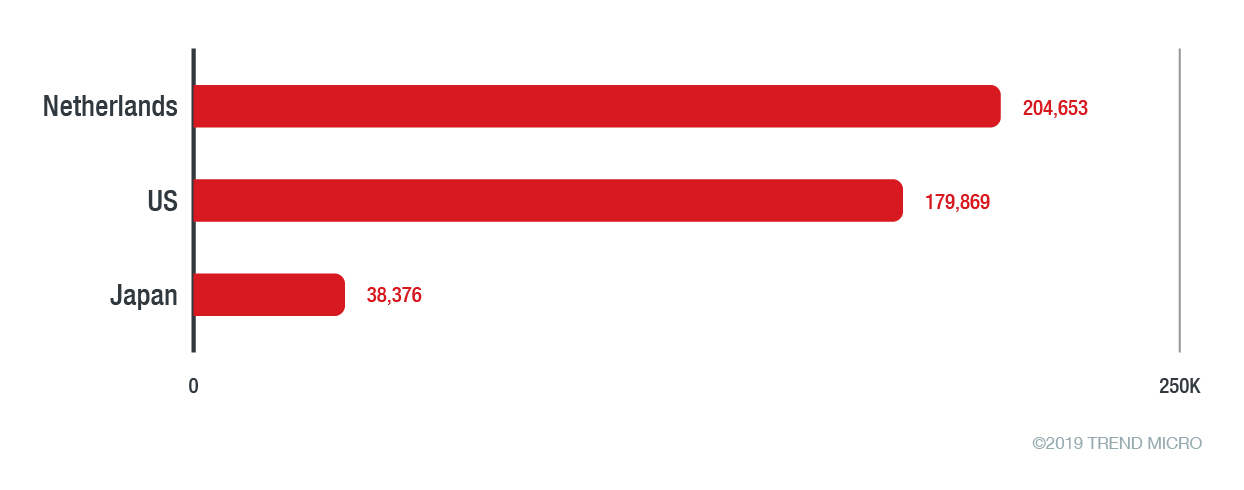

Die höchsten Erkennungsraten kommen aus Japan, Indien, USA, Deutschland, Taiwan, den Philippinen und Kanada:

Verhalten

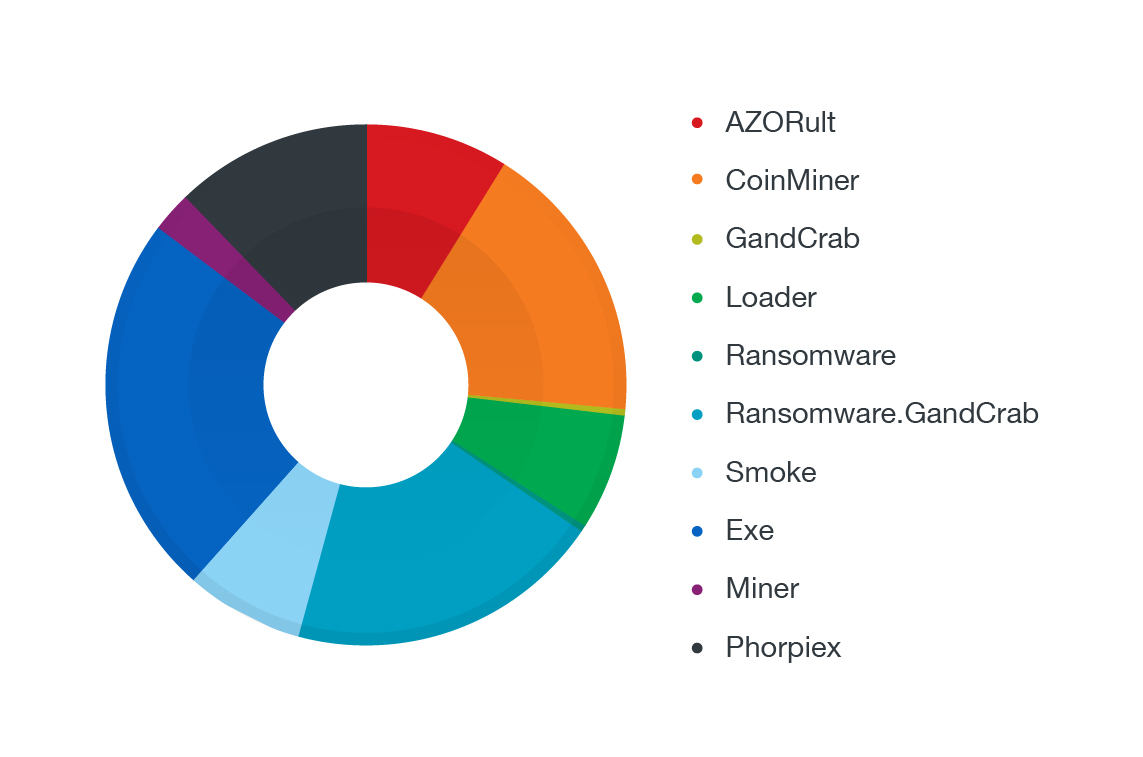

Die Spam-Mails haben unterschiedliche Betreffzeilen mit beliebigen Mail-Adressen, so das SANS ISC. Das Anklicken der angehängten ZIP-Datei stößt das JavaScript (TROJAN.JS.PLOPROLO.THOAOGAI) an, das Malware wie GandCrab, Smoke, AZORult, Phorpiex und Miner vom Command-and-Control (C&C)-Server herunterlädt.

Der plötzliche Anstieg in den Trend Micro-Erkennungssystemen zeigte in nur wenigen Tagen tausende einzigartige SHAs.

Die in Russland registrierte IP-Adresse ist zwar nicht mehr zugänglich, doch die Payloads können weiterhin online bezogen werden. Die Cyberkriminellen ändern die Malware einschließlich der .EXE-Dateien und verbreiten sie je nach Region und Branche.

Cyberkriminelle setzen neue und ältere Techniken ein, um Nutzer und Unternehmen zum Zweck des eigenen Profits zu kompromittieren. Auch wenn JavaScript-Malware in Spam-Kampagnen nicht neu ist, so bleibt sie doch gefährlich, weil es keiner ausführbarer Dateien oder einer Interaktion mit dem Nutzer bedarf, um sie zu starten. Wird der bösartige Code auf der Festplatte gespeichert, so führt Windows diese standardmäßig aus auf Basis basierend auf dem Code, der auf die JavaScript-Bibliotheken verweist, die von JavaScript-fähigen Seiten online verwendet werden.

Das Öffnen bösartiger Emails oder von Anhängen kann das Herunterladen von Malware anstoßen, nicht nur um auf proprietäre und Systeminformationen zuzugreifen, diese zu sammeln und zu stehlen, sondern auch um möglicherweise andere Funktionen wie z.B. Remote-Administratorsteuerungen mit böswilliger Absicht zu aktivieren. Zur Abwehr dieser Art von Bedrohungen sollten Nutzer folgendes beachten:

- Keine Emails, URLs oder Anhänge von verdächtigen oder unbekannten Absendern anklicken.

- Regelmäßige Backups wichtiger Dateien anfertigen nach dem 3-2-1 System.

- Ein mehrschichtiges Schutzsystem installieren, dass bösartige Emails, Anhänge, URLs und Websites erkennen kann.

Indicators of Compromise

Bösartige IP:

92[.]63[.]197[.]48 (C&C Server)

Zusätzliche Analysen von Raphael Centeno, Junestherry Salvador, Paul Pajares und Franklynn Uy