Was spricht für Trend Vision One™ Cloud Security?

Schließen Sie Sicherheitslücken mit einer umfassenden CNAPP-Lösung, die für Transparenz und Kontrolle in Multi-Cloud-Umgebungen sorgt. Über das zentrale Dashboard haben Sie Zugriff auf Risikobewertungen in Echtzeit, Exposure Management und Prognosen zu Angriffswegen.

Umfassende Transparenz und Kontrolle

Sie können nur die Dinge schützen, die Sie sehen. Nutzen Sie die Vorteile der Echtzeit-Risikobewertung und Überwachung mit detaillierten Erkenntnissen zu möglichen Angriffswegen – alles über ein einziges Dashboard.

Fortlaufende Bewertung und Priorisierung

Dank kontinuierlicher Überwachung bleiben Sie der wachsenden Bedrohungslage immer einen Schritt voraus. Dadurch können Sie Bedrohungen erkennen und abwehren, bevor sie Ihre Cloud-Umgebung beeinträchtigen. Erkennen Sie Angriffswege proaktiv, bewerten Sie Schwachstellen und beheben Sie sie, bevor Bedrohungen Schaden anrichten können.

Vereinfachte Compliance und Kostenverwaltung

Optimieren Sie die Sicherheit, Compliance und Incident Response. Verschaffen Sie sich durch detaillierte Berichte einen einheitlichen Überblick über Ihre Cloud-Umgebung. Auf diese Weise können Sie Bereiche, die sofortige Aufmerksamkeit erfordern, schnell identifizieren und priorisieren. Durch flexible Lizenzierung und weniger Tools reduzieren Sie die Komplexität und sparen Geld.

Sehen, was andere übersehen. Risiken sofort stoppen.

Das branchenführende Trend Vision One Cloud IPS lässt sich nahtlos in die AWS Network Firewall integrieren, die von der Trend Zero Day Initiative™ (Trend ZDI) unterstützt wird. Aktivieren Sie mit einem einzigen Klick umfassenden Schutz. Verwaltete Cloud-IPS-Regeln blockieren Malware und Schwachstellen proaktiv, bevor sie Ihre Geschäftsanwendungen erreichen.

Zentrale Übersicht über Ihre Cloud-Projekte

Project View revolutioniert die Cloud-Sicherheit mit einer einheitlichen Übersicht über Ihre Cloud-Projekte, interaktiven Widgets, detaillierten Tabellen und Echtzeit-Updates. Das sorgt für effektives Risikomanagement.

Cloud-Risiken sicher managen

Cloud-Risikomanagement ermöglicht Ihnen die kontinuierliche Erkennung und Echtzeit-Risikobewertung von Angriffsflächen über Workloads, Container, APIs und Cloud-Assets hinweg. Sie erreichen einheitliche Transparenz, fortwährende Bewertungen von Schwachstellen, vorausschauende Risikoanalysen, Compliance-Überwachung und eine nahtlose Integration in bestehende Sicherheitstools.

Zu den wichtigsten Funktionen gehören CSPM, ASM, EASM, CIEM, AI-SPM, DSPM, IaC-/Template-Scanning, agentenloses Schwachstellen- und Malware-Scanning, Angriffspfad-Analyse und API-Risiko-Transparenz.

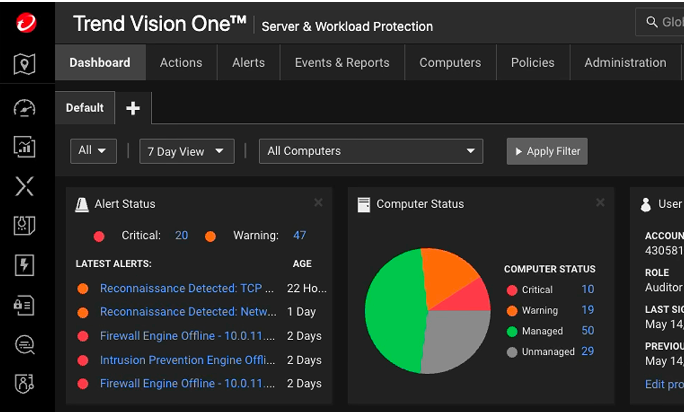

Stabile Workload-Sicherheit für Server und Cloud

Trend Vision One™ Server and Workload Security (SWP) schützt die Server und Workloads Ihres Unternehmens in Hybrid- und Multi-Cloud-Umgebungen. Dafür sorgen Echtzeit-Bedrohungserkennung, erweiterte Verschlüsselung, automatisiertes Schwachstellenmanagement und die Durchsetzung von Compliance-Vorgaben. Umfassende Transparenz und Kontrolle tragen dazu bei, dass Ihr Unternehmen auch komplexen Bedrohungen standhält.

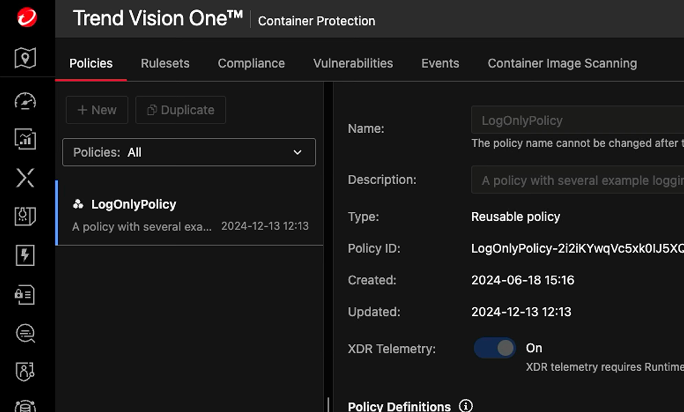

Einheitlicher Schutz, beschleunigte Builds

Trend Vision One™ Container Security bietet Ihrem Team umfassenden Schutz für Vorlauf- und Laufzeitumgebungen, einschließlich Container-Image-Scanning auf Schwachstellen, Malware und Geheimnisse.

Sie profitieren von Kubernetes Security Posture Management (KSPM), kontinuierlichen Laufzeit-Scans, der Durchsetzung von Richtlinien und Malware-Schutz. Sorgen Sie für Sicherheit – durch Zugriffskontrolle, intelligente Netzwerksegmentierung und automatische Compliance-Prüfungen für Ihre Container-Infrastruktur.

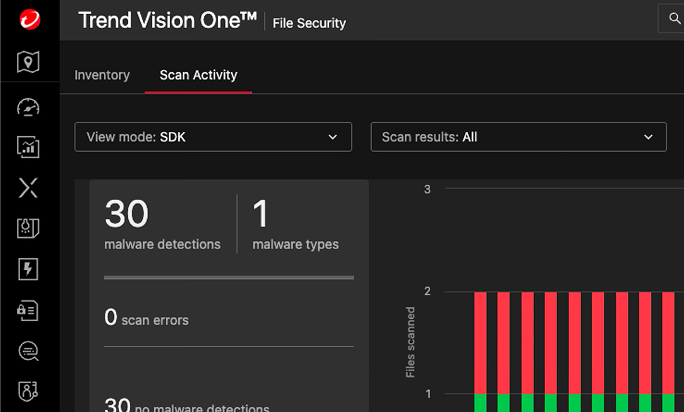

Umfassende Dateisicherheit ohne Aufwand

Trend Vision One™ File Security bietet Flexibilität, Skalierbarkeit und umfassenden Schutz. Dafür sorgen ein Software Development Kit, eine virtuelle Appliance, Cloud-Speicherintegration und ein Container-Scanner. Schützen Sie Ihre Amazon S3-Buckets mit Machine Learning und stellen Sie Compliance sicher. Sorgen Sie für zuverlässige Sicherheit, indem Sie auf Malware scannen, Bedrohungen isolieren, die Erkennung erweitern und bei Bedarf skalieren.

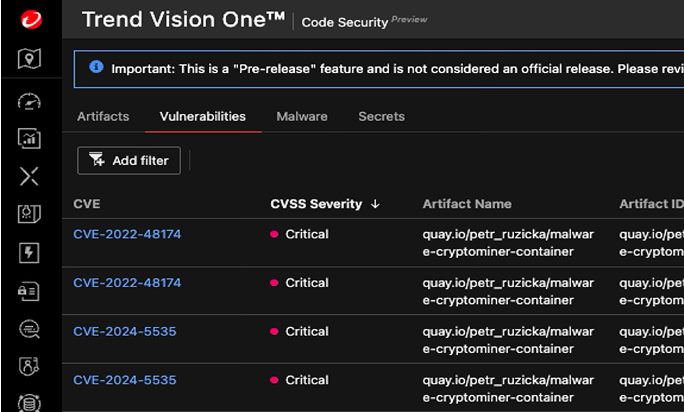

Sicherer Code von der Entwicklung bis zur Bereitstellung

Trend Vision One™ Code Security verfolgt einen proaktiven Ansatz: Sicherheit wird frühzeitig in die Entwicklung integriert, Schwachstellen, Malware und Geheimnisse werden vor der Ausführung erkannt und verhindert. Sie erreichen kontinuierliche Transparenz von der Code-Erstellung bis zur Cloud-Bereitstellung, automatisierte CI/CD-Sicherheitstests und verpflichtende sichere Codierungspraktiken.

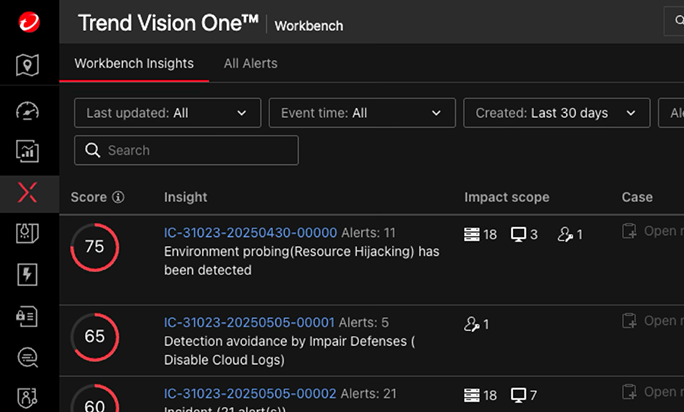

Überragende Erkennung und Reaktion auf Bedrohungen

Trend Vision One™ XDR for Cloud nutzt mehr als 700 Erkennungsmodelle und globale Bedrohungsinformationen zur Optimierung der Erkennung und Reaktion. Durch die Integration in AWS CloudTrail werden Bedrohungen wie die Ausweitung von Privilegien und die S3-Datenexfiltration vorab verhindert. Automatisierte Playbooks bieten plattformübergreifende Transparenz, erweiterte Korrelation und schnelle Reaktionszeiten. Mit Funktionen wie XDR, CDR und AI-DR verwandeln Sie Cloud-Störgeräusche in eindeutige Informationen – und sorgen so für sichere, skalierbare Abläufe.

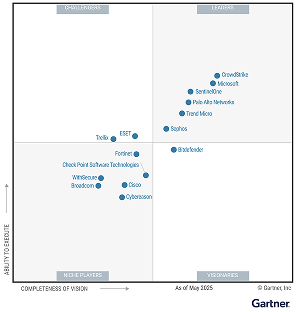

Trend Vision One auf Platz 1 von 59 Unternehmenslösungen

Die Plattform für Extended Detection and Response, die Kunden begeistert

Cloud Security in Aktion

Finden Sie heraus, wie Sie umfassenden Schutz und Transparenz für alle Ihre Cloud-Assets in mehreren Cloud-Umgebungen erzielen können.

ABWEHR VON

- Bekannten und unbekannten Bedrohungen

- Drittanbieterpaketen

- Verdächtigen Abweichungen

- Netzwerkbedrohungen

- Fehlkonfigurationen

INTEGRATIONEN VON DRITTANBIETERN

Über 20 weitere

CLOUD SERVICE PROVIDER

Über 125 Cloud Services

Anerkannt und geschätzt von Branchenfachleuten