RANSOM_ZCRYPT.A

Trojan-Ransom.Win32.Crypren.acrj (Kaspersky); Trojan:Win32/Dynamer!ac (Microsoft); TR/Samca.qqhi (Avira)

Windows

Threat Type: Worm

Destructiveness: No

Encrypted:

In the wild: Yes

OVERVIEW

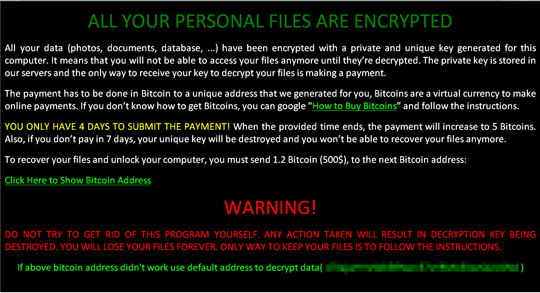

This ransomware is one of the few ransomware families that is capable of spreading on its own. It drops a copy of itself in removable drives, making use of USBs a risky practice. Another notable feature of this ransomware is that it runs on Windows XP 64-bit and more recent versions of Windows such as Windows 7 and 8. It asks for an initial 1.2 bitcoin ($500) payment, which increases to 5 bitcoins ($2,200) after four days of non-payment.

To get a one-glance comprehensive view of the behavior of this Worm, refer to the Threat Diagram shown below.

This worm arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

It connects to certain websites to send and receive information. However, as of this writing, the said sites are inaccessible.

TECHNICAL DETAILS

Arrival Details

This worm arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

This worm drops the following copies of itself into the affected system:

- %Application Data%\zcrypt.exe -> attributes are set to Hidden and System

(Note: %Application Data% is the Application Data folder, where it usually is C:\Documents and Settings\{user name}\Application Data on Windows 2000, Windows Server 2003, and Windows XP (32- and 64-bit); C:\Users\{user name}\AppData\Roaming on Windows Vista (32- and 64-bit), Windows 7 (32- and 64-bit), Windows 8 (32- and 64-bit), Windows 8.1 (32- and 64-bit), Windows Server 2008, and Windows Server 2012.)

It drops the following files:

- %Application Data%\btc.addr -> Bitcoin Address

- %Application Data%\cid.ztxt -> contains the victim's ID

- %Application Data%\public.key -> public key

- %Application Data%\private.key -> private key

(Note: %Application Data% is the Application Data folder, where it usually is C:\Documents and Settings\{user name}\Application Data on Windows 2000, Windows Server 2003, and Windows XP (32- and 64-bit); C:\Users\{user name}\AppData\Roaming on Windows Vista (32- and 64-bit), Windows 7 (32- and 64-bit), Windows 8 (32- and 64-bit), Windows 8.1 (32- and 64-bit), Windows Server 2008, and Windows Server 2012.)

It adds the following mutexes to ensure that only one of its copies runs at any one time:

- zcrypt1.0

Autostart Technique

This worm adds the following registry entries to enable its automatic execution at every system startup:

HKEY_CURRENT_USER\Software\Microsoft\

Windows\CurrentVersion\Run

zcrypt = {path of the executed malware}

It drops the following files:

- {Removable Drive Letter}:\autorun.inf

It drops the following file(s) in the Windows Startup folder to enable its automatic execution at every system startup:

- %User Startup%\zcrypt.lnk -> Shortcut file for the executed malware

(Note: %User Startup% is the current user's Startup folder, which is usually C:\Documents and Settings\{user}\Start Menu\Programs\Startup on Windows 2000 and XP, and C:\Documents and Settings\{User name}\Start Menu\Programs\Startup on Windows Vista, 7, and 8.)

Propagation

This worm drops the following copy(ies) of itself in all removable drives:

- {Removable Drive Letter}:\System.exe -> attribute is set to Hidden

Other Details

This worm connects to the following website to send and receive information:

- http://{BLOCKED}rewq.ml/rsa/rsa.php?computerid={victim ID}&public=1

It encrypts files with the following extensions:

- .3fr

- .accdb

- .apk

- .arw

- .aspx

- .avi

- .bak

- .bay

- .bmp

- .cdr

- .cer

- .cgi

- .class

- .cpp

- .cr2

- .crt

- .crw

- .dbf

- .dcr

- .der

- .dng

- .doc

- .docx

- .dwg

- .dxg

- .emlx

- .eps

- .erf

- .gz

- .html

- .indd

- .jar

- .java

- .jpeg

- .jpg

- .jsp

- .kdc

- .log

- .mdb

- .mdf

- .mef

- .mp4

- .mpeg

- .msg

- .nrw

- .odb

- .odp

- .ods

- .odt

- .orf

- .p12

- .p7b

- .p7c

- .pdb

- .pdd

- .pef

- .pem

- .pfx

- .php

- .png

- .ppt

- .pptx

- .psd

- .pst

- .ptx

- .r3d

- .raf

- .raw

- .rtf

- .rw2

- .rwl

- .sav

- .sql

- .srf

- .srw

- .swf

- .tar

- .tar

- .txt

- .vcf

- .wb2

- .wmv

- .wpd

- .xls

- .xlsx

- .xml

- .zip

It renames encrypted files using the following names:

- {original filename}.zcrypt

It does the following:

- Encrypts files in removable drive

However, as of this writing, the said sites are inaccessible.

NOTES:

The ransom note is dropped as How to decrypt your files.html, once it is successfully connected with its C&C server.

SOLUTION

Step 1

Before doing any scans, Windows XP, Windows Vista, and Windows 7 users must disable System Restore to allow full scanning of their computers.

Step 2

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 3

Restart in Safe Mode

Step 4

Delete this registry value

Important: Editing the Windows Registry incorrectly can lead to irreversible system malfunction. Please do this step only if you know how or you can ask assistance from your system administrator. Else, check this Microsoft article first before modifying your computer's registry.

- In HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- zcrypt = {path of the executed malware}

- zcrypt = {path of the executed malware}

Step 5

Remove malware/grayware files dropped/downloaded by RANSOM_ZCRYPT.A. (Note: Please skip this step if the threats listed below have already been removed.)

Step 6

Search and delete these files

- %Application Data%\zcrypt.exe

- %Application Data%\cid.ztxt

- %Application Data%\public.key

- %Application Data%\private.key

- %Application Data%\btc.addr

- %User Startup%\zcrypt.lnk

- {Removable Drive Letter}:\autorun.inf

- {Removable Drive Letter}:\System.exe

- How to decrypt your files.html

Step 7

Restart in normal mode and scan your computer with your Trend Micro product for files detected as RANSOM_ZCRYPT.A. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check this Knowledge Base page for more information.

Did this description help? Tell us how we did.