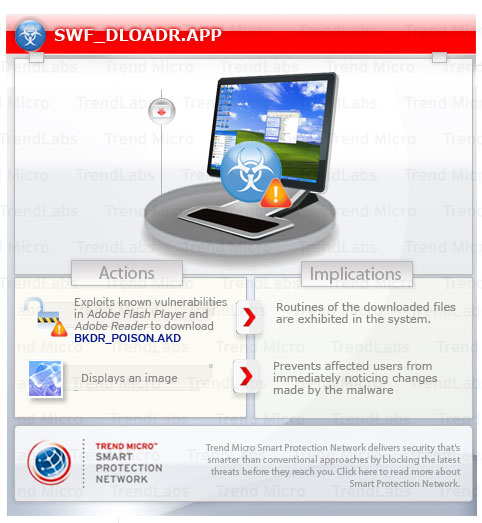

SWF_DLOADR.APP

Windows 2000, XP, Server 2003

Threat Type: Trojan

Destructiveness: No

Encrypted: No

In the wild: Yes

OVERVIEW

Trend Micro has flagged this malware as noteworthy due to the increased potential for damage, propagation, or both, that it possesses. Specifically, taking advantage of a zero-day vulnerability in Adobe Flash Player 10.1.82.76 and earlier versions to download and execute a malicious file detected as BKDR_POISON.AKD.

To get a one-glance comprehensive view of the behavior of this Trojan, refer to the Threat Diagram shown below.

This Trojan arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

It executes the downloaded files. As a result, malicious routines of the downloaded files are exhibited on the affected system.

TECHNICAL DETAILS

Arrival Details

This Trojan arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Download Routine

After successfully exploiting the said vulnerability, this malware connects to the following URLs to possibly download other malicious files:

- http://{BLOCKED}.76.85/location/98.exe - detected as BKDR_POISON.AKD

- http://{BLOCKED}184.70/mm913.exe - detected as BKDR_POISON.AKD

- http://{BLOCKED}.76.85/location/981.exe - detected as BKDR_POISON.AKD

It then executes the downloaded files. As a result, malicious routines of the downloaded files are exhibited on the affected system.

Other Details

This Trojan displays the following images:

It is a zero-day exploit for the following vulnerability:

- Adobe Flash Player 10.1.82.76 and earlier versions for Windows, Macintosh, Linux, Solaris, and Adobe Flash Player 10.1.92.10 for Android

- Adobe Reader 9.3.4 for Windows, Macintosh and UNIX, and Adobe Acrobat 9.3.4 and earlier versions for Windows and Macintosh

As of this writing, there is no available patch for this vulnerability.

More information on this vulnerability can be found below:

SOLUTION

Step 1

For Windows XP and Windows Server 2003 users, before doing any scans, please make sure you disable System Restore to allow full scanning of your computer.

Step 3

Scan your computer with your Trend Micro product to delete files detected as SWF_DLOADR.APP. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check this Knowledge Base page for more information.

Did this description help? Tell us how we did.