ELF_NETWRD.A

Linux

Threat Type: Backdoor

Destructiveness: No

Encrypted: Yes

In the wild: Yes

OVERVIEW

This backdoor, which runs on Linux, is designed to steal passwords stored by a number of popular Internet applications.

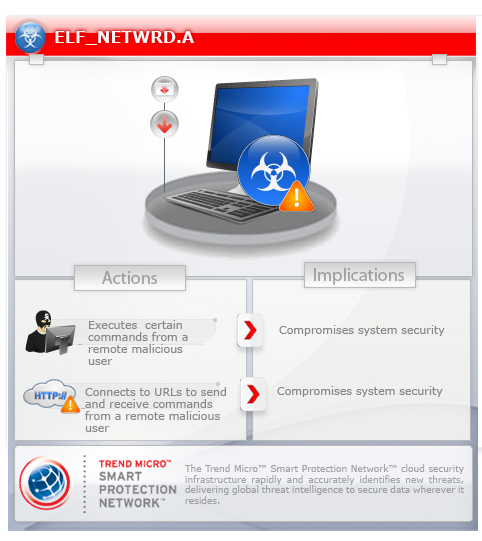

To get a one-glance comprehensive view of the behavior of this Backdoor, refer to the Threat Diagram shown below.

This backdoor arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

It executes commands from a remote malicious user, effectively compromising the affected system.

TECHNICAL DETAILS

Arrival Details

This backdoor arrives on a system as a file dropped by other malware or as a file downloaded unknowingly by users when visiting malicious sites.

Installation

This backdoor drops the following copies of itself into the affected system:

- {user's home path}/WIFIADAPT

Autostart Technique

This backdoor drops the following files:

- {user's home path}/.config/autostart/WIFIADAPTER.desktop

Backdoor Routine

This backdoor executes the following commands from a remote malicious user:

- Get OS version, user name, host name, $PATH variable, home directory, malware process ID, current process path

- Download a file and save it as /tmp/{random file name 1}, then execute the downloaded file

- Exit

- List files in a directory

- Read a file

- Write and close a file

- Copy a file

- Execute a file

- Rename a file

- Delete a file

- Create a directory

- Start remote shell

- Kill a process

- Get currently logged in users

- Enumerate window titles of all processes

- Download a file and save it as /tmp/{random file name 2}

- Simulate keyboard press

- Simulate mouse event

- Get stored login credentials in Google Chrome, Chromium, Opera, Mozilla

- Get the size of a file

- Take a screenshot

- Upload keylogger file {user's home path}/.m8d.dat

- Clear keylogger file {user's home path}/.m8d.dat

- Delete a file

- Search for a file

- Stop remote shell

- List processes

- Perform window operation

- Get Pidgin passwords from {user's home path}/.purple/accounts.xml

- Uninstall

It connects to the following URL(s) to send and receive commands from a remote malicious user:

- {BLOCKED}.{BLOCKED}.208.65:4141

Dropping Routine

This backdoor drops the following file(s), which it uses for its keylogging routine:

- {user's home path}/.m8d.dat

SOLUTION

Step 1

Scan your computer with your Trend Micro product and note files detected as ELF_NETWRD.A

NOTES:

Step 2

Terminating the malware process

To terminate the malware process:

- Open a Terminal window and list all running processes by typing the following command:

ps -A - In the list of processes, look for the file detected earlier. Note the process ID of the malware process.

- Type the following command:

kill {malware process ID} - Close the Terminal window.

Step 3

Delete the following files:

- {user's home path}/.config/autostart/WIFIADAPTER.desktop

- {user's home path}/.m8d.dat

Step 4

Scan your computer with your Trend Micro product to delete files detected as ELF_NETWRD.A If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check this Knowledge Base page for more information.

Did this description help? Tell us how we did.