RANSOM_REDBOOT.A

Ransom.Tox (Symantec); Trojan.Win32.KillMBR.gfd (Kaspersky); Ransom:Win32/Genasom (Microsoft)

Windows

Threat Type: Ransomware

Destructiveness: No

Encrypted: Yes

In the wild: Yes

OVERVIEW

This Ransomware restarts the affected system.

It encrypts files with specific file extensions. It encrypts files found in specific folders.

TECHNICAL DETAILS

Installation

This Ransomware drops the following copies of itself into the affected system:

- %User Profile%\{random numbers}\main.exe

(Note: %User Profile% is the current user's profile folder, which is usually C:\Documents and Settings\{user name} on Windows 2000, XP, and Server 2003, or C:\Users\{user name} on Windows Vista and 7.)

It drops the following files:

- %User Profile%\{random numbers}\boot.asm -> will be compiled into boot.bin

- %User Profile%\{random numbers}\boot.bin -> new master boot record

(Note: %User Profile% is the current user's profile folder, which is usually C:\Documents and Settings\{user name} on Windows 2000, XP, and Server 2003, or C:\Users\{user name} on Windows Vista and 7.)

It drops and executes the following files:

- %User Profile%\{random numbers}\assembler.exe -> used to compile boot.asm into boot.bin

- %User Profile%\{random numbers}\overwrite.exe -> used to overwrite the existing master boot record with boot.bin

- %User Profile%\{random numbers}\protect.exe -> used to terminate process related applications

(Note: %User Profile% is the current user's profile folder, which is usually C:\Documents and Settings\{user name} on Windows 2000, XP, and Server 2003, or C:\Users\{user name} on Windows Vista and 7.)

It adds the following processes:

- %User Profile%\{random numbers}\assembler.exe -f bin %User Profile%\{random numbers}\boot.asm -o %User Profile%\{random numbers}\boot.bin

- %User Profile%\{random numbers}\overwrite.exe %User Profile%\{random numbers}\boot.bin

- %User Profile%\{random numbers}\protect.exe

(Note: %User Profile% is the current user's profile folder, which is usually C:\Documents and Settings\{user name} on Windows 2000, XP, and Server 2003, or C:\Users\{user name} on Windows Vista and 7.)

It creates the following folders:

- %User Profile%\{random numbers}

(Note: %User Profile% is the current user's profile folder, which is usually C:\Documents and Settings\{user name} on Windows 2000, XP, and Server 2003, or C:\Users\{user name} on Windows Vista and 7.)

Process Termination

This Ransomware terminates the following processes if found running in the affected system's memory:

- taskmgr.exe

Other Details

This Ransomware restarts the affected system.

It does the following:

- It overwrites the Master Boot Record, or MBR, which turns the system unusable.

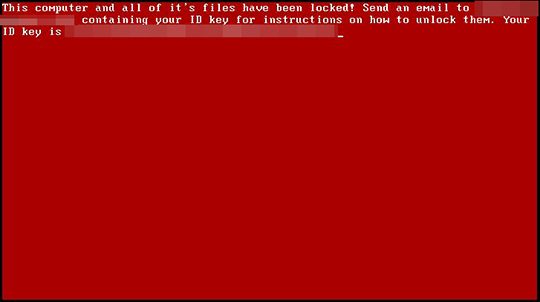

- It displays the following after restarting the system:

Ransomware Routine

This Ransomware encrypts files with the following extensions:

- .aif

- .aifc

- .aiff

- .asf

- .asx

- .au

- .bas

- .bat

- .bmp

- .cmd

- .com

- .config

- .cpl

- .dib

- .doc

- .docx

- .dot

- .dvr-ms

- .emf

- .exe

- .gif

- .hta

- .htm

- .html

- .ico

- .ini

- .ivf

- .jfif

- .jpe

- .jpeg

- .jpg

- .m1v

- .m3u

- .mht

- .mid

- .midi

- .mp2

- .mp2v

- .mp3

- .mpa

- .mpe

- .mpeg

- .mpg

- .mpv2

- .msilnk

- .pdb

- .pif

- .png

- .pot

- .pps

- .ppt

- .pptx

- .reg

- .rle

- .rmi

- .rtf

- .scr

- .search-ms

- .snd

- .tif

- .tiff

- .txt

- .vb

- .wav

- .wax

- .wm

- .wma

- .wmf

- .wmv

- .wmx

- .wvx

- .xbap

- .xls

- .xlsx

- .xlt

- .xlw

- .xml

- .xps

- .zip

It encrypts files found in the following folders:

- %Desktop%

- %User Profile%\Downloads

- %User Profile%\Music

- %User Profile%\Pictures

- %User Profile%\Videos

(Note: %Desktop% is the desktop folder, where it usually is C:\Documents and Settings\{user name}\Desktop in Windows 2000, Windows Server 2003, and Windows XP (32- and 64-bit); C:\Users\{user name}\Desktop in Windows Vista (32- and 64-bit), Windows 7 (32- and 64-bit), Windows 8 (32- and 64-bit), Windows 8.1 (32- and 64-bit), Windows Server 2008, and Windows Server 2012.. %User Profile% is the current user's profile folder, which is usually C:\Documents and Settings\{user name} on Windows 2000, XP, and Server 2003, or C:\Users\{user name} on Windows Vista and 7.)

It appends the following extension to the file name of the encrypted files:

- .locked

SOLUTION

Step 1

Before doing any scans, Windows XP, Windows Vista, and Windows 7 users must disable System Restore to allow full scanning of their computers.

Step 2

Note that not all files, folders, and registry keys and entries are installed on your computer during this malware's/spyware's/grayware's execution. This may be due to incomplete installation or other operating system conditions. If you do not find the same files/folders/registry information, please proceed to the next step.

Step 3

Restore your system's Master Boot Record (MBR)

To restore your system's Master Boot Record (MBR):

• On Windows 2000, XP, and Server 2003:

- Insert your Windows Installation CD into your CD drive then restart your computer.

- When prompted, press any key to boot from the CD.

- On the Main Menu, type r to enter the Recovery Console.

(Note for Windows 2000: After pressing r, type c to choose the Recovery Console on the repair options screen.) - Type the number that corresponds to the drive and folder that contains Windows (usually C:\WINDOWS) and press Enter.

- Type your Administrator password and press Enter.

- In the input box, type the following then press Enter:

fixmbr {affected drive} - Type exit and press Enter to restart the system normally.

• On Windows Vista, 7, and Server 2008:

- Insert your Windows Installation DVD into the DVD drive, then press the restart button on your computer.

- When prompted, press any key to boot from the DVD.

- Depending on your Windows Installation DVD, you might be required to choose the installation language. On the Install Windows window, choose your language, locale, and keyboard layout or input method. Click Repair your computer.

- Select Use recovery tools that can help fix problems starting Windows. Select your installation of Windows. Click Next.

- If the Startup Repair window appears, click Cancel, Yes, then Finish.

- In the System Recovery Options menu, click Command Prompt.

- In the Command Prompt window, type the following then press Enter:

BootRec.exe /fixmbr - Type exit and press Enter to close the Command Prompt window.

- Click Restart to restart your computer normally.

• On Windows 8, 8.1, and Server 2012:

- Insert your Windows Installation DVD in the DVD drive, then restart your computer.

- When prompted, press any key to boot from the DVD.

- Depending on your Windows Installation DVD, you might be required to select the keyboard layout. Then on the Windows Setup window, choose your language, locale, and input method. Click Next, then click Repair your computer.

- Click Troubleshoot>Advanced Options>Command Prompt.

- In the Command Prompt window, type the following then press Enter:

BootRec.exe /fixmbr - Type exit and press Enter to close the Command Prompt window.

- Click Continue to restart the system normally.

Step 4

Restore encrypted files from backup.

Did this description help? Tell us how we did.