HTML_FAKEAV.EHN

Rogue:JS/Winwebsec (Microsoft), JS/FakePAV (McAfee), Trojan.HTML.FakeAlert.ac (Sunbelt)

Windows 2000, Windows XP, Windows Server 2003

Threat Type: Trojan

Destructiveness: No

Encrypted: No

In the wild: Yes

OVERVIEW

This Trojan executes when a user accesses certain websites where it is hosted.

TECHNICAL DETAILS

Arrival Details

This Trojan executes when a user accesses certain websites where it is hosted.

Rogue Antivirus Routine

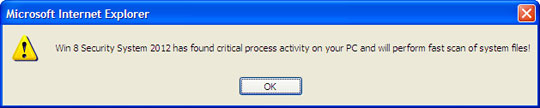

This Trojan displays the following fake alerts:

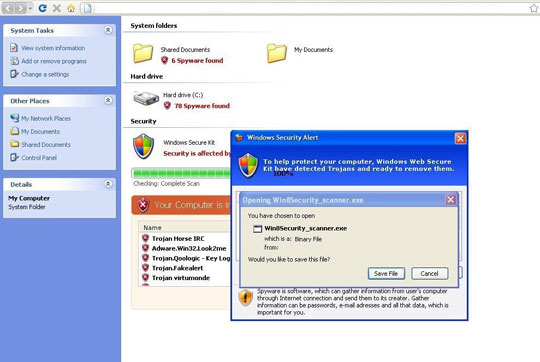

It displays the following window and pretends to scan the system:

NOTES:

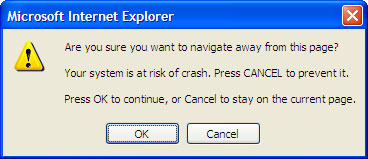

Upon closing the browser, this Trojan displays the following message box:

It attempts to access the URL http://{hosted site}/?c=RaEdMCsEyD9o2pcO17KNED++ne2mVXnHy4mjwXhRf8nAluVQznWWinHO1wFBiRpfsWVOwr9LK5bkhQ==. It accesses the URL to download a possibly malicious file.

SOLUTION

Step 1

For Windows XP and Windows Server 2003 users, before doing any scans, please make sure you disable System Restore to allow full scanning of your computer.

Step 2

Close all opened browser windows

Step 3

Scan your computer with your Trend Micro product to delete files detected as HTML_FAKEAV.EHN. If the detected files have already been cleaned, deleted, or quarantined by your Trend Micro product, no further step is required. You may opt to simply delete the quarantined files. Please check this Knowledge Base page for more information.

Did this description help? Tell us how we did.