Предотвращение атак программ-вымогателей

У вымогателей есть способы обойти средства кибербезопасности, но защитить свой бизнес можно. К тактикам снижения риска заражения относятся: резервное копирование, обучение пользователей, помещение подозрительных писем в карантин и фильтрация контента.

Следует ли платить вымогателям?

Среди исследователей кибербезопасности нет единого мнения: платить или не платить. ФБР выступает против то, чтобы платить вымогателям. Ведь некоторые атакованные компании после оплаты выкупа получают доступ к своим файлам, а другие платят, но ключа дешифрования не получают. В случае с программой-вымогателем Petya разработчики просто-напросто не создавали метода расшифровки данных.

В основном, эксперты предлагают не платить выкуп, а сокращать убытки. Тем не менее, потеря данных может очень сильно повредить вашей организации, а размеры выкупа, который требуют хакеры, растут. Разработчики Petya первоначально просили 300 долларов США в биткоинах. Более новые версии программ-вымогателей требуют выплаты сотен тысяч долларов в криптовалюте. Бизнес-модель программ-вымогателей функционирует только потому, что злоумышленники продолжают получать деньги. Если бы никто не платил выкупов, бизнес-модель программ-вымогателей рухнула бы.

Оплата выкупа не гарантирует, что вы получите закрытый ключ для восстановления ваших данных. Поэтому день за днем принимайте меры для защиты файлов. Тогда в случае атаки вы сможете вернуть пострадавшие от нее файлы, восстановив их из резервных копий.

Способы защиты:

- резервное копирование;

- обучение пользователей;

- помещение подозрительных электронных писем в карантин;

- фильтрация контента.

Обучите пользователей обнаруживать вымогательское ПО

Осведомленные пользователи существенно снижают риск заражения. Атака программы-вымогателя обычно начинается с вредоносного электронного письма. Сотрудников можно научить идентифицировать киберугрозы, включая программы-вымогатели, фишинг и социальную инженерию. Пользователь, которого научили распознавать вредоносные сообщения, вряд ли откроет зараженное вложение.

Злоумышленники иногда применяют методы социальной инженерии для своих атак, нацеливаясь на конкретных пользователей, которые имеют наиболее высокие привилегии в сети. Злоумышленники делают ставку на то, что в локальном хранилище таких пользователей содержится критичная информация, или они имеют доступ к важным для бизнеса системам и инфраструктуре. Воздействие на них увеличивает вероятность того, что организация заплатит выкуп.

Вовремя применяйте патчи и обновляйте ПО

Следите за тем, чтобы в прошивке, приложениях для защиты от вредоносных программ, ОС и стороннем ПО были установлены последние пакеты исправлений. Новые версии программ-вымогателей появляются регулярно, поэтому для того, чтобы защита от вредоносных программ распознавала новые угрозы, необходимо своевременное обновление вашего ПО.

Пример угрозы для ОС — программа-вымогатель WannaCry. В нее включен эксплойт для Windows под названием EternalBlue, к разработке которого причастно Агентство национальной безопасности (США). Эксплойт использует недостатки сетевого протокола для удаленного доступа к файлам и сетевым ресурсам SMB (Server Message Block). Компания Microsoft выпустила патч и закрыла уязвимость, позволяющую повторить сценарий WannaCry. Но если вы не установите его, ОС Windows останется уязвимой.

А совсем недавно мы наблюдали, как программы-вымогатели используют для атак уязвимость ZeroLogon.

Всегда имейте резервные копии

Самый лучший способ восстановиться после атак программ-вымогателей — использовать резервные копии. Их наличие позволяет игнорировать требование выкупа, поскольку для восстановления данных не требуется расшифровывать зашифрованные файлы. Злоумышленники прекрасно это понимают, поэтому они разрабатывают программы-вымогатели, которые сканируют сеть в поисках резервных копий файлов. Кроме восстановления данных из резервной копии, вы обязательно должны удалить программу-вымогатель из сети.

Эффективный способ предотвратить шифрование файлов резервных копий вредоносными программами — хранить хотя бы одну копию ваших бэкапов вне сети. Обычно для этого выбирают облачные хранилища. Таким образом вы защищаете копию своих файлов от программ-вымогателей и других угроз кибербезопасности.

Обнаружение программ-вымогателей

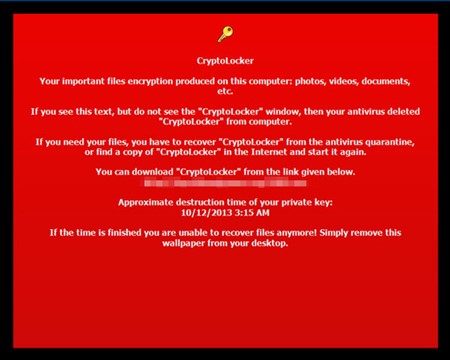

Атака вымогательского ПО обычно начинается с активации файла или скрипта, который скачивает исполняемый файл и запускает его. Не каждая атака программ-вымогателей происходит немедленно после скачивания. Некоторые бездействую до определенной даты. Например, программа-вымогатель Locker (подражатель известной CryptoLocker) никак себя не проявляла до 25 мая 2015 г., а в этот день активировалась и зашифровала файлы на множестве компьютеров.

Сетевые администраторы обнаруживают программы-вымогатели с помощью приложений, которые отслеживают подозрительный сетевой трафик. Как только вредоносное ПО начинает переименовывать большое количество файлов, эти приложения высылают оповещения. Программные продукты для защиты от вредоносного ПО способны идентифицировать тысячи типов программ-вымогателей. Для идентификации программ-вымогателей до того, как они запустятся, используются цифровые сигнатуры. Но атаки нулевого дня, нацеленные на уязвимости, о которых еще не знают разработчики ПО, не всегда удается перехватить.

Современные решения для защиты от вредоносного ПО используют искусственный интеллект (ИИ), машинное обучение и мониторинг поведения. Эти решения сопоставляют текущее состояние файлов с изменениями и запросами на доступ к файлам. Они оповещают администраторов о подозрительной активности, что позволяет предотвратить атаку и шифрование файлов или уничтожение данных.

Раннее обнаружение помогает предотвращению

Для эффективной защиты от программ-вымогателей требуется применять качественные приложения для мониторинга и программные продукты для защиты от вредоносного ПО, часто выполнять резервное копирование, а также обучать пользователей. Хотя ни одна система киберзащиты не устранит риски полностью, вы можете значительно понизить вероятность успеха злоумышленников.