Что такое программы-вымогатель Ryuk?

Ryuk — это программа-вымогатель, которая атаковала правительственный, научный и медицинский секторы, производственные предприятия и технологические организации. Считается, что Ryuk использует группировка хакеров WIZARD SPIDER. В 2019 году операторы Ryuk запросили самый большой выкуп в 12,5 млн долларов США, а в целом к концу 2020 года они получили более 150 млн долларов.

Атака программы-вымогателя Ryuk

Семейство программ-вымогателей Ryuk впервые было замечено в середине 2018 г. В декабре 2018 года газета New York Times сообщила, что издательство Tribune Publishing было атаковано Ryuk, в результате чего был сорван выпуск ряда газет в Сан-Диего и Флориде. New York Times и Wall Street Journal печатались в одной и той же типографии в Лос-Анджелесе. Они также пострадали от атаки: была проблема с субботними выпусками газет.

Ryuk (вариант старой программы-вымогателя Hermes) возглавляет список самых опасных программ-вымогателей. В докладе CrowdStrike о глобальных угрозах 2020 года указано, что на долю Ryuk приходятся три из 10 крупнейших требований о выкупе за год: 5,3 млн; 9,9 млн и 12,5 млн. долларов США. Ryuk успешно атакует организации в разных странах мира. Подход киберпреступников, выбирающих целью для атак крупные компании, называются Big Game Hunting («Охота на крупную дичь»).

Интересно, что шифровальщик Ryuk (Рюк, Ръюк) назван так по имени бога смерти из аниме «Тетрадь смерти», который подарил герою эту тетрадь. На первый взгляд, странно ассоциировать программу-вымогатель, которая приводит к потере денег или данных, с подарком бога. Однако с точки зрения хакеров программу-вымогатель можно рассматривать и как божий дар.

В использовании Ryuk подозревают русскую группировку WIZARD SPIDER. За некоторыми атаками на здравоохранение стоит злоумышленник из Восточной Европы UNC1878. Ryuk развертывается в системе не напрямую, а с помощью других вредоносных программ, дропперов.

Как только вымогатель Ryuk начинает работу, он останавливает 180 служб и 40 процессов, которые могли бы препятствовать его работе.

После этого начинается шифрование. Ryuk шифрует фотографии, видео, базы данных и документы с применение симметричного ключа шифрования AES-256. Этот ключ затем шифруется с помощью ассиметричного ключа RSA-4096.

Ryuk способен шифровать удаленно, в том числе используя административные общие ресурсы. Вдобавок, он может применять технологию Wake-On-Lan, чтобы дистационно включить компьютер и зашифровать файлы на нем. Из-за этих возможностей значительно увеличивается охват файлов, которые Ryuk может зашифровать и соответственно ущерб, который он наносит.

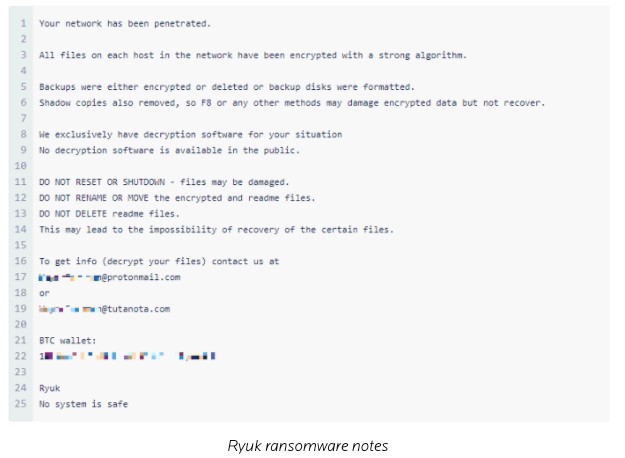

Хакеры оставляют в системе записки о выкупе: RyukReadMe.txt и UNIQUE_ID_DO_NOT_REMOVE.txt. Как примерно они могут выглядеть, показано на скриншоте.

Источник: Malwarebytes

Вектор атаки Ryuk

Для загрузки Ryuk в целевую систему может использоваться загрузка как услуга (DaaS). DaaS — это сервис, который один хакер предоставляет другому. Если разработчик программы-вымогателя не знает, как ее распространять, то он пользуется услугами других хакеров, которые умеют это делать

Часто пользователи, став жертвой фишинговых атак, неумышленно способствуют первоначальному заражению. Специалисты компании AdvIntel сообщают, что 91% атак начинается с фишинговых писем. Поэтому чрезвычайно важно обучить пользователей распознавать такие письма. Обучение радикально снижает процент заражений. См. Phishing Insights.

Из-за масштабов заражения Ryuk — одна из самых широко и печально известных программ типа RaaS (Ransomware as a Service). RaaS — это модель, при которой разработчики вымогательского ПО предлагают его для использования другим хакерам. Разработчик получает определенный процент от выплаченной суммы выкупа. RaaS — это преступная адаптация модели «ПО как услуга» (SaaS).

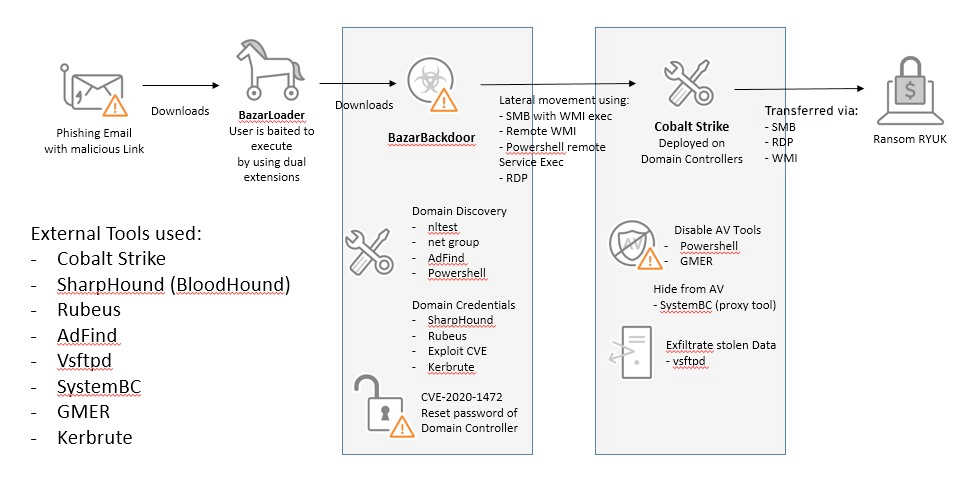

Как только пользователь нажмет на ссылку в фишинговом письме, загрузится вспомогательная вредоносная программа — дроппер. Ryuk может использовать в качестве дроппера Trickbot, Zloader, BazarLoader и др. Дроппер скачивает и инсталлирует Ryuk в систему.

Он также может установить еще одну вредоносную программу, например, Cobalt Strike Beacon, для связи инфраструктурой управления и контроля (C2) Ryuk загружается после установки вредоносной программы. Злоумышленники также используют ZeroLogon — уязвимость Windows-сервера.

На схеме ниже показан процесс заражения Ryuk (или «убийственная цепочка», Kill-Chain))

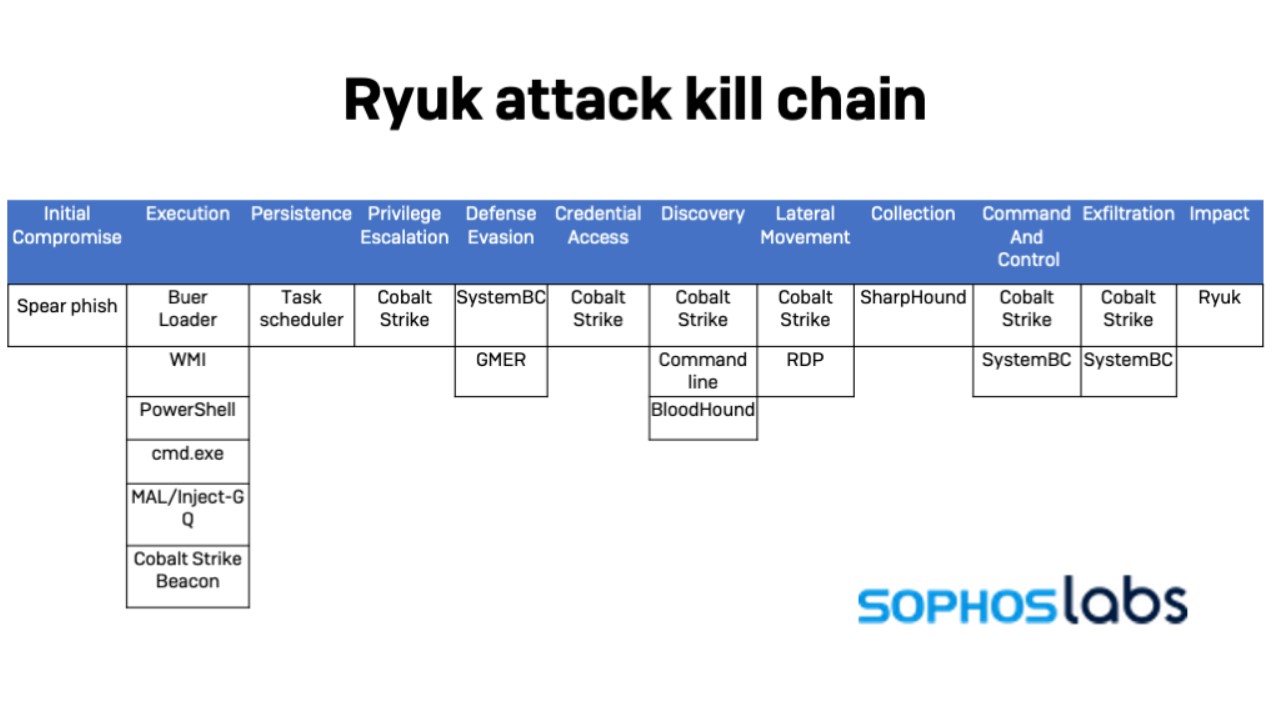

Sophos Group, британский производитель средств ИБ, идентифицировал этапы атаки ПО Ryuk, или убийственной цепочки. См. схему ниже.

Источник: Sophos

Trickbot

Trickbot появился в 2016 г. Некоторые полагают, что он применялся группировкой хакеров WIZARD SPIDER, которых также считают операторами Ryuk. Эта вредоносная программа использовалась как банковский троян для кражи учетных данных, персональной информации и биткойнов.

Trickbot разработали умелые хакеры Он также может вести поиск файлов в зараженной системе и распространяться по сети из одной машины в другую. В число возможностей Trickbot входят сбор учетных данных, криптомайниг и т. п., но самая важная функция — это развертывание программы-вымогателя Ryuk.

Индикаторы компрометации Ryuk

Эта программа-вымогатель может нанести колоссальный ущерб, поэтому лучше всего попытаться предотвратить заражение. Это не всегда возможно, поэтому специалисты по ИБ должны следить за атакой с самого начала и принимать срочные меры для предотвращения дальнейшего ущерба.

Так как Ryuk может заразить систему по множеству разных векторов атаки, обнаружить его трудно. Существует множество индикаторов компрометации (IoC), которые указывают сетевым администраторам и специалистам ИБ на появление вредоносных программ, которые предшествуют заражению Ryuk.

Например, часто точкой входа для Ryuk бывает дроппер BazarLoader. Дроппер — это вредоносная программа, которая загружает другую вредоносную программу. Индикаторы компрометации, которые указывают на BazarLoader:

- В реестре Windows появляется запланированная задача с именем «StartAd-Ad», а затем добавляются записи автозапуска.

- Исполняемые файлы с двойным расширением, например Report.DOC.exe.

Как уже упоминалось, другой точкой входа для Ryuk служит TrickBot. Один из его IoC — исполняемый файл, имя которого может быть любым, но всегда состоящим из 12 символов с учетом расширения. Когда TrickBot создаст файл, например, mnfjdieks.exe, он поместит его в одну из этих директорий:

- C:\Windows\

- C:\Windows\SysWOW64

- C:\Users\[Username]\AppData\Roaming

Полный список IoC TrickBot см. в предупреждении на веб-сайте Агентства по кибербезопасности и защите инфраструктуры США (CISA).

Часто первым IoC, который видит компания, является скриншот ниже. Этот скриншот свидетельствует, что Ryuk уже заразил ресурсы организации и зашифровал критичные данные. Восстановление происходит намного быстрее, если в компании подготовлена высокопрофессиональная группа реагирования на инциденты и разработаны сценарии реагирования, а также создаются резервные копии данных, недоступные по сети.

Источник: 2SPYWARE

Атаки программы-вымогателя Ryuk в 2020 г.

Операторы Ryuk охотились за большим выкупом, поэтому атаковали правительственные агентства, технологические компании и школьные системы. Крупная французская ИТ-компания Sopra Steria подверглась атаке ПО Ryuk в 2020 г. Копании понадобилось несколько недель, чтобы полностью восстановиться.

Ryuk представляет собой одну из самых опасных угроз для здравоохранения, которая только возросла в связи с Covid-19. 27 сентября 2020 г. атаке программы-вымогателя Ryuk подверглась медицинская компания Universal Health Services (UHS). Она включена в список 500 крупнейших компаний мира и имеет больницы в США и Великобритании.

На веб-сайте BleepingComputer сообщалось, что причиной заражения компании UHS, скорее всего, было фишинговое письмо. Письмо, видимо, содержало троян Emotet. Emotet установил Trickbot, который затем позволил хакерской группе WIZARD SPIDER вручную установить Ryuk через обратный шелл (reverse shell).

В октябре 2020 г. еще два медицинских центра были заражены Ryuk. Один — Медицинский центр Скай Лейкс (шт. Орегон), а второй — Lawrence Health System (Нью-Йорк). Атаки привели к отключению компьютерных систем, в результате чего электронные медицинские карты стали недоступны. Больницы были перегружены уходом за пациентами с COVID-19, а атака только усугубила ситуацию. Большая часть этих атак на больницы длилась неделями.

Лучшие практики для защиты от программ-вымогателей

Компании и частные лица могут предпринять действенные меры для защиты от вредоносного ПО и в частности от программ-вымогателей. Наиболее важные среди них следующие:

- Устанавливайте пакеты исправлений для ОС, приложений и прошивок.

- Используйте во всех случаях, когда это возможно, многофакторную аутентификацию, например, двухфакторную. Обратите внимание, что NIST не рекомендует использовать в качестве второго фактора SMS.

- Чаще проводите аудит учетных записей, доступа, журналов событий и т. д., для проверки конфигураций и активности.

- Регулярно создавайте резервные копии и храните их вне сети. Особенно это важно для критичных систем.

- Повышайте кибер-грамотность пользователей, в первую очередь относительно фишинга. Именно они первыми получают, читают и отвечают на электронные письма.

Исследования по теме

Статьи по теме