Ausnutzung von Schwachstellen

Pwn2Own: Eine Million Dollar für 76 Zero-Days

Beim Pwn2Own Automotive letzte Woche ging es darum, kritische Schwachstellen in vernetzten Fahrzeugen, EV-Ladegeräten und Automobilsystemen zu identifizieren und vorzuführen. Mehr als eine Mio. Dollar erhielten die erfolgreichen Teilnehmer für 76 Zero Days.

Für vernetzte Fahrzeuge ist die Datensicherheit wichtiger denn je geworden. Ob mit Benzin oder Strom betrieben – neue Fahrzeuge senden und empfangen riesige Datenmengen, was bei Herstellern und Kunden Bedenken hinsichtlich Datenschutzes und -sicherheit aufkommen lässt.

Letzte Woche fand in Tokio die Veranstaltung Pwn2Own Automotive statt. Gastgeber des Wettbewerbs war TrendAI ZDI gemeinsam mit VicOne, gesponsert von Tesla und mit Unterstützung durch die Partner Alpitronic und Open Charge Alliance. Bei dem Event geht es um die Entdeckung und Demonstration kritischer Schwachstellen in vernetzten Fahrzeugen, EV-Ladegeräten und Infotainment-Systemen.

Den Teilnehmern, Sicherheitsforscher aus aller Welt, gelang es 76 Schwachstellen offenzulegen, wobei sie für ihre Erfolge Preisgelder in Höhe von insgesamt 1.047.000 US-Dollar erhielten. Gewinner nach Punkten war das Team Fuzzware.io. Für ihre Leistungen kassierten die Forscher ein Preisgeld von 215.000 Dollar und wurden zum „Master of Pwn“ gekürt. Ihnen gelang unter anderem das Hacking von Sony XAV-9500ES in der Kategorie „In-Vehicle Infotainment“, der Angriff auf die Ladestation ChargePoint Home Flex (CPH50-K) von Alpitronic sowie auf Phoenix Contact CHARX SEC-3150 in der gleichen Kategorie.

Bereits am ersten Tag gelang es Synacktiv (@synacktiv) in der Kategorie „USB-basierte Angriffe” das Tesla-Infotainment-System zu knacken. Dafür nutzte das Team eine Informationsleckage und einen Out-of-Bounds-Write. Mit dieser Kombination ließ sich über einen Angriff ein Speicherfehler auslösen, häufig Grundlage für eine Schadcode-Ausführung. Das Team erzielte außerdem eine Pwn2Own-Premiere, indem es NFC nutzte, um den Autel MaxiCharger AC Elite Home 40A mit dem Add-on „Charging Connector Protocol/Signal Manipulation” anzugreifen.

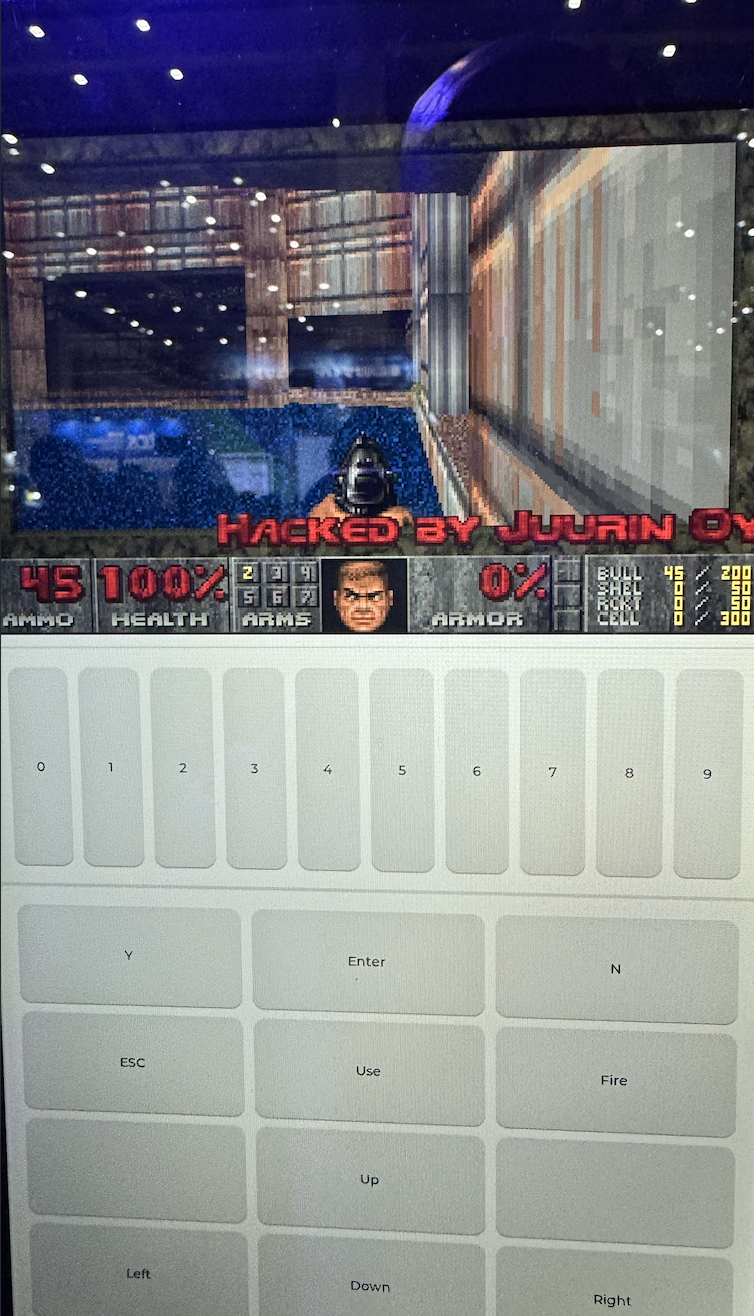

Einem der Teams Juurin Oy gelang es gar, eine Ladesäule des Herstellers Alpitronic zu kapern, um darauf das Ego-Shooter-Spiel Doom laufen zu lassen.

Der Hypercharger von Alpitronic war bereits vorher zweimal gehackt worden.

Die TrendAI Zero Day Initiative™ (ZDI) steht an der Spitze der Bedrohungsforschung, und vernetzte Fahrzeuge bilden da keine Ausnahme. TrendAI nutzt die Offenlegungen mit Hilfe des Pwn2Own-Wettbewerbs auch, um Kunden durchschnittlich 71 Tage vor dem Rest der Cybersicherheitsbranche vor Zero-Day-Exploits zu schützen.