Ransomware

Analyse einer mehrstufigen AsyncRAT-Kampagne

Angreifer nutzten die kostenlose Infrastruktur von Cloudflare und legitime Python-Umgebungen, um den Fernzugriffstrojaner AsyncRAT zu verbreiten, und setzten auf ausgefeilte Umgehungstechniken. Eine Analyse der Angriffskette und der Techniken.

Die wichtigsten Erkenntnisse

- Die Akteure hinter AsyncRAT nutzen die kostenlosen Dienste von Cloudflare und TryCloudflare-Tunneling-Domains, um ihre WebDAV-Server zu hosten. Sie verschleiern böswillige Aktivitäten unter einer vertrauenswürdigen Infrastruktur und erschweren die Erkennung durch herkömmliche Sicherheitslösungen, während sie gleichzeitig eine zuverlässige Bereitstellung der Payload gewährleisten.

- Der Angriff nutzt legitime Python-Downloads aus offiziellen Quellen und richtet eine vollständige Python-Umgebung auf den Systemen der Opfer ein, um ausgeklügelte Code-Injektionstechniken auszuführen, die auf explorer.exe-Prozesse abzielen.

- Die Malware sorgt für Persistenz durch mehrere Vektoren, WebDAV-Mounting und legitime „Living-off-the-Land“-Techniken mit Hilfe von Windows Script Host, PowerShell und integrierten Systemdienstprogrammen, um der Erkennung zu entgehen.

AsyncRAT hat sich mit den robusten Funktionen und der einfachen Bereitstellung zu einem beachtenswerten Remote Access Trojaner (RAT) entwickelt. Zu dem Funktionsumfang gehören Keylogging, Bildschirmaufzeichnung und die Ausführung von Befehlen per Fernzugriff. Seine modulare Architektur, die in der Regel in Python implementiert ist, bietet Flexibilität und einfache Anpassungsmöglichkeiten, was ihn zu einem bevorzugten Werkzeug für Cyberkriminelle macht.

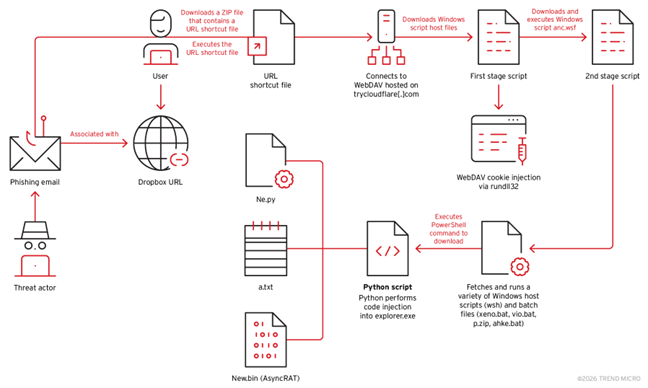

Bei unserer Untersuchung von AsyncRAT-Infektionen stellten wir fest, dass Python-Skripte eine zentrale Rolle in der Infektionskette spielen und verschiedene Phasen des Angriffs automatisieren. Das Konzept der ursprünglichen Payload, eine Windows Script Host (WSH)-Datei, beinhaltet das Herunterladen und die Ausführung zusätzlicher bösartiger Skripte, die auf einem WebDAV-Server gehostet wurden. Die Skripte wiederum ermöglichten das Herunterladen von Batch-Dateien und weiteren Payloads und sorgen so für eine nahtlose und dauerhafte Infektionsroutine.

Die Angreifer nutzten clever die kostenlosen Dienste von Cloudflare, um ihren WebDAV-Server zu hosten, und missbrauchten die Zuverlässigkeit und das weit verbreitete Vertrauen in die Plattform, um einer Entdeckung zu entgehen. Durch die Nutzung der Infrastruktur von Cloudflare maskierten die Angreifer die böswilligen Aktivitäten unter legitimen Domänen, was es für herkömmliche Sicherheitslösungen schwierig machte, die Bedrohung zu identifizieren und zu blockieren.

Ein ähnliches Verhalten hatten zuvor schon andere Forscher dokumentiert. Seitdem gab es jedoch Änderungen im Verhalten der Skripte sowie unterschiedliche Haupt-Payloads.

Angriffsablauf

In der Anfangsphase des Angriffs erhielten die Benutzer eine Phishing-E-Mail mit einem Dropbox-Link, der zu einer Internet-Shortcut-Datei (.url) führte. Beim Öffnen der Datei wurden die Nutzer zum Herunterladen mehrstufiger Skripte weitergeleitet, die auf TryCloudflare-Domänen gehostet sind. Die Skripte installierten dann eine Python-Umgebung, stellen über Startordner-Skripte eine Persistenz her und injizierten Code in explorer.exe. Die endgültige Payload (new.bin) identifizierten wir als AsyncRAT.

Der Originalbeitrag umfasst die ausführlichen Details der Untersuchung und Analyse durch Managed Detection and Response (MDR).

Fazit und Sicherheitsempfehlungen

Die hier analysierte AsyncRAT-Kampagne zeigt, wie raffiniert Bedrohungsakteure mittlerweile vorgehen, um legitime Dienste und Open-Source-Tools zu missbrauchen, um der Erkennung zu entgehen und einen dauerhaften Fernzugriff zu etablieren. Durch die Verwendung von Python-basierten Skripten und infolge des Missbrauchs der kostenlosen Infrastruktur von Cloudflare zum Hosten bösartiger Payloads gelang es den Angreifern, ihre Aktivitäten unter vertrauenswürdigen Domänen zu verbergen und so herkömmliche Sicherheitskontrollen zu umgehen.

Dieser Angriff unterstreicht den anhaltenden Trend, Cloud-Tunneling und legitime Hosting-Dienste zu missbrauchen, um Malware zu verbreiten und auszuführen. Er verdeutlicht auch die Notwendigkeit, einen mehrschichtigen Sicherheitsansatz zu verfolgen und wachsam gegenüber den sich weiterentwickelnden Taktiken, Techniken und Verfahren (TTPs) von Cyberkriminellen zu bleiben.

Hier sind einige Best Practices zur Abwehr solcher Angriffe:

- Informieren Sie die Benutzer regelmäßig über Phishing-Taktiken und die Risiken, die mit dem Öffnen nicht angeforderter Anhänge oder Links verbunden sind, insbesondere solcher mit doppelten Erweiterungen oder aus unbekannten Quellen.

- Implementieren Sie fortschrittliche E-Mail-Sicherheitslösungen, die bösartige Anhänge und URLs erkennen und blockieren können. Aktivieren Sie Webfilter, um den Zugriff auf bekannte bösartige Domänen und neu registrierte oder verdächtige Cloud-gehostete Ressourcen zu beschränken.

- Setzen Sie Endpoint Detection and Response (EDR)-Lösungen mit Verhaltensanalyse ein, um skriptbasierte Angriffe und Code-Injection-Techniken zu identifizieren und zu blockieren. Stellen Sie sicher, dass alle Endpunkte so konfiguriert sind, dass die Ausführung von Skripten und Batch-Dateien aus benutzerbeschreibbaren Verzeichnissen, wie z. B. den Ordnern „Downloads“ oder „Temp“, verhindert wird.

- Überwachen und beschränken Sie ausgehende Verbindungen zu Cloud-Diensten, die für den Geschäftsbetrieb nicht erforderlich sind, einschließlich Free-Tier-Tunneling- und File-Hosting-Plattformen. Implementieren Sie Netzwerksegmentierung, um die laterale Bewegung im Falle einer Kompromittierung zu begrenzen.

- Halten Sie Betriebssysteme und Anwendungen auf dem neuesten Stand, um die Angriffsfläche für Exploits zu verringern.

- Überprüfen und überwachen Sie die Nutzung von Cloud-Diensten von Drittanbietern innerhalb des Unternehmens. Erwägen Sie, die Nutzung nicht genehmigter Cloud-basierter Dateifreigabe- und Tunneling-Dienste einzuschränken oder zu blockieren.

- Überwachen Sie die Erstellung nicht autorisierter Dateien in Startverzeichnissen und die Verwendung von geplanten Aufgaben oder Registrierungsschlüsseln zur Persistenz.

Proaktive Sicherheit mit Trend Vision One™

Trend Vision One-Plattform ist eine KI-gestützte Cybersicherheitsplattform für Unternehmen, die das Management von Cyberrisiken und Sicherheitsvorgängen zentralisiert und einen robusten mehrschichtigen Schutz für lokale, hybride und Multi-Cloud-Umgebungen bietet.

Um den sich ständig weiterentwickelnden Bedrohungen immer einen Schritt voraus zu sein, können Trend-Kunden auf Trend Vision One™ Threat Insights-Produkte zugreifen, die die neuesten Erkenntnisse von Trend™ Research zu aufkommenden Bedrohungen und Bedrohungsakteuren liefern.