Moderne Ransomware-Angriffe haben sich in den letzten Jahren zu einem der gefährlichsten Cybersecurity-Vorfälle für Unternehmen entwickelt. Doch auch hier gibt es immer wieder Richtungsänderungen. Angesichts der Tatsache, dass es andere lukrativere Geschäftsmodelle für Cyberkriminelle gibt und die geopolitischen und wirtschaftlichen Bedingungen sich ändern, sollten die möglichen Auslöser genauer betrachtet werden, die zu einer allmählichen Veränderung der von uns beobachteten diesbezüglichen Geschäftsmodelle führen können.

„The Near and Far Future of Ransomware Business Models“ enthält alle Details der Untersuchung Wir haben insgesamt fünf Schlüsselpunkte für die Auswirkungen identifiziert, von denen drei hier dargestellt werden:

- Wenn sie dazu gezwungen werden, übernehmen die Erpresser andere kriminelle Geschäftsmodelle - online oder offline -, mit denen sich der anfängliche Zugriff monetarisieren lässt, wie z. B. verschiedene Formen des Aktienbetrugs, Business Email Compromise (BEC) und Diebstahl von Kryptowährungen.

- Die Akteure werden voraussichtlich Routinen mit höherer Automatisierung entwickeln und einsetzen, sie mit besserer operativer Sicherheit (OpSec) versehen und neue Cloud-Ziele und Internet-of-Things-Plattformen (IoT) hinzufügen. Linux-Ransomware wird ebenfalls weiter zunehmen.

- Wir gehen davon aus, dass die Kryptowährungskriminalität deutlich zulegen wird und dass Ransomware-Akteure früher oder später in die Kryptokriminalität involviert sein werden.

Die wichtigsten Untergrund-Services zur Unterstützung von Ransomware

Mit den Jahren wandelte sich die Erpressersoftware zu einer Mischung aus zuvor eingesetzten Bedrohungen, mit denen die Öffentlichkeit erpresst wurde. Das zeigt, dass die kriminellen Gruppen und ihre Geschäftsmodelle nie statisch waren und sich selbst als profitable Geschäftsunternehmen betrachten, die sich ständig an die sich verändernde Technologie und Umgebung anpassen müssen. Wohin entwickelt sich Ransomware?

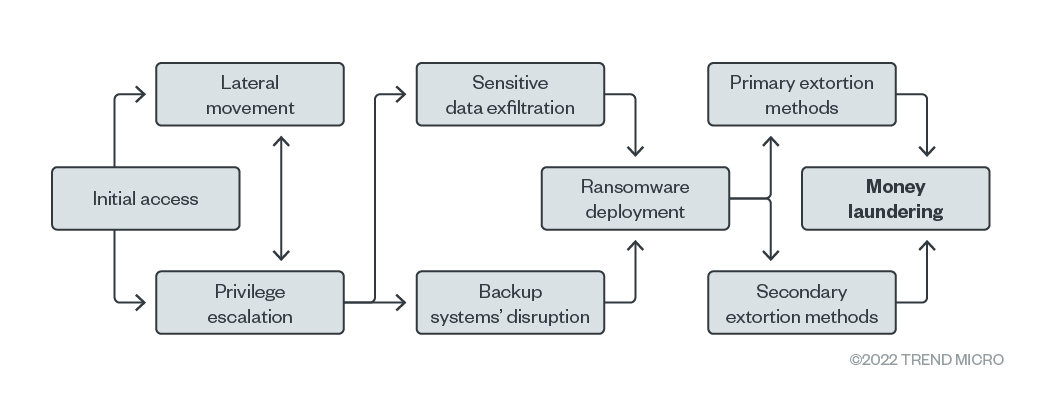

Die Bausteine der heutigen Modelle werden von den Ransomware-Gruppen variiert und angepasst, um dem Bedarf für die Umgebungen ihrer Ziele zu entsprechen. Jeder Block kann als separate Einheit betrachtet werden, die zum Funktionieren eines ganzen Ökosystems beiträgt:

- Erstzugang: Angreifer finden einen Einstiegsvektor ins Netzwerk des anvisierten Opfers. Der Start einer Mail-Kampagne mit Backdoor Payloads, das Versenden von speziell auf Unternehmen ausgerichteten Social-Engineering-Kampagnen, das Ausnutzen von Schwachstellen und der Kauf von Anmeldeinformationen aus dem Untergrund sind nur einige Beispiele für Möglichkeiten, sich Zugang zu Systemen zu verschaffen.

- Laterale Bewegung und Erhöhung von Privilegien: Angreifer navigieren mit standardmäßigen oder angepassten Hacking-Tools tiefer in und um das Netzwerk des Opfers.

- Exfiltrierung sensitiver Daten: Die Angreifer stehlen die auf den Rechnern gefundenen sensiblen Informationen. Daten können auch während der Navigation auf den Rechnern der Opfer oder nach der Exfiltration gesichtet werden, um entsprechend die Höhe des Lösegelds zu ermitteln oder festzustellen, ob das Opfer über eine Cyberversicherung verfügt.

- Störung von Backup-Systems: Die Angreifer stören und beschädigen Backup-Systeme und -Prozesse, um die Chancen des Opfers zu verringern, die Maschinen wiederherzustellen und die Daten aus eigener Kraft zu retten.

- Einsatz der Payload: Angreifer verschlüsseln Dateien und IT-Systeme und beschädigen Geschäftsabläufe.

- Erpressungsmethoden: Die Kriminellen verlangen Lösegeld im Austausch für die Entschlüsselungs-Keys zur Wiederherstellung von Dateien und Systemen. Wollen die Opfer nicht zahlen, so wenden sie weitere Erpressungsmethoden an.

- Geldwäsche: Sie waschen ihr Geld über Kryptowährungen, um die wahren Identitäten der Nutznießer des Lösegelds zu verschleiern. Dies geschieht häufig über Kryptowährungsbörsen oder Kombinationen anderer trickreicher Mittel.

Auslöser für Veränderungen

Ähnlich wie seriöse Unternehmen betrachten auch Ransomware-Gruppen ihre Angriffe als Geschäft, das weiterentwickelt werden muss. Interne und externe Veränderungen beeinflussen ihre Abläufe erheblich. Die folgenden Beispiele veranschaulichen dies.

Trigger 1: Regierungen führen Regularien für Kryptowährungen ein

Kryptowährungen sind eine der maßgeblichen Ursachen für das Wachstum und die Ausbreitung der modernen Erpressungssoftware. Ihre Zweckmäßigkeit für grenzüberschreitende Überweisungen und ihre Fähigkeit, die wahre Identität der Lösegeldempfänger zu verbergen, tragen als Anreize zum Anstieg der Cyberkriminalität bei und überschatten leider die positiveren Anwendungen von Kryptowährung. Die strengen Vorschriften für Kryptowährungen der Regierungen könnten den kriminellen Missbrauch möglicherweise eindämmen.

Ein Beispiel für eine solche strenge Regulierung sind die Gesetzesvorschläge des Europäischen Parlaments. Eine der bemerkenswertesten Anforderungen darin ist, dass bei allen Kryptowährungs-Transaktionen die Namen des Zahlers und des Zahlungsempfängers angegeben werden müssen. Die Offenlegung der Identität von Absendern und Empfängern wird erhebliche Auswirkungen auf illegale Nutzer haben, also auch auf Ransomware-Gruppen und -Akteure. Auch in anderen Regionen werden Vorschriften für die Verwendung von Kryptowährungen eingeführt, doch scheinen diese im Vergleich milder zu sein und sollen Investoren und Verbraucher langfristig schützen.

Trigger 2: Änderungen in der IT-Sicherheitslandschaft und der Trend hin zur Cloud

Cloud-Infrastrukturen entwickeln sich weiter und immer mehr Komponenten sind dem Internet ausgesetzt. Diese Faktoren gelten als potenzielle Türöffner, die Bedrohungsakteure nutzen können, um neue Wege in die Netzwerke und kritischen Systeme von Unternehmen zu finden.

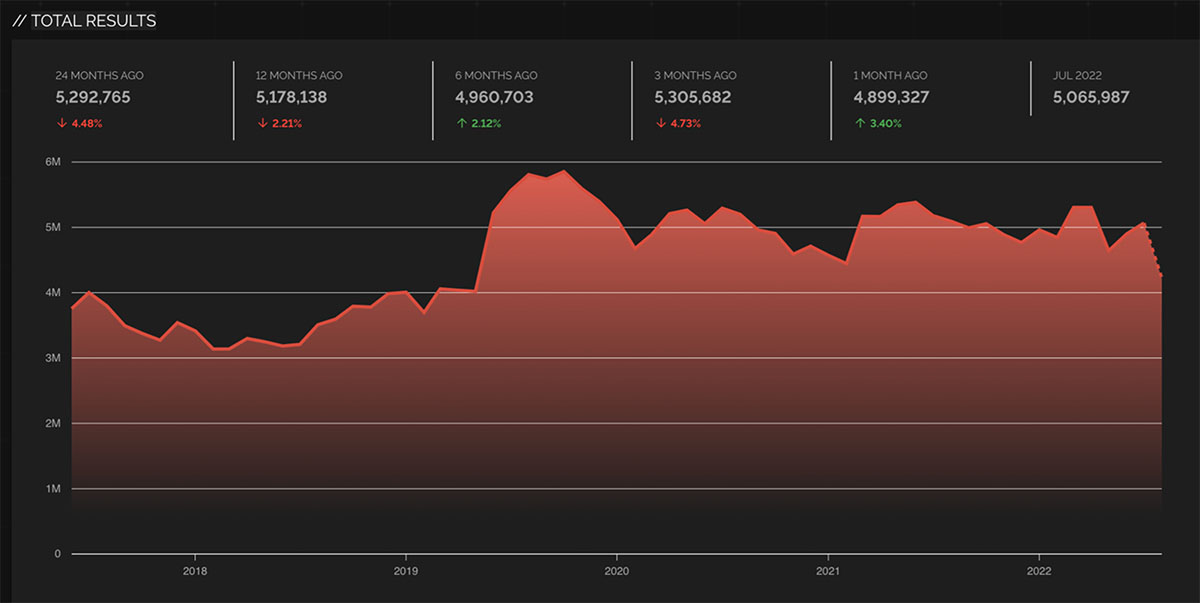

Auch hat die steigende Zahl von Geräten, die mit dem Netzwerk verbunden sind, und das öffentlich zugängliche Internet zu mehr Einfallstoren geführt, wie ein Shodan-Scan der Remote-Desktop-Protokolle (RDP) zeigt.

RDP-Port 3389 ist nach wie vor ein populärer Service, über den sich Ransomware-Akteure einen ersten Zugang zu On-Premise-Systemen verschaffen. Da jedoch immer mehr Unternehmen auf Cloud-Services für die Dateispeicherung und Active Directory-Systeme umsteigen, werden die kriminellen Gruppen nach weiteren Möglichkeiten suchen, um Schwachstellen zu entwickeln und/oder auszunutzen, die noch nicht in großem Umfang genutzt werden.

Entwicklungen

Die modernen Ransomware-Modelle, wie wir sie kennen, werden sich schrittweise weiterentwickeln, um sie an die Trigger anzupassen. Aus geschäftlicher Sicht geht es dabei um „natürlich verlaufende“ Prozesse, die den aktuellen Zustand ändern. Zwei schrittweise Entwicklungen einer kurzfristigen Anpassung an kommende Auslöser sollen dies zeigen.

Entwicklung 1: Änderung des anvisierten Endpunkts – Das IoT/Linux

Das Mirai Botnet, das 2016 in Erscheinung trat, war ein entscheidender Moment, weil es die Möglichkeit aufzeigte, die Reichweite der Malware auf Linux-Geräte und die Cloud auszuweiten. Es geht dabei zwar nicht um Ransomware, aber die Verfügbarkeit des Quellcodes des Botnets ermöglichte es Autoren mit entsprechenden Kenntnissen, den Code einfach herunterzuladen und neu zu kompilieren, um Linux-basierte Router zu infizieren und ihr eigenes Botnet zu erstellen. Damit sind zwei Punkte dieser speziellen Entwicklung wichtig:

- Sie haben den fertigen Code, um Linux-basierte Geräte anzugreifen und können ihn für ähnliche Geräte einfach neu codieren.

- Sie können diese Fähigkeiten nutzen, sobald es sichtbare Ziele mit Internet-verbundenen Sicherheitslücken gibt.

Damit können die Kriminellen neue Linux-basierte Ziele finden oder die derzeitige Bedrohung so anpassen, dass sie auf neue Plattformen wie Cloud-Infrastrukturen abzielt, was zu neuen Entwicklungen führen kann: sich auf reguläre Linux-Server konzentrieren, Backup-Server und weitere IoT-Linux-basierte Devices anvisieren.

Der Fokus auf Linux-basierte Geräte ist ein potenziell lukrativer Wechsel, denn diese sind leistungsstark genug, um hochfunktionale Fähigkeiten zu unterstützen, sind fast ständig mit dem Internet verbunden, beherbergen eine Fülle wertvoller persönlicher oder anderer Informationen, und sie sind oft anfällig ohne Support.

Entwicklung 2: Skalierung durch erhöhte Professionalität und Automatisierung

Als RaaS-Gruppen immer bekannter wurden, gaben einige Akteure den Medien Interviews. Ohne dass sie es wussten, war die RaaS-Infrastruktur der Interviewpartner bereits kompromittiert und wurde von Sicherheitsforschern überwacht, während diese mit Journalisten sprachen.

Während viele RaaS-Gruppen ihre Websites auf versteckten Tor-Servern betreiben, fanden Sicherheitsforscher und Strafverfolgungsbehörden die eindeutigen Web-IP-Adressen dieser Angriffe. Dies könnte bedeuten, dass alle unverschlüsselten Daten, die auf diesen Backend-Servern gespeichert sind, leichte Ziele für die Strafverfolgungsbehörden werden.

Im Gegensatz zu diesen berüchtigten Akteuren verfügen andere über eine bessere OpSec, arbeiten nicht mit den Medien zusammen, minimieren ihre Interaktionen mit den Opfern und haben keine dokumentierten Eindringversuche in ihr Netzwerk. Dieses höhere Maß an Professionalität kann die Langlebigkeit ihrer RaaS-Programme steigern.

Die Automatisierung von Ransomware-Angriffen senkt nicht nur die Risiken, sondern ermöglicht auch die Skalierbarkeit. Während maßgeschneiderte, manuelle Angriffe eine höhere Erfolgswahrscheinlichkeit haben, bedeutet mehr manuelle Arbeit auch mehr Risiken, da mehr Menschen für die Aufgaben benötigt werden. Abgesehen von den Risiken von menschlichen Fehlern bei den kriminellen Operationen gab es auch schon Fälle, in denen verärgerte Cyberkriminelle andere Cyberkriminelle geoutet oder Informationen über sie im Internet veröffentlichten.

Die Automatisierung ermöglicht es also, zu berechnen und abzuwägen, welche Kanäle ihnen mehr Einnahmen bringen: Mehr Automatisierung kann die Einnahmen pro Ransomware-Opfer verringern, aber die Gesamteinnahmen erhöhen, wenn es um gezielte Einsatzmengen geht. Außerdem lassen sich die Kosten senken und die Abläufe beschleunigen, da die für den Erstzugriff und die lateralen Bewegungen verantwortlichen Partner durch die Automatisierung aus dem Modell wegfallen werden, z. B. durch den Einsatz von Massenangriffen oder wurmähnlichen Fähigkeiten. Ein weiterer Schritt, der sich ersetzen lässt, sind Lösegeldvermittler, z. B. durch automatisierte Chatbots, wodurch die Kommunikation zwischen Tätern und Opfern reduziert wird.

Revolutionen

Die Anhäufung kleiner Entwicklungen kann zu größeren Veränderungen bei Ransomware-Gruppen führen. Sicherheitsforscher haben bereits einige dieser Revolutionen dokumentiert, wie z. B. den Wandel von gewinnorientierten Angriffen zur Teilnahme an den Zielen nationalstaatlicher Akteure, die Länder oder deren Führer begünstigen und die Malware als Deckmantel für ihre wahren Absichten nutzen. Andere RaaS-Gruppen werden möglicherweise durch die Weiterentwicklung der Cloud-Nutzung oder von Exploits und Schwachstellen angetrieben. Wieder regt das Versprechen höherer Gewinne zu weiteren Änderungen an kriminellen Geschäftsmodellen an. Zwei Revolutionen, die die Akteure auf lange Sicht wahrscheinlich übernehmen werden.

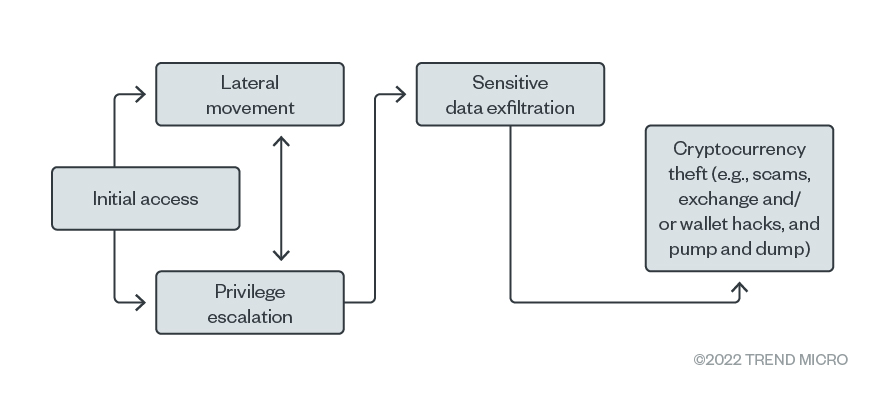

Revolution 1: Hack in Kryptowährungs-Märkte/Diebstahl von Kryptowährungen

Betrügerische Maschen mit Kryptowährungen und der Diebstahl von Kryptowährungen sind profitabler als Lösegeldzahlungen. In der derzeitigen Konstellation und Umgebung haben die Akteure keinen Anreiz, von Ransomware-Geschäftsmodellen auf andere Taktiken umzusteigen. Viele der Techniken, die von RaaS-Gruppen für den Erstzugang verwendet werden, können jedoch auch zum Einbruch in Kryptowährungsbörsen genutzt werden. Sobald sie in die Exchange eingedrungen sind, können sie mit dem Diebstahl von Kryptowährungen beginnen, anstatt Payloads einsetzen zu müssen.

Einige Gruppen, wie Lazarus, haben dieses Geschäftsmodell bereits erprobt. Die Gruppe, die dafür bekannt ist, traditionelle und neue Finanzdienstleistungsplattformen für monetäre Ziele zu kompromittieren, hat bereits einen beträchtlichen Gewinn aus diesen Vorfällen im Zusammenhang mit Kryptowährungs- und Bankdiebstahl erzielt.

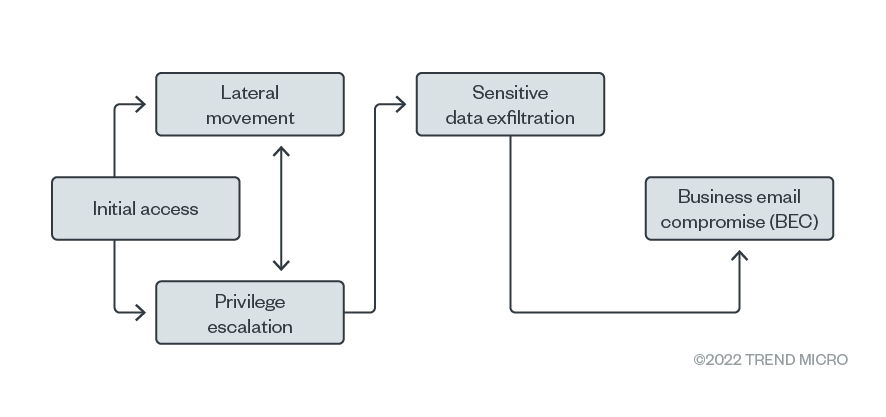

Revolution 2: Ersatz der Ransomware Payload durch Business Email Compromise (BEC)

Business Email Compromise (BEC) hat sich für Betrüger als äußerst lukrativ erwiesen. Die Verluste durch BEC schätzt man auf Milliardenbeträge zwischen 2016 und 2021. Im Vergleich zu Ransomware sind die Gewinnspannen bei BEC-Betrug höher.

Mit denselben Techniken für den Erstzugriff können Angreifer die gestohlenen Informationen missbrauchen, um eine BEC-Kompromittierung zu starten, anstatt eine Ransomware-Payload zu implementieren. Gestohlene Insider-Informationen, kombiniert mit Social Engineering-Techniken, stellen mächtigere Werkzeuge dar, als lediglich offen zugängliche Daten. Auch wenn die Lernkurve für den Social Engineering-Angriff auf eine Führungskraft zusätzliche Ressourcen des Angreifers erfordert, übersteigt der Gewinn locker die nötigen Kosten.

Fazit

Die sich entwickelnden Ransomware-Modelle, wie wir sie bisher kennen, sind eine Mischung aus profitablen Erpressungsstrategien, die sich im Laufe der Jahre für die Akteure bewährt haben. Geschäftlich und logisch ist es daher sinnvoll, dass sich Gruppen und ihre Geschäftsmodelle kurz- und langfristig weiter verändern werden.

Betrachtet man die Auslöser von kleinen Entwicklungen, so sind diese Änderungen aufgrund des Wettbewerbs zwischen den Gruppen selbst vorhersehbar. Langfristig ist davon auszugehen, dass sich die Angriffe je nach den Vor- und Nachteilen eines sich verändernden Umfelds, der jeweiligen Rentabilität und den allgemeinen Zielen dieser Akteure verändern werden.

Unabhängig vom Ausmaß der Veränderungen sollten Sicherheitsforscher und Experten diese als Übung im Hinterkopf behalten, um ihre Strategien rechtzeitig vorzubereiten. Einschlägige Entscheidungsträger wie CISOs, Security Operations Centers (SOCs) und IT-Teams können zusammenarbeiten, um ihre Abwehrmaßnahmen und Lösungen für diese Eindringlinge so weit links von der Kill Chain wie möglich anzupassen und zu installieren.