Cyberbedrohungen

Ein Leitfaden für die Sicherheit von IoT-Clouds

Nur dank Cloud Computing können Unternehmen das IoT reibungslos und in großem Umfang einsetzen. Es ist daher wichtig, bei der Konvergenz der beiden Technologien die jeweiligen Sicherheitsrisiken und ihre Auswirkungen nicht außer Acht zu lassen.

Originalbeitrag von Trend Micro

Das Internet of Things (IoT) zeichnet sich dadurch aus, dass es die Notwendigkeit menschlicher Interaktion für die Ausführung einer Vielzahl von Funktionen minimiert, und passt damit perfekt in eine Welt der Remote Setups und sozialen Distanz. Doch erst dank Cloud Computings können Unternehmen das IoT reibungslos und in großem Umfang einsetzen. Die Integration von IoT und Cloud Computing - die sich vor allem in der Fülle von Cloud-Diensten zeigt, die das IoT unterstützen und als IoT-Cloud bekannt sind - stellt eine neue Dimension für die Art und Weise dar, wie ganze Industriezweige betrieben werden. Es ist daher wichtig, bei der Konvergenz der beiden Technologien die jeweiligen Sicherheitsrisiken und die Auswirkungen dieser Risiken nicht außer Acht zu lassen.

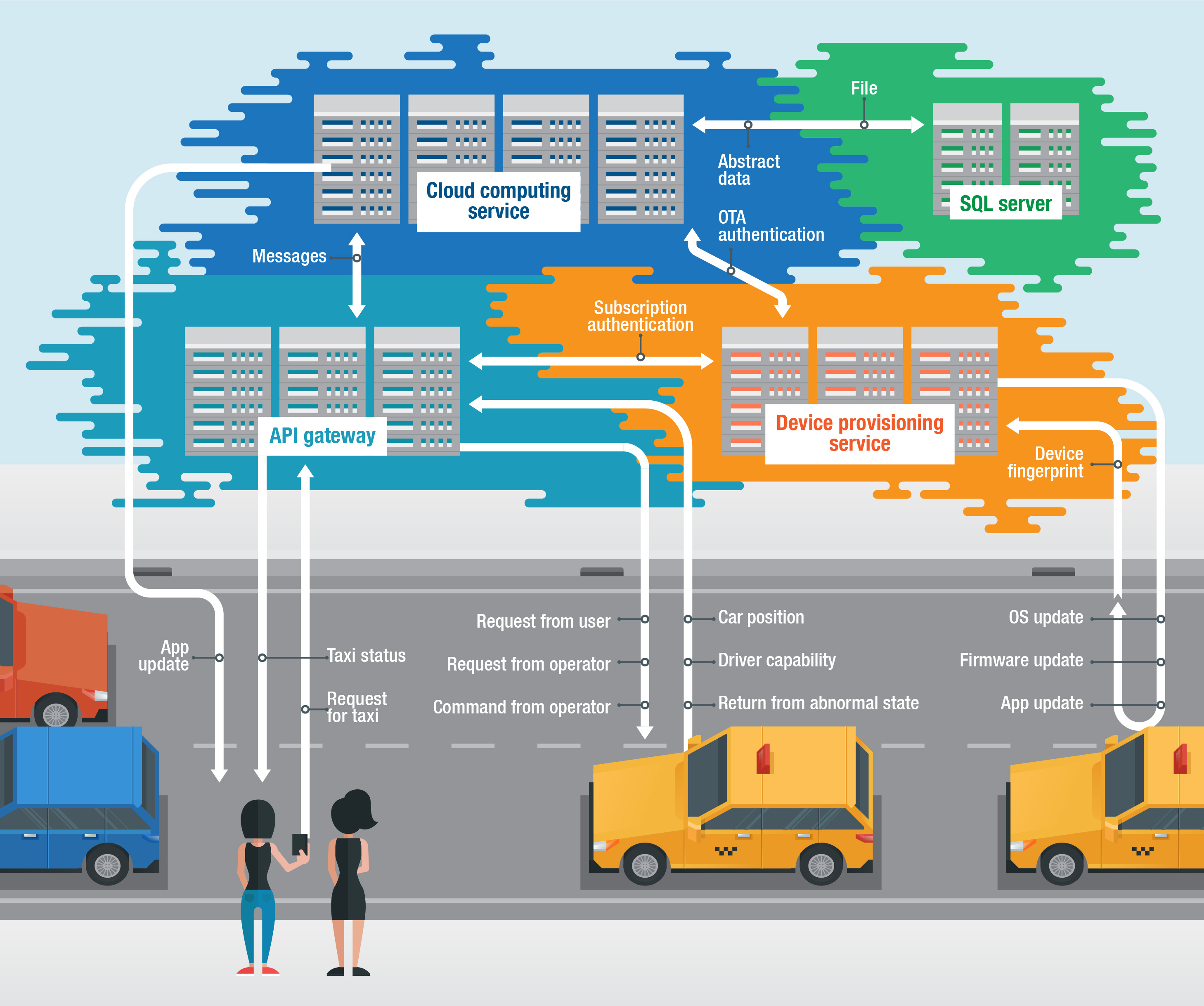

In Bezug auf die Sicherheit der IoT-Cloud-Konvergenz ist es grundlegend zu verstehen, wie das IoT und Cloud Computing zusammen arbeiten. Das IoT an sich nutzt eine vielfältige Auswahl an Geräten, die zu den Anforderungen verschiedener Branchen oder Umgebungen passen. Beim Cloud Computing hingegen werden Daten, Anwendungen oder Dienste über das Internet - also in der Cloud - gespeichert und abgerufen, anstatt auf physischen Servern oder Mainframes. Die Cloud unterstützt IoT-Umgebungen, indem sie deren immanente Einschränkungen, z. B. bezüglich ihrer Verarbeitungs- und Speicherkapazitäten, fast vollständig aufhebt. Das IoT hingegen verbindet die Cloud mit physischen Geräten.

Zu den Vorteilen der IoT-Cloud-Zusammenführung zählen folgende:

- Ferngesteuerter Betrieb und Interoperabilität: IoT-Geräte verfügen in der Regel nicht über Ressourcen für Interoperabilität. Die Integration mit der Cloud, die ohnehin interoperabel ist, ermöglicht es Support-Technikern und Geräteadministratoren, Remote-Aufgaben (wie das Sammeln von Daten über ihre Anlagen, die Durchführung von Wartungsarbeiten und das Einstellen von Konfigurationen) auf IoT-Geräten im Feld durchzuführen — eine entscheidende Anforderung in der heutigen Zeit.

- Unbeschränkter Datenspeicher: Das IoT verarbeitet Unmengen an unstrukturierten Daten, die von verschiedenen Sensoren stammen. Die Cloud ist bekannt für ihre nahezu unbegrenzte Speicherkapazität. Kombiniert man beides, eröffnet sich mehr Raum für die Aggregation und Analyse von Daten.

- Unbeschränkte Verarbeitungsmöglichkeiten: IoT-Geräte und -Apps haben begrenzte Verarbeitungsmöglichkeiten, die oft gerade ausreichen, um ihre spezifischen Funktionen auszuführen. Die Verarbeitung vieler Daten erfolgt auf einem separaten Knoten. Durch die Integration mit der Cloud erschließen sich deren unbegrenzte virtuelle Verarbeitungsmöglichkeiten, einschließlich der Nutzung von künstlicher Intelligenz (KI) und maschinellem Lernen (ML) für datengesteuerte Entscheidungen und Verbesserungen.

- Zusätzliche Sicherheitsmaßnahmen: Die Cloud bietet Funktionen, die einige der Sicherheitslücken im IoT beseitigen. Beispiele dafür sind Verbesserung von Authentifizierungsmechanismen und die Überprüfung der Geräteidentität.

Sicherheitsherausforderungen

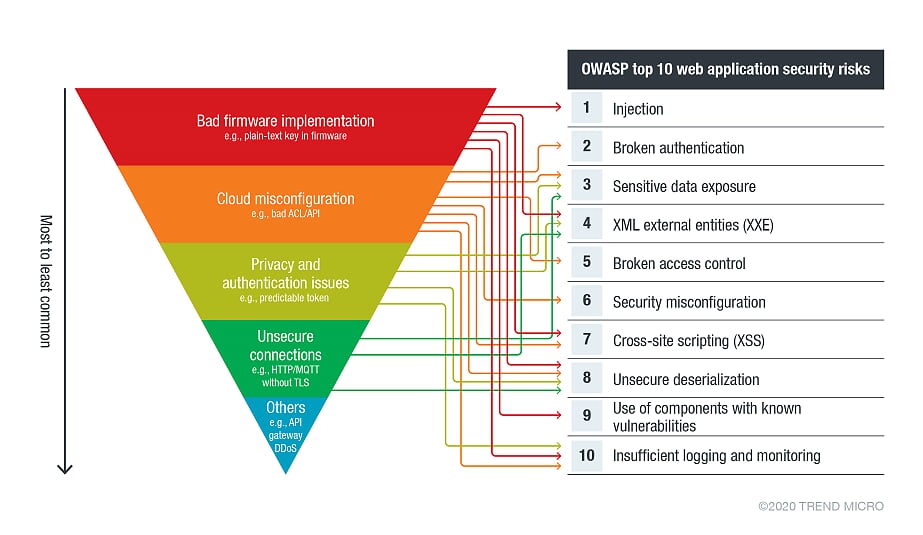

In gewisser Weise erhöht die IoT-Cloud-Konvergenz die Dringlichkeit der Sicherheitsrisiken, da IoT-bezogene Schwachstellen kompliziertere Probleme im Cloud-Ökosystem verursachen können und umgekehrt. Zu den Herausforderungen, die Unternehmen bei der Schaffung sicherer IoT-Cloud-Umgebungen meistern müssen, gehören folgende:

- Risiken entstehen durch die zentralisierte Eintrittsstelle in kritische Infrastrukturen. Die Integration des IoT mit der Cloud reduziert die Angriffsfläche erheblich, indem der gesamte ein- und ausgehende Datenverkehr durch das API-Gateway in der Cloud geleitet wird. Eine High-End-Firewall ist notwendig, um den Datenfluss durch dieses Gateway zu schützen. Doch das wirft ein altes Sicherheitsanliegen auf, nämlich die Frage, ob die Firewall eine ausreichende Verteidigung darstellt. Während ein einziger Zugang die Angriffsfläche minimiert, lenkt er die Aufmerksamkeit potenzieller Angreifer auf ein einziges Ziel. Findet ein böswilliger Akteur die richtige Gelegenheit, könnte dieser Zugang gewissermaßen sein eigener „Tunnel“ in die Infrastruktur werden.

- Unsichere Kommunikation und unsicherer Datenfluss zwischen dem Edge und der Cloud: Wenn die Endpunkte oder die Cloud über nur unzureichende Sicherheitsfunktionen wie Authentifizierung und Verschlüsselung verfügen, könnte dies für die Zugriffskontrollen und die Integrität der Daten, die zwischen diesen beiden Punkten ausgetauscht werden, gefährlich werden.

- Fragen der Vertraulichkeit und Autorisierung: Unternehmen müssen bedenken, inwieweit IoT-Geräte und Sensoren sensible Daten sammeln, die in einem Cloud-basierten Ökosystem an einen Ort übertragen werden, der interoperabel ist und im Falle der öffentlichen Cloud auch anderen Benutzern und Kunden dient. Firmen sollten den Lagerungsort ihrer Daten mit ihren jeweiligen Cloud-Service-Providern besprechen.

- Schwache Implementierung des IoT: Ein IoT-Ökosystem, in dem Sicherheitsmaßnahmen (wie das Ändern von Standardpasswörtern, die Anwendung von Netzwerksegmentierung und die physische Sicherung von Geräten) nicht adäquat implementiert sind, überträgt seine Schwächen wahrscheinlich auch auf die Integration mit der Cloud. Um auf die Cloud zuzugreifen, benötigen IoT-Komponenten beispielsweise einen Schlüssel, um das API-Gateway zu passieren. In IoT-Implementierungen sollten Endgeräte diesen Schlüssel nicht im Klartext und die Shared-Access-Signatur (SAS), die einen eingeschränkten Zugriff auf die Cloud erlaubt, nicht ohne Timeout speichern.

- Cloud-Fehlkonfigurationen und andere Schwachstellen: Eines der häufigsten Probleme beim Cloud Computing sind Fehlkonfigurationen. Sie bieten böswilligen Akteuren die Möglichkeit, Angriffe wie z. B. die Exfiltrierung von Daten durchzuführen. Diese und ähnliche Sicherheitslücken in der Cloud könnten schwerwiegende Folgen für das IoT-Ökosystem nach sich ziehen.

Viele dieser Fragen werden in einer Publikation der European Network and Information Security Agency (ENISA) erörtert.

Sichere IoT-Cloud-Zusammenführung

Die sichere Implementierung der IoT-Cloud vermindert bereits einige der damit einhergehenden Risiken. Unternehmen können auch zusätzliche Technologien einsetzen und Schritte unternehmen, um sicherzustellen, dass ihr gesamtes Ökosystem sicher ist, von der Cloud bis zu den IoT-Endpunkten:

- Überwachen und Sichern des Datenflusses bereits in einem frühen Prozessstadium. Der Datenfluss von IoT-Endpunkten zur Cloud muss von Anfang an gesichert sein. Unternehmen benötigen Überwachungs- und Filter-Tools am Edge, damit die Daten schon früh in der Verarbeitung überwacht werden. Dies bietet reichlich Gelegenheit, verdächtige Aktivitäten zu erkennen, Anomalien zu bestimmen und sicherzustellen, dass alle verbundenen Geräte identifiziert werden.

- Einsetzen von Cloud-basierten Lösungen, um die Sicherheit näher ans Edge zu bringen. Unternehmen müssen ihre Edge-Geräte sowohl vor physischen Bedrohungen als auch vor Cyberangriffen schützen. Angesichts der Beschränkungen des Edge-Computings können Cloud-basierte Lösungen zusätzliche Sicherheits- und Verarbeitungsfunktionen bieten. Fog Computing, eine Infrastruktur, die sich zwischen dem Edge und der Cloud befindet, ist eine Empfehlung, die einige Cloud-Ressourcen näher an das Edge bringt.

- Regelmäßige Schwachstellenüberprüfungen durchführen. Regelmäßige Schwachstellentests erlauben das Aufspüren von Fehlern. Unternehmen können entscheiden, ob sie Schwachstellentests für das gesamte Ökosystem oder nur für eine bestimmte Komponente durchführen, solange dies regelmäßig geschieht.

- Kontinuierliche Updates und Patches sicherstellen. Updates und Patches sind der Schlüssel, um die Ausnutzung von IoT-Schwachstellen zu verhindern. Unternehmen können die Vorteile der Cloud nutzen, um Software-Updates effizient und sicher zu verteilen.

- Sichere Passwörter sowohl für IoT-Geräte als auch für die damit verbundenen Cloud Services. Da Passwörter nach wie vor die Hauptmethode zur Authentifizierung sind, sollten Unternehmen strenge Passwortrichtlinien haben.

- Aufstellen eines klaren, effektiven und detaillieren Plans für die Zugangskontrolle. Dieser Plan muss die gesamte Umgebung mit einbeziehen, von der Cloud bis zu den Edge-Geräten. Alle Nutzer, Gruppen oder Rollen müssen für die detaillierten Authentifizierungs- und Autorisierungsrichtlinien im Ökosystem festgelegt werden. Dabei sollte das Prinzip der Mindestprivilegien angewendet werden.

- Best Practices für die Code- oder Anwendungssicherheit befolgen. Code oder Anwendungen spielen eine wesentliche Rolle in IoT-Cloud-Ökosystemen, da sie Unternehmen eine vereinfachte Kontrolle und Remote-Nutzbarkeit bieten. Organisationen sollten sich daher um diese Aspekte ihrer Ökosysteme kümmern, indem sie Best Practices wie die Durchführung statischer und dynamischer Anwendungsanalysen anwenden.

- Anwenden des Modells der geteilten Verantwortlichkeiten. Unternehmen sollten auf das Modell der geteilten Verantwortung vertrauen, das von ihren Cloud-Service-Anbietern verwendet wird. Dieses legt fest, welche operativen Bereiche Unternehmen selbst absichern müssen, etwa die Konfiguration von Cloud-Diensten. Unternehmen können auch Cloud-spezifische Sicherheitslösungen einsetzen, um ihre Cloud-nativen Systeme zu schützen.

Unternehmen können auch das V-Model als Referenz heranziehen. Es ist ein wohlbekannter Leitfaden für Softwareentwicklung, vor allem hinsichtlich der letzten beiden Punkte. Das Modell wurde zur Beschreibung der Softwareentwicklung in Publikationen zur Absicherung der industriellen Automatisierung (ISO/IEC 62443) und der Automobilindustrie (ISO 21434 und ISO 26262) verwendet, und das zeigt seine Anwendbarkeit auf das IoT.

Zusätzliche Einsichten von Shin Li