Proaktive Sicherheit garantiert

Eine Plattform für die neue Ära der Managed Security

Entwickeln und liefern Sie margenstarke proaktive Sicherheitsservices für Ihren gesamten Kundenstamm – und betreiben Sie dabei Ihr Managed Security Business effizient über eine optimierte All-in-one-Plattform.

Trend Vision One™ bietet Service Providern nahtlose, Channel-fähige Funktionen für die einzige KI-gestützte Cybersicherheitsplattform für Unternehmen, die das Management von Cyberrisiken, den Sicherheitsbetrieb und mehrschichtigen Schutz zusammenführt.

Vorausschauend handeln statt nur zu reagieren

Beseitigen Sie blinde Flecken. Nutzen Sie native Sensoren und Integrationen von Drittanbietern, um eine umfassende Übersicht und detaillierte Bestandsaufnahme Ihrer digitalen Ressourcen in verschiedenen IT-Umgebungen zu erstellen.

Konzentrieren Sie sich auf das Wichtige. Ermöglichen Sie proaktive, fundierte Maßnahmen mit intelligenter Risikopriorisierung, Analysen der Auswirkungen von Bedrohungen und klaren, kontextbezogenen Anweisungen, um Probleme schneller zu beheben.

Verhindern Sie Angriffe, bevor sie passieren. Reagieren Sie schnell auf neu auftretende Risiken – mit automatisierten Maßnahmen, durch generative KI gesteuerten Korrekturen und konfigurierbaren Playbooks zur Koordinierung aller Sicherheitskontrollen.

Betriebliche Effizienz konsolidieren und verbessern

Konsolidieren und vereinfachen Sie das Sicherheitsmanagement. Nutzen Sie einen Plattformansatz, um das Sicherheitsmanagement zu optimieren. Reduzieren Sie die Komplexität und senken Sie die Kosten, indem Sie Ihre Technologieplattformen konsolidieren.

Automatisieren und orchestrieren Sie Sicherheitsabläufe (SecOps). Vereinheitlichen Sie SIEM, SOAR und XDR über die Plattform Trend Vision One™, um SecOps zu entflechten, Silos aufzubrechen und den Wildwuchs an Tools zu reduzieren. Automatisierte Playbooks sorgen für noch mehr Effizienz.

Schließen Sie Kompetenzlücken in puncto Cybersicherheit. Erweitern Sie das Fachwissen Ihres Teams. Trend Companion™, KI-gestützter Cybersicherheitsberater, denkt analytisch. Er führt Ihr Team durch eine Untersuchung, schlägt die nächsten Schritte vor und erstellt mittels Playbooks Automatisierungen für die Zukunft.

Vom Risiko zum Umsatz

Übernehmen Sie mit neuer Expertise eine Führungsrolle als Berater. Wenn Sie im Lauf der Zeit eine deutliche Risikominderung nachweisen können, etablieren Sie Ihr Unternehmen als vertrauenswürdigen Berater. So bauen Sie stärkere und profitablere Kundenbeziehungen auf.

Setzen Sie auf differenzierte Dienstleistungen. Bieten Sie mehr als herkömmliche Sicherheitsservices und erschließen Sie neue, differenzierte Einnahmequellen in wachsenden risikobasierten Sicherheitsmärkten.

Erweitern Sie Ihr Geschäft effizienter. Dank einer modularen Plattform können Sie ergänzende Sicherheitslösungen einfach skalieren und im Cross-Selling anbieten.

Powered by Trend Vision™ One

Trend Vision One™ Cyber Risk Exposure Management (CREM)

Risiken kontrollieren

Gewinnen Sie Transparenz und verwertbare Erkenntnisse zu Risiken, um Bedrohungen proaktiv vorhersagen und Gegenmaßnahmen priorisieren zu können.

Vereinheitlichter Sicherheitsbetrieb

Mehr erkennen, schneller reagieren

Nutzen Sie SIEM, SOAR, XDR, EDR und andere Tools, um Bedrohungen gründlich zu bekämpfen.

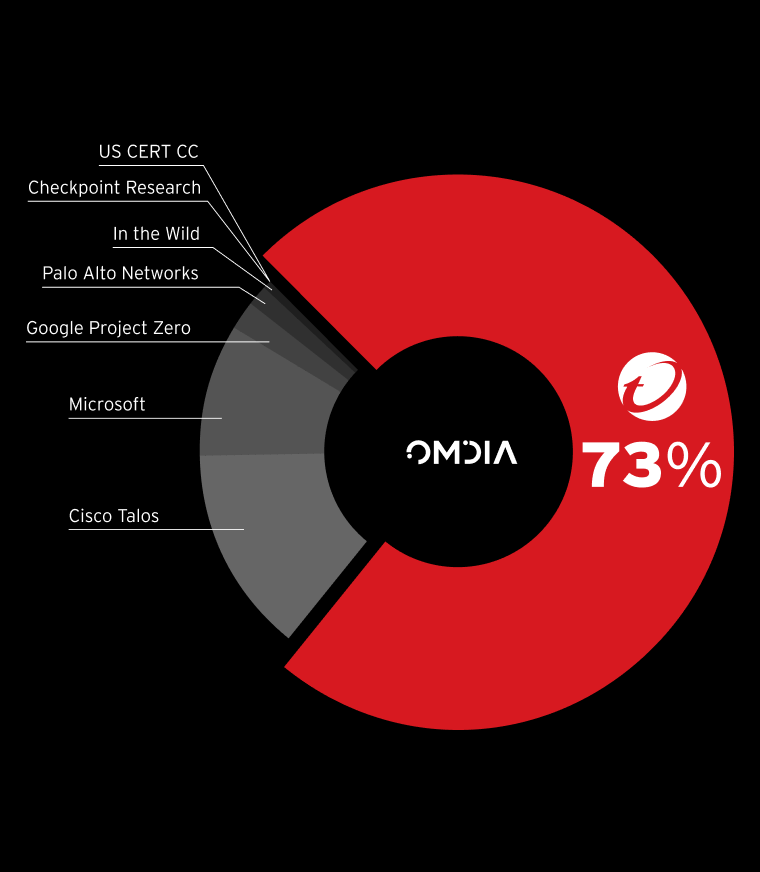

Trend Micro™ Threat Intelligence

Bedrohungen intelligent entschärfen

Bleiben Sie Angriffen einen Schritt voraus mit Threat Intelligence – einer weltweit angesehenen Quelle für fachkundig kuratierte Bedrohungsdaten, enthalten in Trend Vision One.

Umfassende Sicherheitsabdeckung

Alle schützen, nichts riskieren

Schützen Sie Endpunkte, Netzwerke, Clouds, E-Mails und mehr – alles über eine zentrale, optimierte Plattform.

Partnerorientierte Tools

Nahtloses Management

Skalieren Sie als Partner Ihre Dienstleistungen mühelos innerhalb von Trend Vision One – dank optimiertem Multi-Tenant-Management und Integrationen mit über 100 Anwendungen von Drittanbietern.

Für verschiedenste Service Provider entwickelt

Erwerben Sie die Tools und Fähigkeiten, die Sie brauchen, um Sicherheitsservices über eine Vielzahl von partnerschaftlichen Geschäftsmodellen bereitzustellen. Dazu gehören Managed Service Provider (MSP), Managed Security Service Provider (MSSP), digitale Forensik und Incident Response (DFIR) und viele mehr.

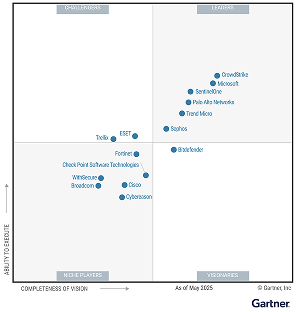

Bewährte Vision, Technologie und Umsetzung

Direkt loslegen