Un état de flux constant: Rapport annuel sur la cybersécurité Trend Micro 2020

2020 a été l'année qui a bloqué les organisations et testé leurs limites dans de nombreux aspects. Des incidents de grande importance, le passage au télétravail et d'autres changements majeurs par rapport aux situations habituelles ont suscité une nouvelle prise de conscience et une réévaluation dans les organisations. Les défis qu'elles ont rencontrés ont ouvert la voie à des solutions adaptatives et alternatives qui prennent en compte les points de vue aussi bien humain que technologique.

Du côté des cybercriminels, l'année a été une source de nombreuses possibilités d'activités malveillantes. Ils ont profité des événements majeurs pour réaliser des profits illicites. En utilisant des techniques anciennes et nouvelles, ils ont exploité des vulnérabilités, des erreurs de configuration et d'autres failles de sécurité alors que les particuliers et les entreprises se dépêchaient d'adopter des technologies pour s'adapter aux défis rencontrés.

Notre rapport annuel sur la cybersécurité se retourne sur une année sans précédent et étudie les problèmes de sécurité les plus notables et cruciaux qui ont émergé et persisté en 2020. Il fournit aux utilisateurs et aux organisations des informations sur la façon dont ils peuvent avancer dans un contexte de menaces en constante évolution.

Attaques ciblées

Ransomwares

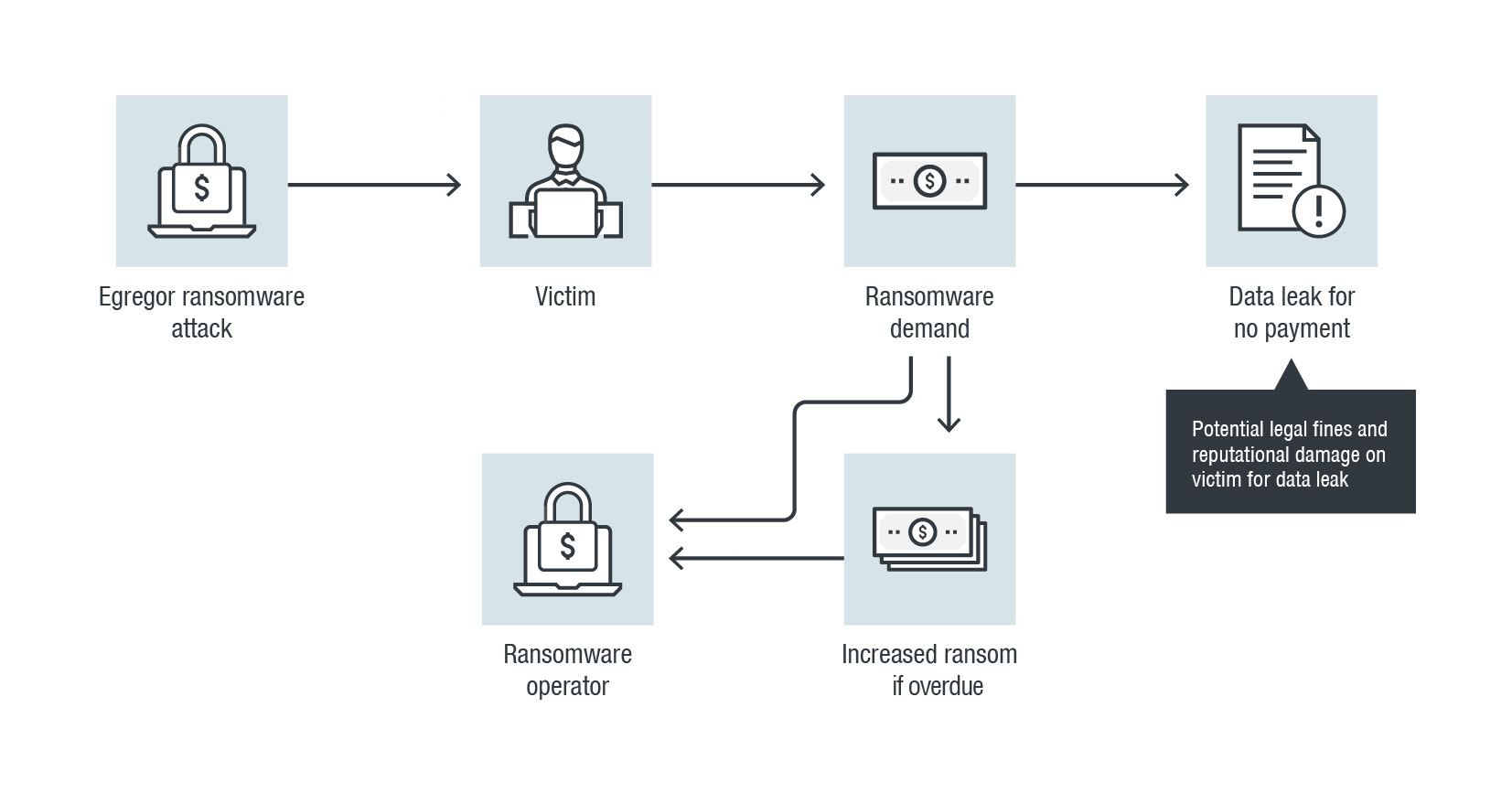

Les opérateurs de ransomwares ont maximisé leurs flux de profits avec un double coup dur. En plus d'exiger de l'argent pour restaurer l'accès de leurs victimes aux données chiffrées (et même d'augmenter la rançon si le paiement était en retard), ils ont menacé de diffuser des informations sensibles si les victimes ne payaient pas. Face au risque d'exposition publique, les organisations victimes ont été confrontées à la possibilité de subir une atteinte à leur réputation ainsi qu'une perte de données. Le caractère essentiel des fonctions des cibles fréquentes des attaques de ransomwares, notamment les agences et entreprises des secteurs du gouvernement, de la banque, de la fabrication et de la santé, n'a fait qu'accroître l'urgence de céder aux demandes des opérateurs de ransomwares.

Comparaison du nombre de nouvelles familles de ransomwares en 2019 et 2020

Les 10 secteurs les plus ciblés par des attaques de ransomwares en 2020

Le petit dernier Egregor, qui a fait ses premiers pas dans les derniers mois de l'année, a notamment utilisé la technique de la double extorsion en s'attaquant à des cibles de premier plan, notamment de grandes organisations du commerce de détail, des jeux et des ressources humaines.

Attaques de chaîne d'approvisionnement

Les organisations ont peut-être amélioré leur sécurité, mais les acteurs malveillants pouvaient toujours trouver des moyens d'accéder à leurs systèmes en compromettant leurs partenaires au sein de leurs chaînes d'approvisionnement. En tirant parti de la relation et de la confiance établies entre une organisation cible et ses partenaires, les attaquants de la chaîne d'approvisionnement pouvaient pénétrer dans les systèmes de l'organisation.

L'une des attaques de chaîne d'approvisionnement les plus médiatisées récemment a été découverte en décembre sous la forme de l'attaque impliquant Orion, un logiciel de système de gestion de réseau très répandu, développé par SolarWinds. Les acteurs malveillants responsables de l'attaque ont inséré une vulnérabilité dans certaines versions d'Orion qui pouvaient permettre aux attaquants de compromettre les serveurs exécutant le logiciel. Une fois la mise à jour pertinente envoyée aux clients, les attaquants ont pu déployer des portes dérobées qui leur ont donné un accès complet aux réseaux concernés et leur ont permis d'effectuer diverses activités malveillantes. Compte tenu de la nature de certaines des cibles, y compris les principales agences gouvernementales des États-Unis, l'attaque pourrait avoir de lourdes conséquences.

Menaces liées à la pandémie

Arnaques liées à la COVID-19

Alors que la COVID-19 continuait de décimer des vies à travers le monde, des acteurs malveillants ont profité de la maladie et de l'incertitude provoquée par la pandémie pour faire avancer leurs projets illicites. La grande majorité de nos détections de menaces sur le thème de la COVID-19 se sont présentées sous la forme de spams malveillants, y compris des emails de phishing d'informations personnelles et financières. La plupart provenaient des États-Unis, d'Allemagne et de France, qui figuraient également parmi les pays les plus durement touchés par la pandémie. Les escrocs derrière ces menaces leur ont donné un sentiment d'actualité et d'urgence en les personnalisant avec des références à des préoccupations pertinentes, telles que les programmes de relance suite à la COVID-19 et les déploiements de vaccins. Les escrocs d'usurpation d'identité par email ont également misé sur la pandémie : Les lignes d'objet de la plupart des échantillons d'usurpation d'identité par email que nous avons détectés mentionnaient la COVID-19.

TOTAL : 16,393,564

La répartition des détections de menaces liées à la COVID-19 en 2020 par type

TOTAL : 16,393,564

La répartition des détections de menaces liées à la COVID-19 en 2020 par pays

Les défis du travail à distance

Alors que les organisations ont mis en œuvre des accords de travail à distance en réponse à la pandémie, les réseaux privés virtuels (VPN) sont devenus des outils précieux pour protéger les connexions réseau contre les menaces externes. Mais comme tout logiciel, les solutions VPN pouvaient également héberger des vulnérabilités, qui, si elles étaient exploitées, permettaient aux attaquants de voler des informations propriétaires et de surveiller les systèmes de leurs cibles. Une vulnérabilité VPN, CVE-2019-11510, a représenté près de 800 000 détections rien qu'en 2020 et a été impliquée dans des attaques en 2020 où elle a été exploitée pour livrer des ransomwares. Les acteurs malveillants ont également trouvé d'autres moyens d'incorporer des VPN dans leurs attaques : en septembre, nous avons découvert une instance où un attaquant avait associé un programme d'installation VPN à la porte dérobée Bladabindi, qui pouvait être utilisée pour recueillir des informations sur les machines infectées.

L'essor du télétravail s'est également traduit par une augmentation de l'utilisation d'outils de communication tels que Zoom, Slack et Discord. Cela a conduit, à son tour, à une augmentation des attaques qui ont abusé de ces applications : des canulars « Zoombombing » et des programmes d'installation Zoom malveillants à une variante de ransomware qui a utilisé des webhooks Slack et une campagne de spams qui utilisait Discord pour diffuser des malwares.

Le nombre de détections de vulnérabilités VPN notables en 2020

Risques liés au cloud et à l'IoT

Menaces cloud

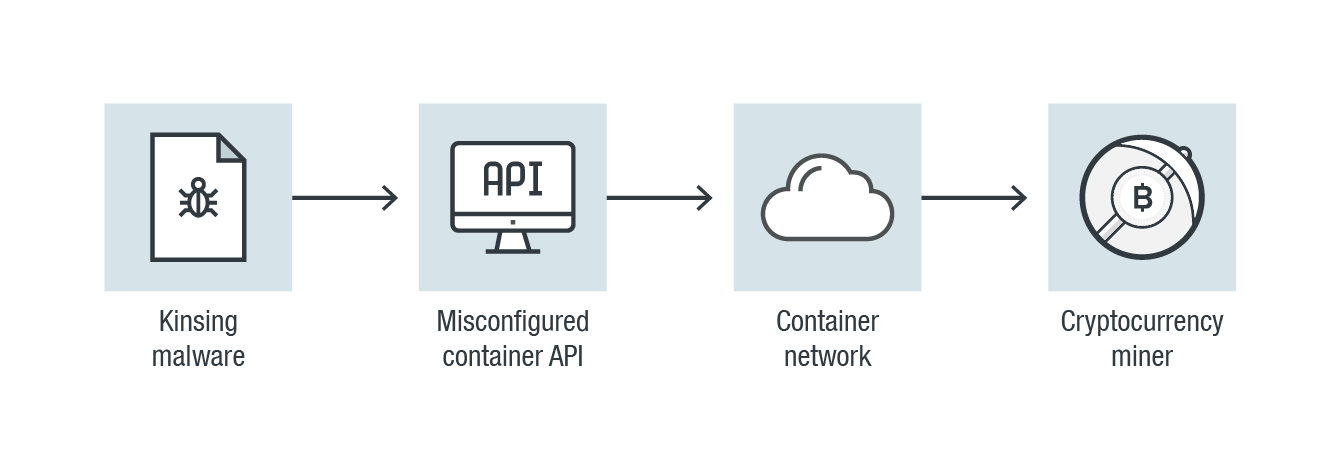

En 2020, le cloud est devenu une composante encore plus intégrante des opérations de nombreuses organisations. Mais la bonne configuration des actifs et des services cloud est restée difficile. En avril, par exemple, il a été signalé que des attaquants avaient déposé des programmes d’extraction de crypto-monnaie sur des ports API du démon Docker mal configurés via le malware Kinsing. En octobre, nous avons signalé une attaque contre des API Docker exposées qui impliquait l'utilisation du shellcode Metasploit Framework (MSF) en tant que charge. C'était la première fois que nous observions l'utilisation d'une telle technique.

En 2020, nous avons également publié nos résultats sur la manière dont les acteurs malveillants tirent parti de l'infrastructure cloud clandestine. Sur le marché clandestin, les cybercriminels interagissent régulièrement les uns avec les autres et font des transactions. De temps à autre, ils délèguent des tâches pour des tâches communes, ce qui rend les services clandestins plus pratiques. Certains participants clandestins vendent également l'accès à des données volées, annoncées comme des « nuages de journaux ».

Attaques IoT

Les cybercriminels ont également noté la dépendance croissante des organisations et des employés envers l'Internet des Objets (IoT). Cela devrait être une préoccupation majeure, car les réseaux et appareils résidentiels pourraient être utilisés de manière abusive par des attaquants pour accéder aux réseaux d'entreprise auxquels ils sont connectés. Les routeurs sont particulièrement vulnérables, d'autant plus que la sécurité au domicile d'un collaborateur n'est pas aussi stricte que dans les locaux d'une entreprise.

En 2020, nous avons constaté une augmentation du nombre total d'événements d'attaque entrante, qui représentait plus du triple du total de 2019, et du nombre total d'événements d'attaque sortante, qui a presque doublé par rapport à 2019.

Comparaison du nombre de détection d'attaques entrantes possibles en 2019 et 2020

Comparaison du nombre de détection d'attaques sortantes possibles en 2019 et 2020

Contexte actuel des menaces

57,262,610,930

25,825,951,753

31,436,659,177

Menaces par email bloquées

3,698,445,871

1,028,006,974

2,670,438,897

Fichiers malveillants bloqués

1,676,675,194

969,254,232

707,420,962

URL malveillantes bloquées

79,743,156,637

36,271,603,944

43,471,552,693

Demandes liées à la réputation d'emails

1,523,957,334,514

708,757,638,233

815,199,696,281

Demandes liées à la réputation de fichiers

2,338,754,688,044

1,006,547,423,405

1,332,207,264,639

Demandes liées à la réputation d'URL

Comparaison du nombre de menaces par email, fichier et URL bloquées et de requêtes de réputation par email, fichier et URL au premier et deuxième semestres 2020

Comparaison du nombre d'applications Android malveillantes bloquées en 2019 et 2020

Comparaison du nombre de tentatives d'usurpations d'identité par email détectées en 2019 et 2020

Téléchargez notre rapport complet pour en savoir plus sur les problèmes cybersécurité les plus importants de 2020 et les stratégies les plus efficaces contre les menaces actuelles et émergentes.

Téléchargez Un état de flux constant : Rapport annuel sur la cybersécurité Trend Micro 2020

Téléchargez Un état de flux constant : Rapport annuel sur la cybersécurité Trend Micro 2020

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Recent Posts

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

- The Devil Reviews Xanthorox: A Criminal-Focused Analysis of the Latest Malicious LLM Offering

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One