Cyberbedrohungen

Homeoffice vor Ransomware schützen

Ransomware sucht Unternehmen schon seit Jahren heim, wobei raffinierte Varianten in der Lage sind, ganze Büros oder gar Smart Factories lahmzulegen. Begünstigt werden die Angriffe auch durch die plötzliche Veränderung hin zum Home Office.

von Trend Micro

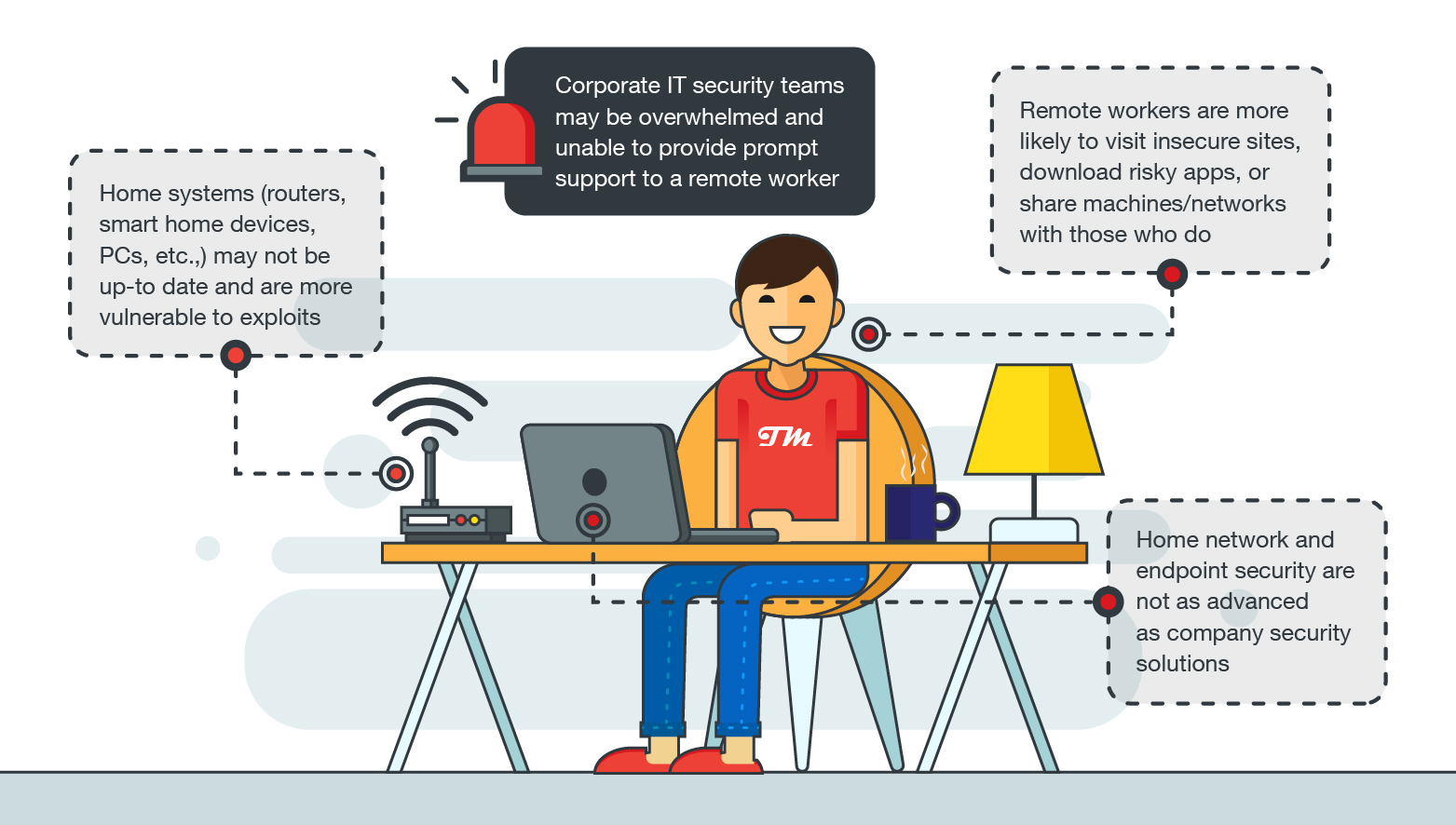

Ransomware sucht Unternehmen schon seit Jahren heim, wobei raffinierte Varianten in der Lage sind, ganze Büros oder gar Smart Factories lahmzulegen. Begünstigt werden die Angriffe auch durch die plötzliche Veränderung der Arbeitsstrukturen hin zum Home Office. Dies hat viele Mitarbeiter dazu gezwungen, behelfsmäßige Büros einzurichten, die ungesicherte Heimnetzwerke und gemeinsame Räume nutzen. Ein kompromittierter Heimanwender kann als Einstiegspunkt in ein Unternehmensnetzwerk genutzt werden. Ransomware-Angriffe sind auch deshalb so gefährlich, weil sich die abgelegte Malware auf andere Computer im selben Netzwerk ausbreiten kann, von einem Gerät zum nächsten springt und diese dann funktionsunfähig macht. Dann verlangt der Cyberkriminelle in der Regel einen saftigen Preis, um alle Dateien zu entschlüsseln und dem Benutzer oder Unternehmen die Wiederaufnahme des normalen Betriebs zu ermöglichen. Was kann ein Remote-Anwender tun, um sich und sein Unternehmen vor dieser Bedrohung zu schützen?

Ransomware-Angreifer sind auf der Suche nach großen Zielen. Sie wollen Zugriff auf das Unternehmensnetzwerk, mit dem ein Anwender vielleicht von zu Hause aus über ein VPN verbunden ist, oder auf die in der Cloud gehosteten Systeme, die er für die Arbeit oder den Austausch von Dateien nutzt.

Ziel ist es, sich im Unternehmensnetzwerk auszubreiten, um zunächst Daten zu stehlen und dann zu verschlüsseln.

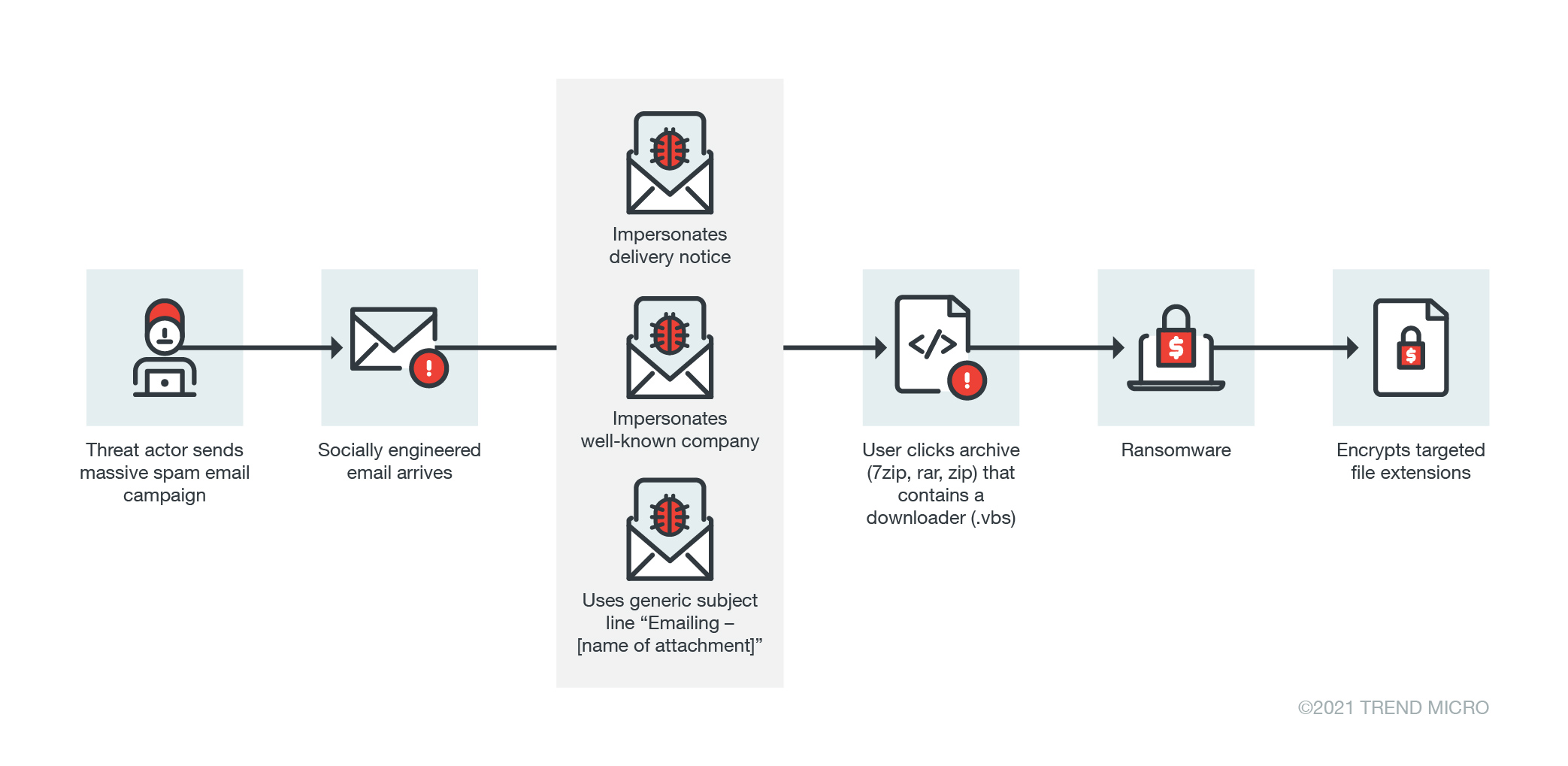

E-Mail-Phishing ist die häufigste Methode der Verteilung von Ransomware. Die Akteure sind Experten darin, ahnungslose Benutzer dazu zu bringen, auf Links von Websites zu klicken, die Malware hosten, oder gefährliche Dateien herunterzuladen, um den Infektionsprozess zu starten. Einige Möglichkeiten, wie Ransomware auf anfällige Heimcomputer gelangt:

- Die Angreifer zielen auf E-Mail-Konten am Arbeitsplatz, Remote-Desktop-Tools (z. B. Microsoft Remote Desktop oder RDP) und Cloud-basierte Speicher/Netzwerke usw., um die Ransomware-Payload zu übertragen. Dies kann durch Phishing-Mails geschehen oder das Scannen nach bestimmten Tools und dem nachfolgenden Versuch, das Passwort zu erraten (bekannt als Brute-Forcing). Eine neue Mac-Ransomware namens EvilQuest verfügt über einen Keylogger, der Passwörter bei der Eingabe aufzeichnet, so dass die Betreiber Daten stehlen und diese zur Verbreitung ihrer Malware verwenden können, wenn der Nutzer sich bei einem Unternehmensportal anmeldet.

- Nehmen mit Malware die VPN- oder Remote-Desktop-Software des Anwenders ins Visier. Auch hier ist Phishing eine beliebte Methode, oder sie verstecken sie in beliebter Software auf Torrent-Seiten oder in Apps, die in App-Stores hochgeladen werden.

- Greifen Smart Home-Geräte und Router über Schwachstellen, Standard- oder leicht zu erratende Passwörter an, um die Heimnetzwerke von Mitarbeitern als Sprungbrett in Unternehmensnetzwerke zu nutzen.

Ransomware verhindern

Remote Mitarbeiter können ziemlich klare Schritte unternehmen, um das Risiko durch Ransomware möglichst gering zu halten:

- Vermeiden Sie, persönliche Informationen herauszugeben. Einige böswillige Akteure übernehmen öffentlich zugängliche Informationen, um damit Zugang zu wertvolleren privaten Informationen zu erhalten oder um Malware auf das Gerät ihres Opfers zu übertragen und zu installieren. Die Informationen werden in der Regel von Social-Media-Seiten und aus öffentlichen Profilen entnommen. Seien Sie vorsichtig, welche Art von Informationen Sie online freigeben. Stellen Sie sicher, dass Sie private Informationen nur dann zur Verfügung stellen, wenn es absolut notwendig ist.

- Strengerer Umgang mit Passwörtern. Remote Mitarbeiter sollten für ihre E-Mail- und anderen Konten Best Practices beim Umgang mit Kennwörter verwenden: acht oder mehr Zeichen und Symbole einsetzen, Wiederholungen, Sequenzen oder Muster vermeiden und Kennwörter nicht wiederverwenden. Da einige Online-Firmentools und -Portale auch Standardwerte haben, die Angreifer aushebeln können, ist es am besten, Passwörter regelmäßig zu ändern und eine Mehrfaktor-Authentifizierung zu implementieren. Die Verwendung eines Passwort-Managers ist eine gute Möglichkeit, um mehrere Passwörter und Anmelde-IDs an einem sicheren Ort zu speichern.

- Windows-Nutzer sollten „Show File Extensions“ aktivieren. „Show File Extensions“ ist eine native Windows-Funktion, die Benutzern anzeigt, welche Dateitypen geöffnet werden. Manchmal verwenden bösartige Akteure Dateinamen, die wie zwei Extensions aussehen, z. B. „photo.avi.exe“. Benutzer sollten damit überprüfen, was sie öffnen, und verdächtig aussehende Dateien vermeiden.

- Öffnen Sie nur vertrauenswürdige Mail-Anhänge. Ransomware verbreitet sich in der Regel über Spam-Mails mit bösartigen Anhängen, und viele Angreifer kennen bereits die effektivsten Betreffzeilen, um die Aufmerksamkeit der Benutzer zu erregen. Außerdem versenden sie bösartige Payloads meist in gängigen Dateitypen: jpegs, Word-Dokumente, Excel-Tabellen und andere Anhänge, die in den meisten Büros regelmäßig verwendet werden. Benutzer sollten bei E-Mail-Anhängen von unbekannten Absendern vorsichtig sein, insbesondere wenn sie von außerhalb ihrer Organisation stammen. Einige Ransomware-Akteure verwenden auch ungewöhnliche Dateien in ihren Spam-Mails und verlassen sich darauf, dass die Benutzer einfach klicken, ohne hinzusehen. Seien Sie vorsichtig und vermeiden Sie das Öffnen verdächtiger Dateierweiterungen (wie .EXE, .VBS oder .SCR). Einige Benutzer können sogar ihre Webmail-Server so konfigurieren, dass diese Anhänge blockiert werden.

- Deaktivieren Sie Internetverbindungen, wenn der Computer ein verdächtiges Verhalten aufweist. Ransomware muss sich normalerweise mit einem Command-and-Control-Server (C&C) verbinden, um die Verschlüsselungsroutine abzuschließen. Ohne Zugriff auf das Internet bleibt die Ransomware auf einem infizierten Gerät untätig. Wenn es einem Benutzer gelingt, die Ransomware in den frühen Phasen des Angriffs zu erwischen, kann er den Internetzugang deaktivieren und den Schaden begrenzen.

- Nutzen Sie alle Tools und Sicherheitsfunktionen, die Ihnen zur Verfügung stehen. Viele Geräte und Software verfügen bereits über integrierte und ständig aktualisierte Sicherheitsfunktionen. Aktualisieren Sie die Firmware Ihres Heimrouters sowie die Betriebssysteme und Software auf PCs, mobilen Geräten und Browsern auf die neuesten Versionen. Dazu gehören auch alle virtuellen Tools und VPNs Ihres Unternehmens. Auf allen Geräten sollten außerdem aktuelle Netzwerk- und Endpunkt-Sicherheitslösungen eines seriösen Anbieters laufen. (Diese sollte Funktionen gegen das Eindringen, Webbedrohungen, Spam-, Phishing und natürlich Ransomware umfassen). Trend Micro Maximum Security bietet ausreichenden Schutz für Endgeräte: PCs, Mobilgeräte und Macs. Die Lösung kann Bedrohungen wie Ransomware blockieren und hilft, bösartige Phishing-E-Mails zu vermeiden.

Fazit

Die Risiken von Ransomware sind sowohl für Remote-Mitarbeiter als auch für Unternehmen schwerwiegend. Der beste Weg, die Bedrohung zu bewältigen und abzuschwächen, besteht jedoch darin, verdächtiges Verhalten im Internet zu erkennen und die oben beschriebenen Best Practices zu befolgen. Da immer mehr Unternehmen und Mitarbeiter auf Remote-Arbeitsplätze umsteigen, sollte die Absicherung ihrer Arbeitsumgebung zur neuen Normalität werden.

Wiederherstellungskosten nach einem erfolgreichen Ransomware-Angriff sind hoch. Abgesehen vom Verlust wertvoller Daten beeinträchtigt der Stillstand von Arbeitsabläufen aufgrund unzugänglich funktionierender Geräte den Umsatz eines Unternehmens erheblich. Ganz zu schweigen davon, dass Geräte möglicherweise neu installiert oder ersetzt werden müssen, wenn sie durch den Angriff beschädigt wurden. Eines der berüchtigtsten Beispiele hierfür ist der Vorfall beim Reedereiriesen Maersk. Das Unternehmen musste Berichten zufolge 300 Millionen US-Dollar an Betriebsunterbrechungs- und Wiederherstellungsschäden verkraften.