Cyberbedrohungen

Die Bedeutung von Visibilität für die Cloud Security

Angesichts der Zahl von Menschen, die remote arbeiten, ist das Problem der Transparenz in der Cybersicherheit von Unternehmen offensichtlich geworden. Wie können Unternehmen der Visibilität in einer „Cloud-first“-Welt Priorität einräumen?

von Trend Micro

85% der Unternehmen weltweit nutzen die Cloud, um dort Riesenmengen an Informationen vorzuhalten, und das Modell hat seine Vorteile gerade in diesem Jahr der Pandemie bewiesen. 87% IT-Entscheidungsträger weltweit führten den raschen Wechsel in die Cloud auf die unvorhergesehene globale Gesundheitskrise zurück, ein Schritt, der sich als hilfreich für die wirtschaftliche Widerstandsfähigkeit erweist. Dank der Cloud sind Unternehmen und Organisationen in der Lage, den Großteil ihrer Mitarbeiter von zu Hause aus arbeiten zu lassen, und es ist davon auszugehen, dass auch nach der Pandemie die Zahl der im Home Office verbleibenden Mitarbeiter (die sich im Vergleich zu vor der Pandemie bereits vervierfacht hat) weiterhin höher ist als in den vergangenen Jahren. Bereits heute rüsten sich die Organisationen für eine „Cloud-first“-Welt. Banken und Finanzinstitutionen streben nun sogar an, bis 2025 vollständig Cloud-basiert zu werden.

Angesichts der beträchtlichen Anzahl von Menschen, die remote arbeiten und aus verschiedenen Teilen der Welt auf die Cloud zugreifen, ist das Problem der Transparenz in der Cybersicherheit von Unternehmen jedoch offensichtlicher geworden. Wie können Unternehmen der Visibilität in einer „Cloud-first“-Welt Priorität einräumen?

Bedrohungen und Sicherheitsrisiken nach der Migration in die Cloud

Neben den Vorteilen der besseren Konnektivität, Produktivität und Effizienz bietet die Cloud weitere Möglichkeiten wie die Datenspeicherung, die Analyse großer Datenmengen, die Entwicklung von Anwendungen und Software sowie Video- und Audio-Streaming-Funktionalitäten – die alle gesichert werden müssen. Unternehmen sollten sich beim Cloud-Betrieb über die Herausforderungen und Risiken bezüglich der Sichtbarkeit/Transparenz im KIaren sein.

Eine dieser Herausforderungen, die sich auf die Sichtbarkeit auswirkt, ist die Vielfalt der eingesetzten Rechenressourcen — unterschiedliche Cloud-Anbieter, Konten und Dienste zusätzlich zu den lokalen Rechenzentren. Tatsächlich haben vier von fünf Unternehmen zwei oder mehr Infrastructure-as-a-Service (IaaS)- oder Platform-as-a-Service (PaaS)-Provider.

In einer Umfrage 2019 gaben mehr als 51% der Befragten zu, separate Identity and Access Management (IAM)-Schnittstellen für ihre Cloud- und On-Premise-Umgebungen einzusetzen. Eine Übersicht ist hier unmöglich, sodass sich nicht autorisierte Personen Zugang zu kritischen oder sensiblen Informationen verschaffen können.

Zuviele Cloud-Provider im Einsatz

86% der Unternehmen nutzen mehr als 11 verschiedene SaaS-Provider, einschließlich Cloud-basierter Apps wie Gmail oder Microsoft 365. Dies mag zwar Vorteile für die Produktivität und Effizienz bedeuten, doch entsteht auch ein komplexes Geflecht von Cloud-getriebenen Services, das die Übersicht darüber erschwert. Hinzu kommt, dass laut Netskope-Daten aus dem Jahr 2018 nahezu 93% der in Unternehmen eingesetzten Cloud-Anwendungen nicht dafür geeignet sind, also den Standards (mit Parametern für Datensicherheit, Zugangskontrolle und Vertraulichkeit) in der Cloud Security Alliance Cloud Controls Matrix nicht entsprechen.

Das Vorhandensein vieler ungesicherter Dienste (Schatten-IT) ist ein weiteres Sicherheitsrisiko, das die Übersicht beeinträchtigt. 2019 nutzten laut einem Bericht des Softwareunternehmens Igloo 50% der Mitarbeiter für ihre arbeitsbezogenen Aufgaben vom Arbeitgeber nicht genehmigte Apps und Infrastrukturen.

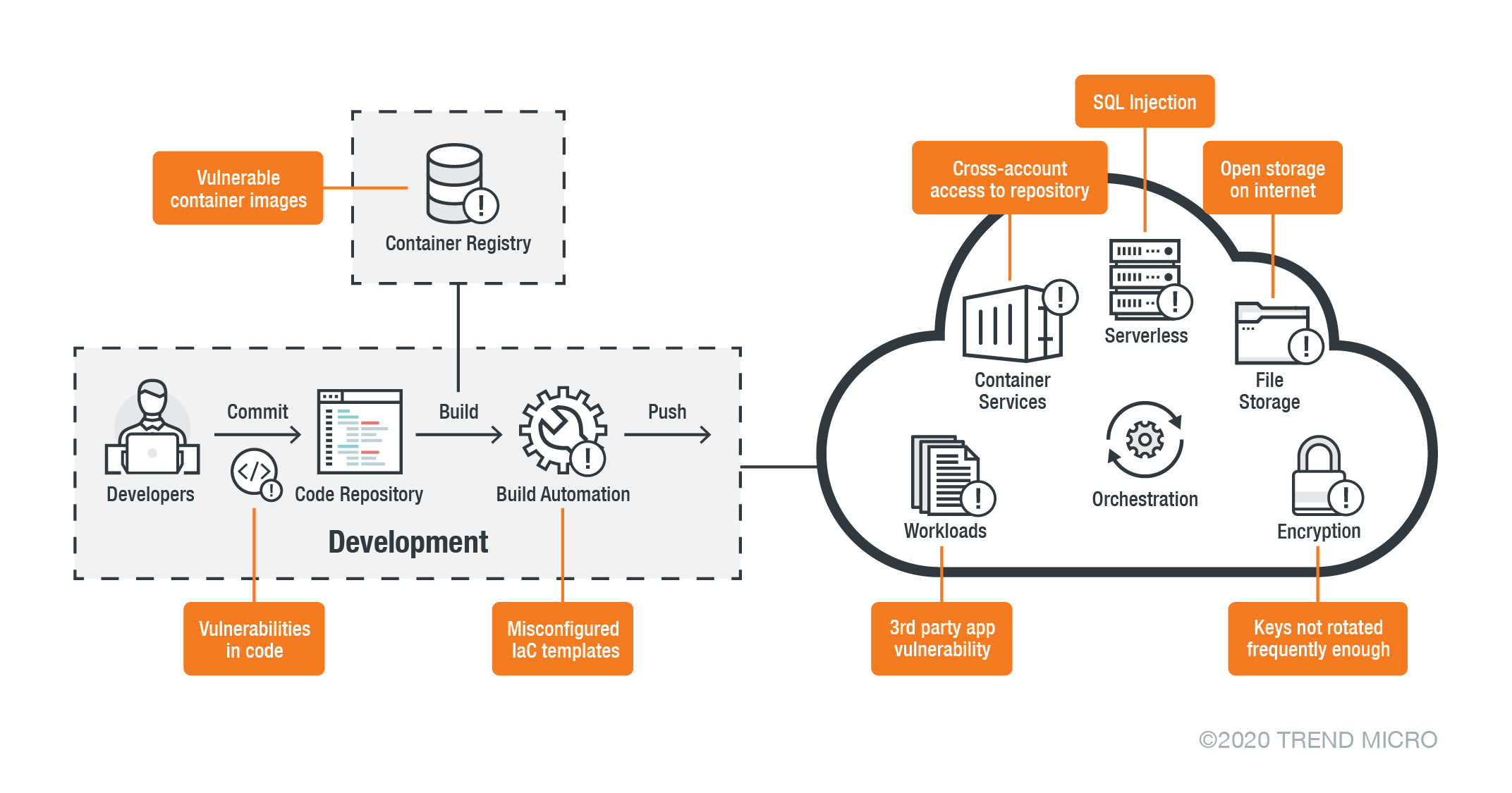

Entwickler können neue Server bereitstellen, ohne sich um die Probleme kümmern zu müssen, die normalerweise mit der Bereitstellung in einer Vor-Ort-Umgebung verbunden sind, wie z.B. Provisioning und Budgetierung. Auf der anderen Seite wissen die Sicherheitsteams möglicherweise auch nicht um alle entstandenen virtuellen Umgebungen und wenden somit auch nicht alle erforderlichen Schutzmaßnahmen darauf an. Um möglichst schnell sicherzustellen, dass die Dienste nahtlos miteinander kommunizieren, könnten diese schnell einsetzbaren Virtual Private Clouds (VPCs), virtuellen Netzwerke und Container mit nur geringen oder gar keinen Sicherheitsvorkehrungen konfiguriert worden sein.

Open Source als Risiko

Aufgrund der sicherheitstechnisch laxen Konfigurationen und schlechten Coding-Praktiken, könnten APIs, die kritische Daten beinhalten, böswilligen Akteuren zugänglich werden. Diese sind dann in der Lage, aus der Ferne Code auszuführen und Distributed Denial of Service (DDoS)-Angriffe zu starten. Exponierte Container lassen Krypto-Mining zu – so wie kürzlich die Angriffe mit Malware für sowohl Linux-Systeme und exponierte Docker-Umgebungen gezeigt haben.

Die Entwicklung von Cloud-nativen Anwendungen könnte auch zu einer Zunahme der Nutzung und infolgedessen Abhängigkeit von Bibliotheken Dritter führen. Entwickler greifen auch häufig auf quelloffenen Code, Bibliotheken, Komponenten und Software zurück. Leider haben diese häufig Schwachstellen. Untersuchungen von Snyk ergaben, dass Schwachstellen in Open-Source-Komponenten in den letzten drei Jahren zugenommen haben. Die Ausnutzung dieser Sicherheitslücken könnte zu Compliance- und Sicherheitsproblemen führen.

Der zweite Teil des Beitrags zeigt, wie in einer „Cloud-first“-Welt die Visibilität über die Cloud-Ressourcen zu bewerkstelligen ist.