Originalartikel von Shimamura Makoto, Senior Security Specialist

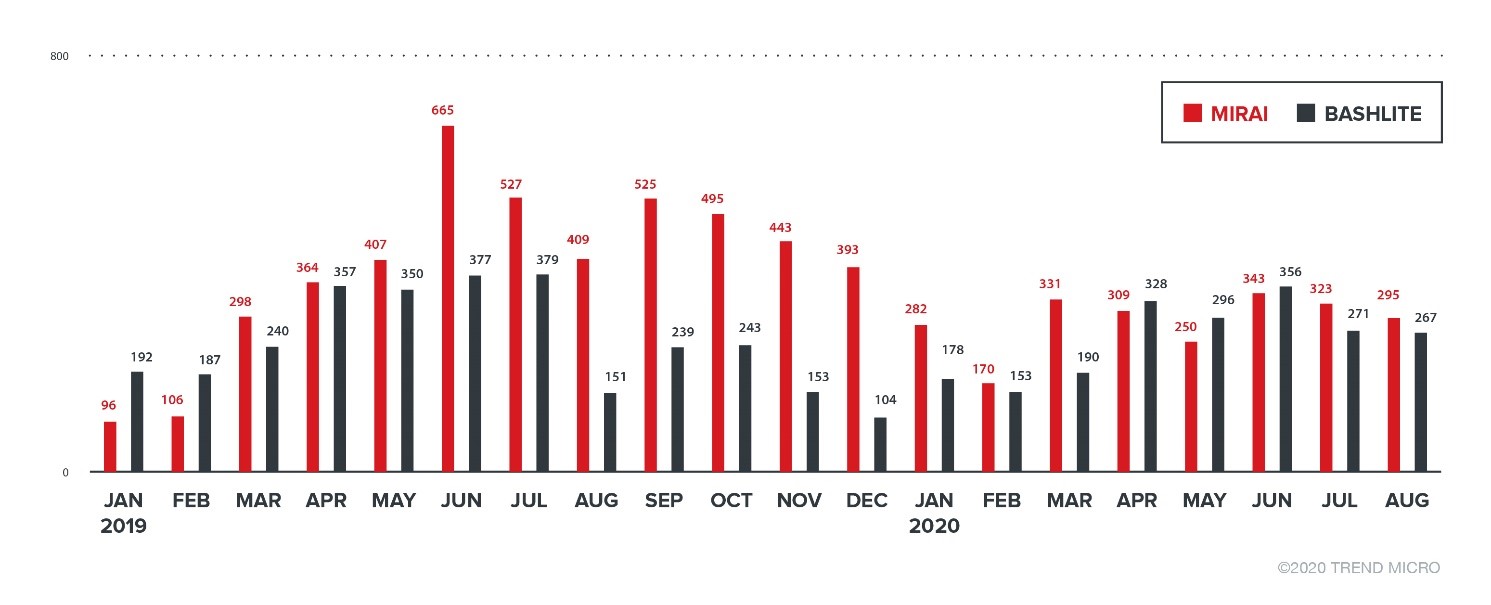

Der Sicherheitsbericht zur Jahresmitte 2020 von Trend Micro weist im Vergleich zum zur zweiten Jahreshälfte 2019 eine Steigerung von 70 Prozent bei Angriffen auf Geräte und Router aus. Dazu gehören auch Attacken auf Internet-of-Things (IoT)-Systeme, die in ihrer Häufung beunruhigen. Die Sicherheitsforscher von Trend Micro überwachen die Trends bezüglich dieser Angriffe und untersuchten Mirai und Bashlite (aka Qbot), zwei berüchtigte IoT Botnet-Schädlingstypen. Interessant sind die Zahlen zu den C&C-Servern dieser Botnets, den IP-Adressen und C&C-Befehle. Auch sammelten die Forscher Daten über die bei der Verbreitung der Malware am häufigsten verwendeten Angriffsmethoden und untersuchten die Verteilung ihrer Varianten.

Zu diesem Zweck überwachten sie C&C-Server mit Verbindung zu Mirai und Bashlite. Die IP-Adressen und Ports der C&C-Server wurden durch die Analyse verwandter Malware-Beispiele sowohl aus internen Datenbanken als auch aus externen Open-Source-Informationen, wie z.B. Informationen aus Twitter-Posts, gewonnen.

Tausende aktiver C&C-Server zeigen Häufung von IoT-Angriffen

| Mirai-Varianten | Bashlite-Varianten | |

| Gesammelte C&C-Serverinformationen | 7.030 | 5.010 |

| C&C-Server, die eine Verbindung akzeptierten | 2.951 | 1.746 |

| C&C-Server, die mindestens einen DDoS-Befehl absetzten | 2.107 | 1.715 |

Tabelle 1. Anzahl der C&C-Server

Die meisten C&C-Server waren inaktiv. Das bedeutet, als sie entdeckt wurden, akzeptierten sie keine Verbindungen. Doch ein Teil der Server (2.951 für Mirai und 1.746 für Bashlite) waren noch „lebendig“ oder aktiv und ein Teil davon gab auch Distributed Denial-of-Service (DDoS)-Befehle an ihre infizierten Clients aus.

Bild 1. Anzahl der C&C-Server, die eine Verbindung akzeptierten

Es ist offensichtlich, dass die Zahl der aktiven C&C-Server nach wie vor hoch ist, obwohl es Jahre her ist, dass diese Malware-Typen zum ersten Mal in der Öffentlichkeit auftauchten (Mirai um 2016 und Bashlite um 2014). Außerdem fanden sich 573 gemeinsame IP-Adressen unter den C&C-Servern der beiden Malware-Familien, so dass es möglich ist, dass einige Cyberkriminelle sowohl Mirai als auch Bashlite als Werkzeuge verwenden. Möglicherweise wurde die gleiche IP-Adresse auch von einem anderen Cyberkriminellen wiederverwendet.

Hunderte Befehle zeigen die Botnet-Aktivität

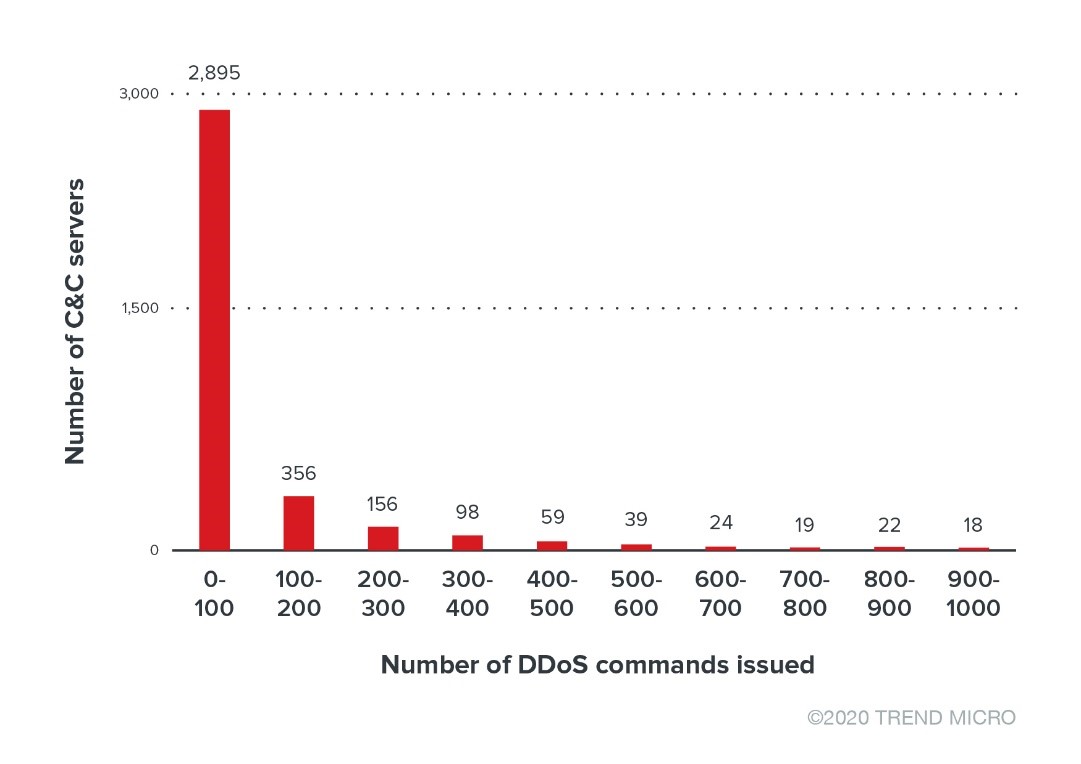

Insgesamt fanden die Forscher 3.822 C&C-Server, die DDoS-Befehle ausgaben. Einer der Server, setzte eine ganze Lawine von 64.991 Befehlen ab.

Bild 2. DDoS-Befehle von den C&C-Servern

Neben den in der Grafik dargestellten Daten gab es auch 136 C&C-Server, die über 1.000 Befehle ausgaben. Eine relativ geringe Anzahl von Servern war aktiv, und es scheint, dass einige inaktive C&C-Server entweder nur zu Testzwecken eingesetzt wurden oder nicht gut funktionieren.

Mit Hilfe von WHOIS fanden die Forscher die Organisationen hinter den IP-Adressen von C&C-Servern. Die meisten C&C-Server basierten auf Hosting-Services, einige davon Bulletproof, die von Cyberkriminellen dazu genutzt werden, um C&C-Server zu betreiben, während sie selbst anonym bleiben. Quellcode von IoT-Malware ist im Untergrund erhältlich, und damit ist es für die Kriminellen einfach, Tools für die Angriffe zu erstellen.

Angriffsmethoden von Mirai

Die Mirai-Familien können auf verschiedene Architekturen wie ARM, x86, MIPS, SH4 und andere abzielen. Die Forscher entdeckten fünf Arten von Angriffsmethoden:

| Rank | Name der Angriffsmethode | Erklärung | C&C-Server mit Verbindung zu Samples |

| 1 | CVE-2017-17215 | Command injection attack that targets Huawei HG532 router | 1423 |

| 2 | Password listing | The malware uses hard-coded credentials to log in to devices that have default or weak credentials. | 607 |

| 3 | CVE-2014-8361 | Command execution attack using UPnP SOAP vulnerability in Miniigd that targets devices developed with Realtek SDK | 520 |

| 4 | ThinkPHP 5.0.23/5.1.31 RCE | An attack that exploits remote code injection vulnerability in ThinkPHP 5.0.23/5.1.31 | 422 |

| 5 | CVE-2018-10561,CVE-2018-10562 | Authentication Bypass and Command Injection vulnerabilities in GPON routers | 173 |

C&C-Server in Verbindung mit den Mirai-Varianten

Mehrere Malware-Samples stammen von den gleichen Verteilungsservern. In diesem Fall sind die Inhalte der Samples bis auf ihre Zielarchitekturen nahezu identisch.

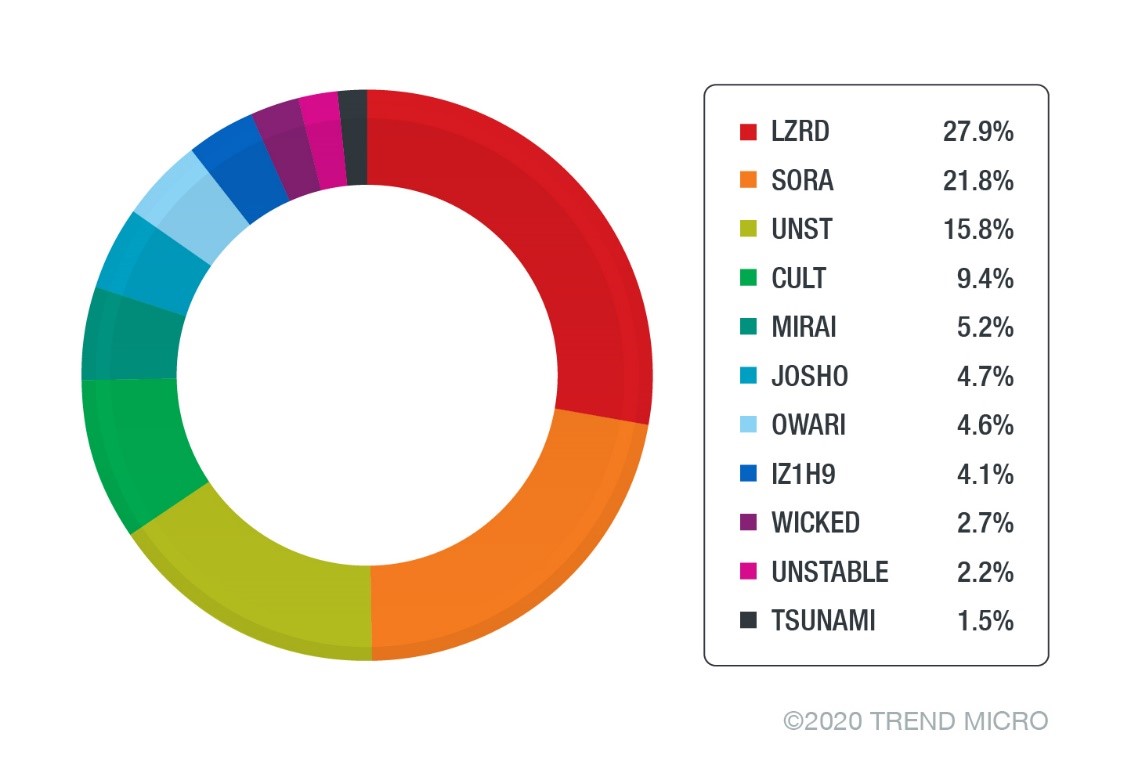

Bild 3. Verteilung von Mirai-Varianten über C&C-Server (nur Top Strings)

Es zeigte sich, dass die dargestellten 11 Varianten mit insgesamt 5.740 Servern in Verbindung standen. Die Strings, üblicherweise XOR-kodiert, zeigten sich über Sandbox-Analysen der Malware -Samples in Verbindung mit den Servern. (Achtung: Die meisten davon stammen nur aus Open Source-Quellen; daher stimmt die Summe der Zahlen nicht mit den Zahlen in Tabelle 1 überein.) Weitere Informationen bietet auch der Originalbeitrag.

Verwendung der IOC-Daten für besseren Schutz Um Kunden vor Cyberbedrohungen zu schützen, verwendet Trend Micro die gesammelten Indicators of Compromise (IOCs) für die verschiedenen Systeme des Monitorings, um die Fähigkeit zur Erkennung von Bedrohungen zu verbessern. Die Sicherheitsforscher sammeln URLs für IoT-Malware-Downloads, fügen sie der Web-Reputationsdatenbank hinzu und kennzeichnen sie entsprechend. Dadurch wird verhindert, dass sich die Geräte der Anwender mit solchen bösartigen URLs verbinden. Darüber hinaus erstellen die Forscher proaktiv ein Erkennungsmuster, sobald sie bei der Überwachung ein neues Muster finden.

Verteidigung von IoT-Systemen

Die meisten IoT-Malware-Programme nutzen die Schwachstellen von IoT-Geräten oder anfälligen Zugangsdaten zur Infektion aus. Um zu verhindern, dass sie durch IoT-Malware kompromittiert werden, wird Benutzern empfohlen, die folgenden Best Practices zu befolgen:

- Keine Standard-Benutzernamen und -Passwörter verwenden: Nutzer sollten stattdessen sichere Passwörter einrichten, die nicht leicht erraten werden können. Dadurch sind Geräte weniger anfällig für Brute-Force-Angriffe oder Passwortlisten.

- Regelmäßig Software-Updates der Hersteller anwenden: Damit werden Schwachstellen behoben, die eine Infektion ermöglichen.

- Geräte nicht ans Internet anschließen, wenn es für ihre Funktion unnötig ist: Sie sollten lieber in ein internes Netzwerk unter einem Gateway-Router gestellt werden, um Angreifern den Zugriff darauf zu verwehren.

Folgende Trend Micro-Lösungen sind zum Schutz vor IoT-bezogenen Bedrohungen empfehlenswert:

- Home Network Security – schützt mit dem Internet verbundene Geräte gegen Angriffe, indem es intelligente Netzwerk-Scanning-Technologie verwendet, um Bedrohungen auf Router-Ebene zu blockieren.

- TippingPoint Next-Generation Intrusion Prevention System (NGIPS) – analysiert und schützt Geräte vor fortgeschrittenen Bedrohungen, die Schwachstellen ausnutzen.