Cyberrisiken unter Kontrolle bringen

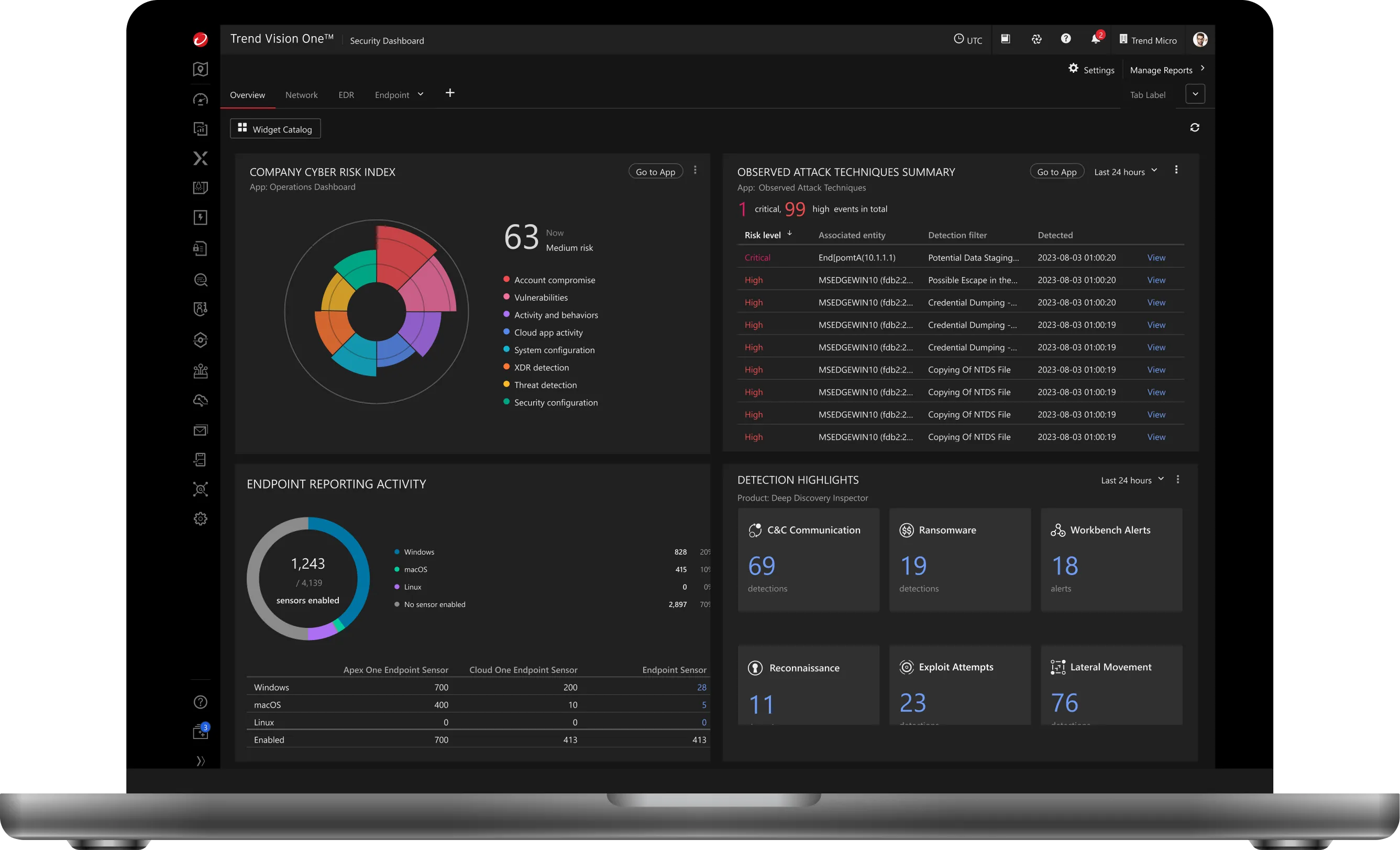

Cyber Risk Exposure Management (CREM), Bestandteil von Trend Vision One™, reduziert Cyberrisiken proaktiv, indem es alle Assets identifiziert, Risiken in Echtzeit bewertet und die Risikoeindämmung in jeder Umgebung automatisiert. Wechseln Sie von reaktiver zu proaktiver Sicherheit, um echte Risikoresilienz aufzubauen.

Gründe für Cyber Risk Exposure Management

Alles sehen, alles sichern

Erzielen Sie kontinuierliche Echtzeit-Transparenz über Ihre gesamte Angriffsfläche, einschließlich unbekannter, nicht verwalteter und Drittanbieter-Assets. Beseitigen Sie Schwachstellen und erfassen Sie Risiken für Ihr Unternehmen, um fundiertere Entscheidungen zu treffen. Erstellen Sie Benchmarks und individuelle Dashboards für Stakeholder.

Das Wichtigste zuerst erledigen

Priorisieren Sie Risiken durch intelligente, kontextbasierte Bewertung, die die Kritikalität von Assets, Bedrohungsaktivitäten und geschäftliche Auswirkungen berücksichtigt. Prognostizieren Sie Schritte anhand von KI-Erkenntnissen und konzentrieren Sie sich auf die Behebung der risikoreichsten Schwachstellen und Risiken.

Automatisieren, um einen Schritt voraus zu sein

Beschleunigen Sie die Reaktion auf Bedrohungen und deren Behebung – mit KI-gestützten Empfehlungen und automatisierten Sicherheits-Playbooks. Reduzieren Sie Ihre durchschnittliche Reaktionszeit (MTTR) und entlasten Sie Ihre Teams, damit diese sich auf strategische Initiativen konzentrieren können.

Eine einzige Lösung, ein einziges Risikobild

Reduzieren Sie Kosten, Komplexität und Tool-Wildwuchs, indem Sie wichtige Sicherheits- und Risikodisziplinen in einer einzigen Lösung für Cyber Risk Exposure Management zusammenfassen. Dazu gehören External Attack Surface Management (EASM), Cloud Security Posture Management (CSPM), Vulnerability Risk Management (VRM), Identity Security Posture, Security Awareness und einiges mehr. CREM vereinfacht Sicherheits- und Geschäftsabläufe und ermöglicht eine schnellere, strategischere Risikominderung, indem fragmentierte Punktlösungen in diesen Bereichen ersetzt werden.

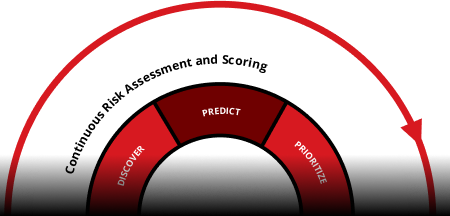

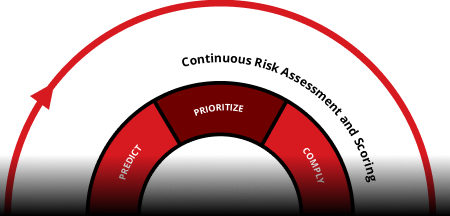

Der CREM-Lebenszyklus: Risikoerkenntnisse in risikomindernde Maßnahmen umsetzen

Sichern Sie sich kontinuierliche Transparenz, priorisieren Sie Risiken, gewinnen Sie aussagekräftige Erkenntnisse und sorgen Sie für Compliance. Quantifizieren Sie Auswirkungen und dämmen Sie proaktiv Bedrohungen ein, ohne Ihre Gegner aus den Augen zu lassen.

Erkennung

Erkennen Sie alle Assets in Ihrer Umgebung – von Cloud-Diensten über Geräte bis hin zu APIs. CREM nutzt Echtzeiterkennung und risikobasiertes Schwachstellenmanagement, um blinde Flecken zu beseitigen. Mit nativer Telemetrie und Integrationen von Drittanbietern erstellt CREM KI-gestützte Asset-Profile, deckt versteckte Risiken auf und gewährleistet vollständige Transparenz und Sicherheit.

Erfassen Sie Ihre gesamte Angriffsfläche, um versteckte Cyberrisiken sofort aufzudecken.

Setzen Sie KI ein, um Bedrohungen vorherzusagen und wahrscheinliche Angriffspfade zu simulieren.

Vorhersage

Antizipieren Sie Angriffe, bevor sie stattfinden. Durch die Zuordnung erkannter Risiken zu kritischen Assets und die Visualisierung von Angriffspfaden identifiziert CREM Schwachstellen und potenzielle Angriffsmöglichkeiten. Erweiterte Threat Intelligence hilft dabei, die nächsten Angriffe von Gegnern vorherzusagen. Dadurch können Teams proaktiv Lücken und Sicherheitsverletzungen verhindern.

Priorisierung

Konzentrieren Sie sich schnell auf das Wesentliche. Intelligente, kontextbezogene Risikobewertung geht über einfache Schweregradbewertungen hinaus. Sie berücksichtigt den Wert der Assets, die geschäftliche Kritikalität und die Bedrohungsaktivität. Frühwarnindikatoren machen Teams auf entstehende Risiken aufmerksam, und KI-gestützte Leitlinien helfen dabei, Ressourcen zunächst auf Probleme mit hoher Auswirkung zu konzentrieren. Dadurch verkürzt sich die Bearbeitungszeit, und Ihr Sicherheitsstatus verbessert sich.

Identifizieren Sie Risiken mit hoher Auswirkung und priorisieren Sie die Behebung mit Blick auf den Geschäftskontext.

Setzen Sie Sicherheitskontrollen kontinuierlich durch und weisen Sie die Compliance in allen Umgebungen nach.

Compliance

Gewährleisten Sie Compliance – mühelos und proaktiv. Richten Sie Ihre Sicherheitsmaßnahmen an weltweit führenden Standards wie NIST, FedRAMP und DSGVO aus. Erstellen Sie sofort auditfähige Berichte und automatisieren Sie routinemäßige Compliance-Prozesse. Kommunizieren Sie die Risikosituation klar und deutlich an das Management und an Stakeholder, um Haftungsrisiken zu reduzieren und Ihre Sorgfaltspflicht nachzuweisen.

Quantifizierung

Mit der integrierten Quantifizierung von Cyberrisiken können Sie Cyberrisiken in geschäftliche Begriffe übersetzen. Kommunizieren Sie Ihre Risikosituation klar und deutlich an die Stakeholder und den Vorstand, um fundierte, strategische Entscheidungen und Begründungen für Investitionen zu fördern.

Übersetzen Sie Cyberrisiken in finanzielle Begriffe, um Entscheidungen der Geschäftsleitung zu unterstützen.

Beschleunigen Sie die Reaktion mit geführten Maßnahmen, um Bedrohungen einzudämmen und zu neutralisieren.

Eindämmung

Beheben Sie Probleme mit Weitsicht, Schnelligkeit und Präzision. Passen Sie sich mithilfe von KI-gesteuerten Playbooks und koordinierten Abhilfemaßnahmen automatisch an Änderungen der Risikosituation an. Ob in der Cloud, an Endpunkten oder in Netzwerken – mit Trend Vision One können Teams Risiken proaktiv und umfassend reduzieren, Zeit sparen und sich auf strategische Sicherheitsinitiativen konzentrieren.

Cyber Risk Exposure Management aus jedem Blickwinkel

Sicherheitsbewusstsein

Ihre Beschäftigten sollten in der Lage sein, Gefahren zu erkennen und zu stoppen, bevor sie sich ausbreiten. Bieten Sie ansprechende, interaktive Schulungen an, die für eine starke menschliche Firewall sorgen.

Cloud-Risikomanagement

Sie erzielen vollständige Transparenz im Hinblick auf Cloud-Assets, Risiken und Compliance. Identifizieren und priorisieren Sie proaktiv Bedrohungen, um Ihre Cloud-Umgebungen sicher und resilient zu halten.

Risk-Based Vulnerability Management

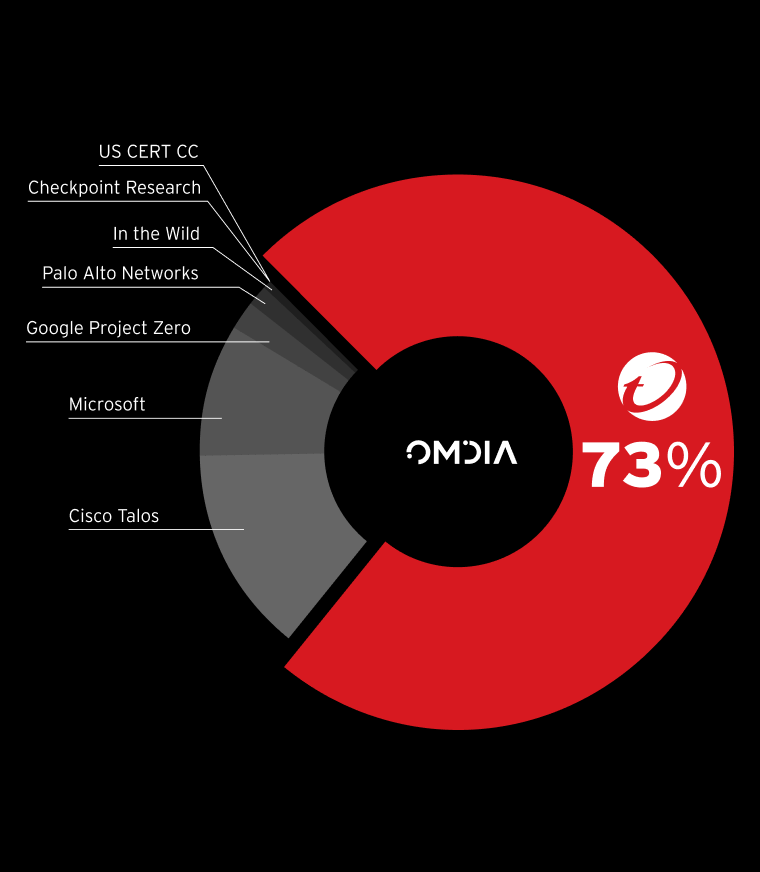

Nutzen Sie einen schnelleren, smarteren Schutz vor Bedrohungen mit Echtzeit-Transparenz, kurzen Reaktionszeiten und der weltbesten Threat Intelligence.

Compliance-Management

Automatisieren Sie die Einhaltung von Vorschriften, sparen Sie Zeit und reduzieren Sie Risiken.

Digitaler Zwilling – Innovation

Stärken Sie das Risikobewusstsein und die -bereitschaft mithilfe digitaler Zwillinge und agentenbasierter KI für Planung und Resilienz.

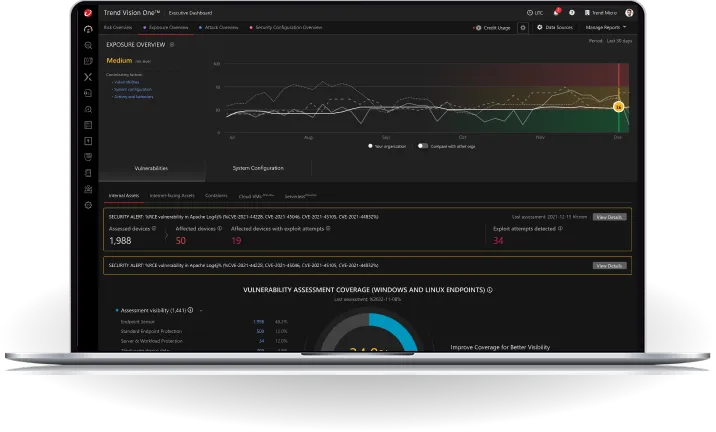

Cyber Risk Exposure Management live erleben

Vereiteln Sie Angriffe, bewerten Sie Risiken in Echtzeit und priorisieren Sie Maßnahmen zur Risikoeindämmung, um das Risiko zu senken. Erleben Sie live, wie es funktioniert