Abattre de nouvelles barrières: Rapport annuel sur la cybersécurité Trend Micro 2021

Les migrations et transformations numériques qui avaient permis aux organisations de poursuivre leurs opérations en pleine pandémie de Covid-19 ont continué à donner lieu à des changements importants dans le contexte des menaces en 2021. Face à ces transitions complexes, les cybercriminels occupaient une place idéale pour explorer les canaux qu'ils pouvaient pirater, et ils cherchaient avidement à exploiter les failles de sécurité.

Télécharger le rapport complet

Télécharger le rapport complet

Les acteurs malveillants ont généré des bénéfices supérieurs avec des méthodes à la fois éprouvées et nouvelles. Ils se sont associés pour maximiser leurs compétences et leur arsenal. Une évaluation de l'impact de ces attaques a montré que ces incidents étaient plus coûteux et dévastateurs pour les victimes. Ils ont également exploité les évolutions liées à lapandémie, autour desquelles ils ont créé des leurres et des thèmes pour soutenir leurs campagnes. L'exploitation de vulnérabilités anciennes et nouvelles a continué à submerger les équipes de sécurité, en plus des défis consistant à maintenir intactes les positions de sécurité globales des organisations face à l'organisation du télétravail.

Notre rapport annuel sur la cybersécurité revient sur les problèmes de sécurité les plus critiques qui sont apparus et ont persisté en 2021, avec des informations et des recommandations visant à aider les organisations à faire face au contexte des menaces en constante évolution.

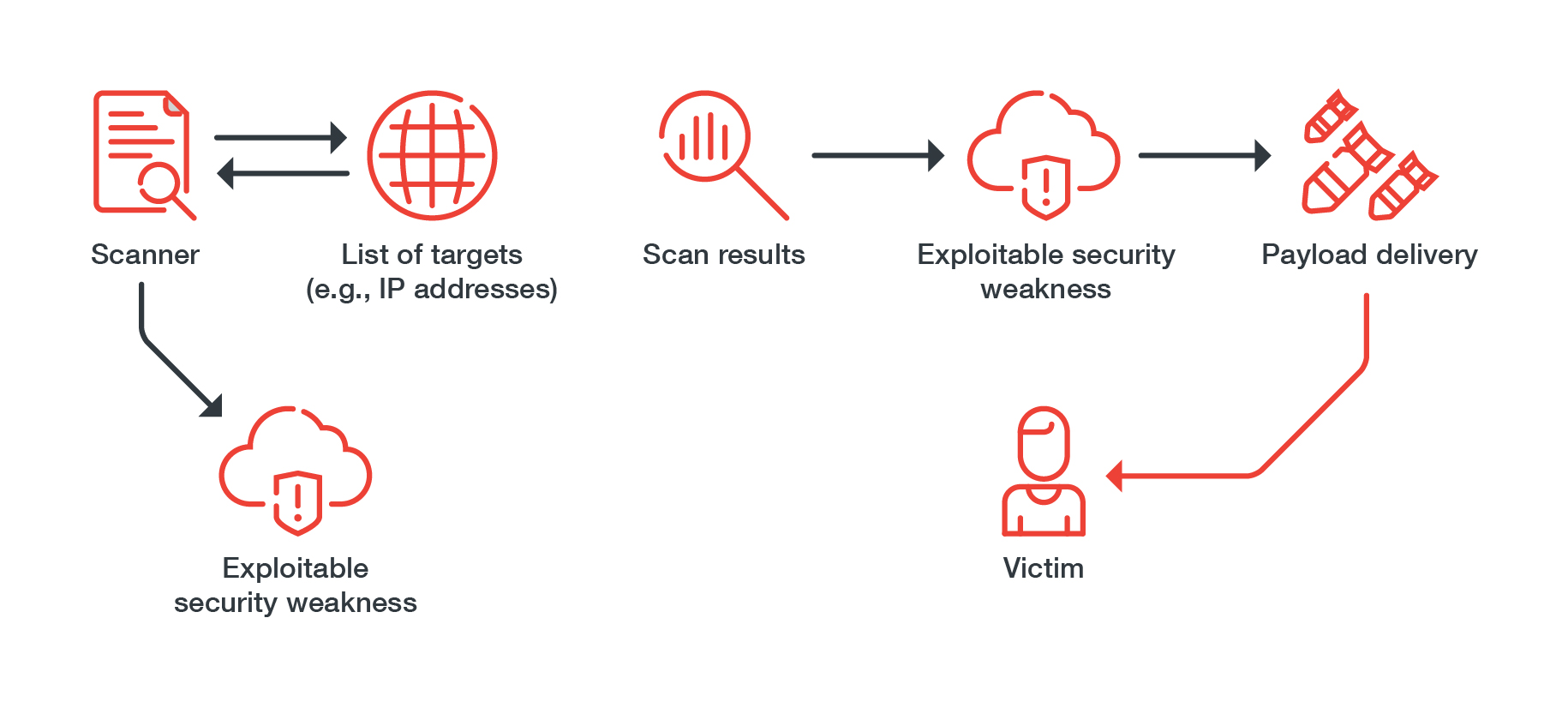

Les groupes de ransomware-as-a-service (RaaS) prennent leur temps lors de l'infiltration et de la reconnaissance, avant d'exécuter les charges utiles, un contraste marqué avec l'approche aveugle de pulvérisation et d'attente des opérateurs de ransomware prémodernes. Ces groupes d'opérateurs de ransomware modernes sont également connus pour favoriser délibérément les grosses cibles. En 2021, la diminution des attaques non spécifiques a été perceptible. Des secteurs critiques tels que le gouvernement, la banque et la santé ont subi le poids des attaques de ransomware ciblées.

2021

Les trois principales industries en termes de détections de fichiers de ransomware en 2021

Source : Trend Micro™ Smart Protection Network™

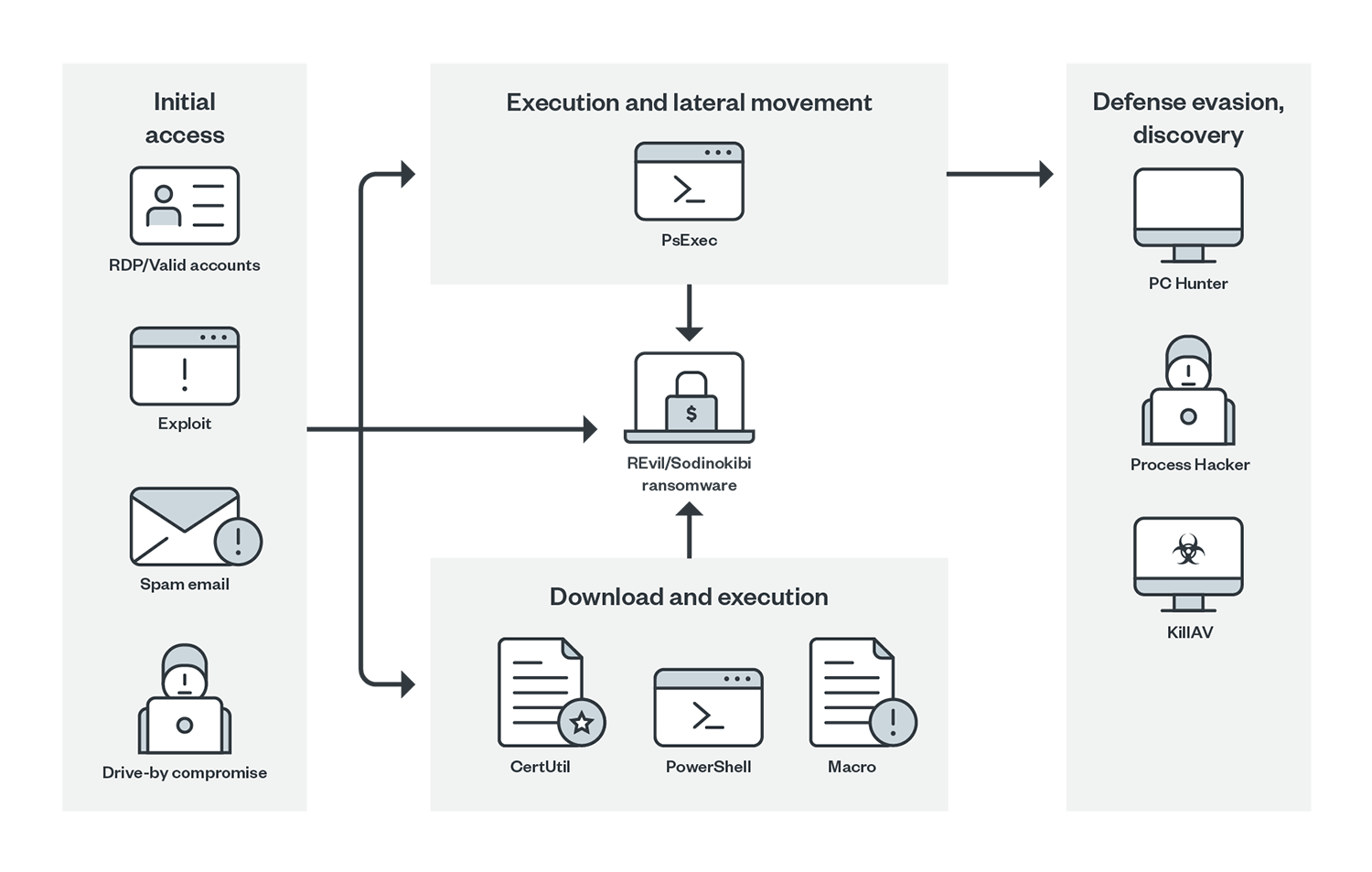

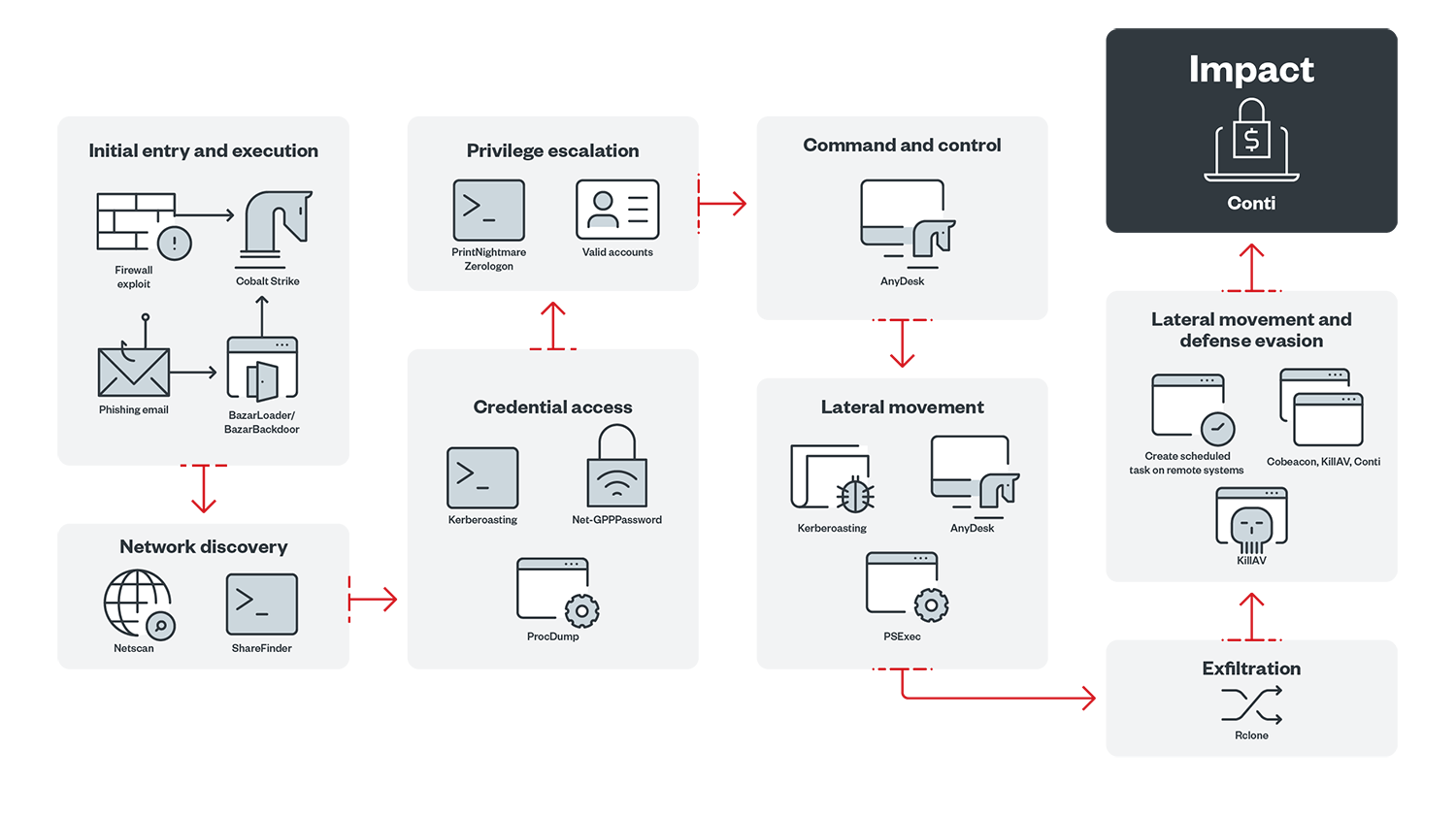

La double extorsion, dans laquelle les acteurs de ransomware exigent un paiement des victimes en échange de la restauration de l'accès à des données chiffrées, et menacent simultanément de rendre publiques des informations sensibles si les victimes ne paient pas la rançon, contribue également à apporter un maximum de profits aux groupes cybercriminels. Cette tactique augmente non seulement la probabilité d'un gain plus élevé, mais soutient également financièrement les affiliés que ces groupes recrutent dans la clandestinité. Leurs programmes d'affiliation permettent aux membres ayant des connaissances techniques limitées de perfectionner leurs compétences existantes, tout en recevant un pourcentage des bénéfices pour leur participation à l'attaque de victimes de grande valeur. REvil (alias Sodinokibi) et Conti ont fait la une des journaux l'année dernière, en tant que groupes RaaS qui affectaient des organisations du monde entier dans les secteurs de la santé, de l'assurance, de la fabrication, des transports, et du pétrole et du gaz, avec leur mélange de malware, d'exploits et d'outils.

Le nombre de détections globales de ransomware a diminué de 21 % en 2021, mais pour nous, cela n'indique pas que les acteurs malveillants ont lancé moins d'attaques de ransomware. Nous considérons plutôt cela comme un effet de nos services de détection et de blocage rapides des infections, ainsi que des outils de livraison de charge utile utilisés par les opérateurs de ransomware modernes tels que la balise Cobalt Strike CoBeacon, le cheval de Troie Trickbot et le voleur d'informations BazarLoader. Le fait que nous bloquions un plus grand nombre de ces outils, dont la présence est un indicateur précoce d'infection, a pu empêcher les opérateurs de ransomware de mener à bien leurs attaques.

Alors que de plus en plus d'organisations ont migré vers le cloud pour assurer la numérisation et la continuité des activités, les acteurs malveillants ont rapidement profité des complexités inhérentes à la sécurisation des environnements cloud. Le groupe de piratage TeamTNT a considéré les mauvaises configurations d'infrastructure comme son vecteur d'attaque de prédilection en 2021. Il a utilisé des serveurs mal configurés pour voler les métadonnées environnementales de fournisseurs de services cloud. Dans une campagne d'extraction de crypto-monnaie et de vol d'informations d'identification, le groupe a exploité une erreur de configuration dans Kubernetes sur un contrôle d'accès basé sur les rôles, afin de prendre le contrôle de plusieurs clusters, entraînant la compromission de près de 50 000 adresses IP en Chine et aux États-Unis.

Chaîne d'attaque de TeamTNT

Identifiant la dépendance accrue des employés à l'égard des emails pour la communication, les acteurs malveillants ont manifesté un regain d'intérêt pour les campagnes de phishing en tant que moyen efficace de diffuser des malware, comme Emotet. Des acteurs malveillants ont également profité de l'abondance d'informations sur la pandémie et du développement de vaccins pour utiliser la Covid-19 comme un thème global pour les emails de phishing. Les tentatives de phishing qui ont été détectées et bloquées par Trend Micro Cloud App Security, une solution basée sur API qui protège les utilisateurs et les organisations contre les menaces pour leurs applications et services basés sur le cloud, ont presque doublé par rapport à 2020. Près des deux tiers d'entre elles étaient des spams, tandis que les autres étaient des tentatives de phishing sur des identifiants. (Le phishing d'identifiants implique l'utilisation par des cybercriminels de fausses pages de connexion, pour inciter les victimes potentielles à divulguer les informations d'identification à leur compte ; le phishing par spam est une catégorie plus étendue qui vise à obtenir des informations des utilisateurs.)

2021

Comparaison des détections de tentatives de phishing par spam et de phishing d'identifiants en 2021

Source : Trend Micro Cloud App Security

Alors que les tentatives de phishing ont augmenté, celles d'usurpation d'identité par email ont diminué. Mais nous n'attribuons pas cette chute à une simple baisse de l'intérêt ou de l'activité des cybercriminels. Au contraire, cela pourrait être le résultat de la sophistication accrue des emails d'usurpation d'identité par email dans le contournement des règles anti-spam, avec lesquelles nous avons pu suivre le rythme : En 2021, par rapport à l'année précédente, Trend Micro Cloud App Security a détecté et bloqué une plus grande proportion de tentatives d'usurpation d'identité grâce à l'analyse de l'authenticité, c'est-à-dire en comparant l'email d'usurpation avec le style d'écriture de l'expéditeur supposé.

Comparaison des proportions de tentatives d'usurpation d'identité bloquées selon l'analyse de l'authenticité (blanc) et des tentatives d'usurpation d'identité bloquées selon l'analyse du comportement et de l'intention (noir) en 2020 et 2021

Source : Trend Micro Cloud App Security

Le programme Zero Day Initiative de Trend Micro™ (ZDI) a publié des avis concernant 1 604 vulnérabilités en 2021, soit 10 % de plus que l'année précédente. Plus d'un millier d'entre elles ont été classées avec une gravité élevée et plus de 50 ont été classées comme critiques.

| Gravité | 2020 | 2021 |

| Critique | 173 | 54 |

| Élevée | 983 | 1,138 |

| Moyenne | 187 | 148 |

| Faible | 110 | 264 |

| Total | 1,453 | 1,604 |

Comparaison des proportions des notes CVSS (Common Vulnerability Scoring System) parmi les vulnérabilités divulguées par le programme ZDI de Trend Micro en 2020 et 2021

Source : Programme Zero Day Initiative™ de Trend Micro™

Malgré la disponibilité de correctifs, de nombreuses vulnérabilités que l'on pourrait qualifier à juste titre d'anciennes ont continué à esquiver l'obsolescence. Dans la clandestinité des cybercriminels, la demande envers des exploits de vulnérabilités anciennes a persisté, y compris pour celles remontant à 2005. Notre étude de 2021 a déterminé que près d'un quart des exploits vendus dans la clandestinité concernaient des vulnérabilités datant d'au moins trois ans.

Des failles de sécurité non corrigées ont conduit à des incidents notables en 2021. L'une de ces failles était Log4Shell (CVE-2021-44228), une vulnérabilité très grave dans Apache Log4j, un outil de journalisation basé sur Java, permettant aux attaquants d'envoyer des messages de journal qui exécutent du code arbitraire. Signalé pour la première fois en privé à Apache en novembre, Log4Shell a attiré l'attention des secteurs de la sécurité et de la technologie sur l'étendue des mesures correctives qu'il justifiait. Bien que la communauté Apache open source ait publié un correctif correspondant en décembre, la faille était toujours exploitée dans diverses activités illicites, notamment le vol de données, l'extraction de crypto-monnaie et les attaques de ransomware.

Les vulnérabilités de Microsoft Exchange Server ont également fait des vagues en 2021. Même si les correctifs correspondants avaient été publiés, ProxyLogon (CVE-2021-26855) et ProxyShell (CVE-2021-34473 et CVE-2021-34523) étaient toujours exploités pour des activités malveillantes. Plus particulièrement, ils ont été utilisés par les opérateurs du chargeur Squirrelwaffle pour accéder aux comptes de messagerie de leurs victimes et les détourner.

Menaces bloquées en 2021

94,289,585,240

Menaces par email bloquées

URL malveillantes bloquées

Fichiers malveillants bloqués

Demandes liées à la réputation d'emails

Demandes liées à la réputation d'URL

Demandes liées à la réputation de fichiers

Menaces des applications mobiles bloquées

Menaces d'IoT bloquées

Menaces de Réseau résidentiel intelligent bloquées

Comparaison du nombre de menaces via email, URL et fichier bloquées, de requêtes d'emails, d'URL et de réputation de fichiers, et de menaces bloquées pour applications mobiles, IoT et réseau résidentiel intelligent en 2020 et 2021

Source : Trend Micro Smart Protection Network, y compris le service de réputation des applications mobiles, le service de réputation IoT et le réseau résidentiel intelligent

Téléchargez et lisez notre rapport complet pour plus d'informations sur le contexte de la cybersécurité en 2021 et pour obtenir des recommandations sur la façon de construire une stratégie de défense efficace contre les menaces actuelles et émergentes.

Like it? Add this infographic to your site:

1. Click on the box below. 2. Press Ctrl+A to select all. 3. Press Ctrl+C to copy. 4. Paste the code into your page (Ctrl+V).

Image will appear the same size as you see above.

Recent Posts

- How Unmanaged AI Adoption Puts Your Enterprise at Risk

- Estimating Future Risk Outbreaks at Scale in Real-World Deployments

- The Next Phase of Cybercrime: Agentic AI and the Shift to Autonomous Criminal Operations

- Reimagining Fraud Operations: The Rise of AI-Powered Scam Assembly Lines

- The Devil Reviews Xanthorox: A Criminal-Focused Analysis of the Latest Malicious LLM Offering

Complexity and Visibility Gaps in Power Automate

Complexity and Visibility Gaps in Power Automate AI Security Starts Here: The Essentials for Every Organization

AI Security Starts Here: The Essentials for Every Organization Ransomware Spotlight: DragonForce

Ransomware Spotlight: DragonForce Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One

Stay Ahead of AI Threats: Secure LLM Applications With Trend Vision One