La sicurezza proattiva è un approccio preventivo alla cybersecurity che dà priorità all'identificazione, alla previsione e alla prevenzione degli attacchi informatici prima che si verifichino.

Sommario

Le minacce alla cybersecurity sono diventate sempre più sofisticate, in rapida evoluzione e costose. Anche se la sicurezza reattiva rimane una parte fondamentale dello stato di sicurezza di un'organizzazione, non è più sufficiente per proteggere le organizzazioni dai danni finanziari, operativi e di reputazione dei soli attacchi informatici. Di conseguenza, c'è una crescente necessità per le organizzazioni di adottare un approccio molto più proattivo alla cybersecurity.

La sicurezza proattiva rappresenta un passaggio fondamentale dalla cybersecurity basata sulla risposta a quella incentrata sulla prevenzione. Invece di attendere che si verifichino gli incidenti, questo approccio dà priorità all'identificazione, alla previsione e alla prevenzione degli attacchi informatici prima che possano infiltrarsi nei sistemi organizzativi.

Sicurezza proattiva rispetto a reattiva

La sicurezza reattiva si concentra sulla capacità di un'organizzazione di rispondere in modo rapido ed efficace dopo che si sono già verificate violazioni della sicurezza. Questo approccio coinvolge tipicamente i team di risposta agli incidenti che seguono i playbook di cybersecurity, i piani di ripristino di emergenza e le tecnologie come la gestione delle informazioni e degli eventi di sicurezza (SIEM), il rilevamento e la risposta degli endpoint (EDR), il rilevamento e la risposta estesi (XDR) e i sistemi di gestione dei log

La sicurezza proattiva enfatizza la previsione, la prevenzione e la preparazione, comprendendo diverse strategie chiave:

- La gestione dell'esposizione comporta la scoperta, la valutazione e la mitigazione di potenziali vulnerabilità della sicurezza, configurazioni errate del sistema e rischi associati alle risorse digitali di un'organizzazione.

- I test di penetrazione impiegano professionisti della sicurezza che esaminano manualmente il panorama IT dell'organizzazione per identificare le lacune di sicurezza prima che gli attori malintenzionati possano sfruttarle.

- Il patching vigilante assicura che gli aggiornamenti continui del software e le patch di sicurezza vengano applicati tempestivamente per porre rimedio alle vulnerabilità note.

- La formazione sulla sensibilizzazione alla sicurezza fornisce una formazione continua per fornire ai dipendenti le conoscenze essenziali per identificare le minacce alla sicurezza, proteggere le informazioni sensibili e seguire le best practice di cybersecurity.

- Le informazioni sulle minacce si concentrano sull'identificazione delle minacce, delle vulnerabilità, dei vettori di attacco e degli indicatori di compromissione (IOC) più recenti, più probabili e più pericolosi, insieme a contromisure efficaci.

Cybersecurity reattiva

Cybersecurity proattiva

Si verifica dopo un incidente

Si verifica prima di un incidente

Si concentra sulla risposta e sul ripristino

Si concentra sulla prevenzione e sulla preparazione

Riduzione dei danni costosa e dispendiosa in termini di tempo

Riduce al minimo il rischio di violazione e i costi associati

Perché la sicurezza proattiva è importante?

Gli attacchi informatici e le violazioni della cybersecurity costano alle aziende miliardi di dollari all'anno in spese di risanamento e ripristino, per non parlare delle innumerevoli ore di perdita di produttività.

Oltre all'impatto finanziario, le violazioni possono compromettere le informazioni sensibili o proprietarie di un'organizzazione, mettere in pericolo clienti e partner e compromettere la reputazione che le organizzazioni hanno trascorso anni a costruire, virtualmente durante la notte.

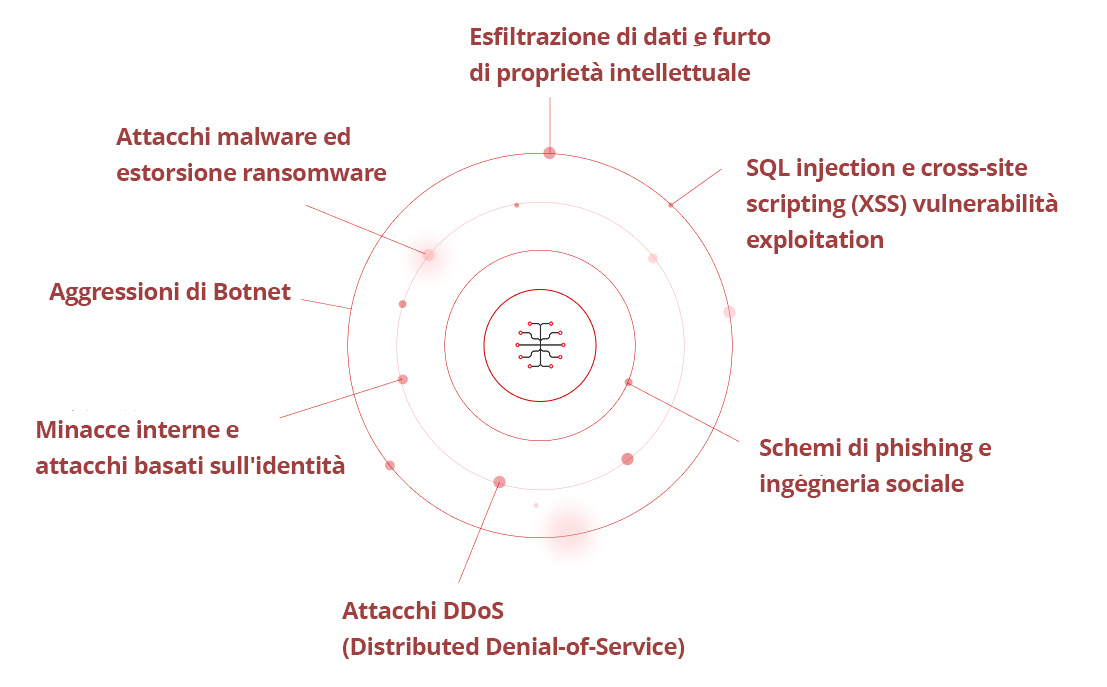

Con così tanto in gioco e con i cyber criminali che cambiano o migliorano i loro metodi di attacco quotidianamente, la sicurezza proattiva è diventata un modo essenziale per le organizzazioni di proteggere le loro risorse più preziose da un'ampia gamma di potenziali minacce, tra cui:

- Esfiltrazione di dati e furto di proprietà intellettuale

- Attacchi malware ed estorsione ransomware

- Schemi di phishing e ingegneria sociale

- Minacce interne e attacchi basati sull'identità

- Aggressioni di Botnet

- SQL injection e cross-site scripting (XSS) vulnerabilità exploitation

- Attacchi DDoS (Distributed Denial-of-Service)

Affrontando tempestivamente le vulnerabilità della sicurezza e le configurazioni errate del sistema, le misure di sicurezza proattive possono migliorare notevolmente lo stato di sicurezza di un'organizzazione. Inoltre, migliorano la capacità dell'organizzazione di gestire e mitigare i rischi in modo più rapido, efficiente e conveniente.

Quali sono i vantaggi della sicurezza proattiva?

Le organizzazioni che implementano con successo strategie di cybersecurity proattive possono sperimentare vantaggi significativi:

- Le funzionalità avanzate di gestione del rischio consentono alle organizzazioni di identificare e affrontare potenziali minacce prima che si trasformino in costosi incidenti.

- La protezione incentrata sul futuro aiuta le organizzazioni a stare al passo con le ultime minacce informatiche in evoluzione ed emergenti

- Una postura di sicurezza completa fornisce operazioni di sicurezza più integrate e basate su informazioni approfondite per una maggiore semplicità in tutta l'organizzazione.

- La conformità normativa garantisce il rispetto delle leggi, delle politiche e delle normative applicabili in materia di cybersecurity, riducendo i rischi legali e finanziari.

- L'efficienza dei costi a lungo termine riduce significativamente le spese relative alla correzione, alla mitigazione e al controllo dei danni degli attacchi informatici rispetto agli approcci reattivi.

Quali sono le sfide e le considerazioni legate alla sicurezza proattiva?

Quando adottano un approccio proattivo alla cybersecurity, le organizzazioni devono affrontare diverse considerazioni importanti:

- L'equilibrio delle risorse rappresenta forse la sfida più grande. Le organizzazioni devono allocare attentamente risorse, investimenti e priorità tra misure di sicurezza proattive e reattive. Sebbene la sicurezza proattiva possa prevenire molti attacchi, solide funzionalità reattive rimangono essenziali per affrontare qualsiasi minaccia che penetri nelle difese.

- I requisiti a prova di futuro richiedono alle organizzazioni di anticipare le tendenze della cybersecurity e di adattare le proprie misure di sicurezza per stare al passo con gli attori malintenzionati. Ciò richiede informazioni sulle minacce attuali, strategie complete di gestione delle minacce e tecnologie avanzate di rilevamento e risposta alle minacce, compresi gli sviluppi nell'intelligenza artificiale (IA), nel machine learning (ML) e nell'intelligenza artificiale agentica.

- La valutazione continua è essenziale, poiché le organizzazioni devono valutare e aggiornare regolarmente i propri sistemi di sicurezza proattivi per mantenere la protezione man mano che i cyber criminali sviluppano nuovi metodi di attacco e emergono nuove minacce.

Strategie per l'implementazione di una sicurezza proattiva

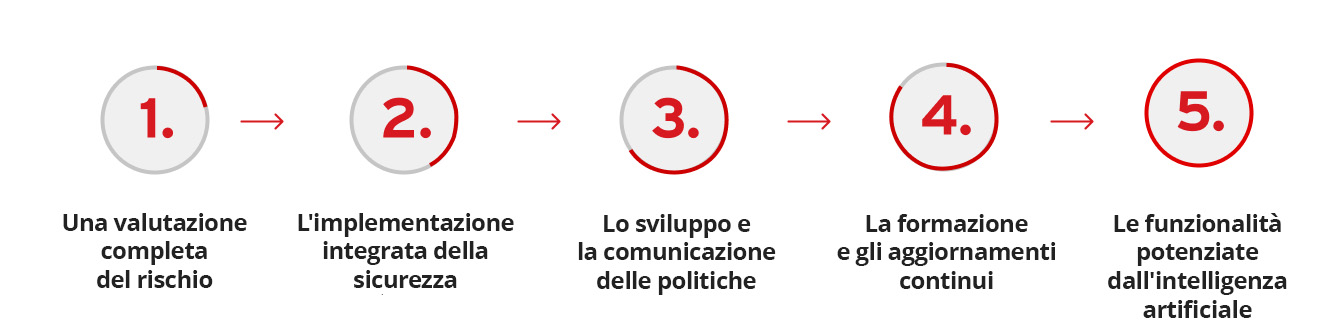

L'adozione di una strategia di sicurezza proattiva richiede un approccio sistematico e graduale.

Una valutazione completa del rischio

Funge da base, richiedendo alle organizzazioni di identificare le risorse fisiche e dei dati, analizzare i potenziali rischi per ciascuno e dare priorità alle strategie di protezione in base a criticità e vulnerabilità.

L'implementazione integrata della sicurezza

Comporta non solo l'implementazione e l'aggiornamento continuo di misure di sicurezza proattive come la gestione delle vulnerabilità basata sul rischio, ma anche l'integrazione di queste funzionalità con la piattaforma di cybersecurity esistente dell'organizzazione.

Lo sviluppo e la comunicazione delle politiche

Richiedono la definizione di chiare politiche e procedure di cybersecurity che dettaglino i protocolli di protezione delle informazioni, guidino il comportamento dei dipendenti e delineino le responsabilità nella risposta agli incidenti. Queste politiche devono essere comunicate a livello aziendale a tutto il personale di sicurezza e ai dipendenti.

La formazione e gli aggiornamenti continui

Garantiscono che sia i dipendenti nuovi che quelli esistenti ricevano una formazione continua sui cambiamenti della cybersecurity, mentre le patch e gli aggiornamenti del software di sicurezza vengono installati tempestivamente per mantenere gli attuali livelli di protezione.

Le funzionalità potenziate dall'intelligenza artificiale

Sfruttano gli ultimi progressi nella cybersecurity IA per aiutare le organizzazioni a identificare continuamente le opportunità di riduzione del rischio e impedire che gli attacchi informatici si infiltrino nei sistemi aziendali, migliorando lo stato complessivo della sicurezza attraverso strumenti per la gestione della superficie di attacco, della vulnerabilità e della sicurezza.

Dove posso ottenere aiuto con una sicurezza proattiva?

Il panorama odierno delle minacce richiede un modello basato sul rischio per stare al passo con le minacce, il che significa far evolvere le tue strategie di sicurezza da reattive a proattive. Trend Vision One™ è qui per aiutarti, con l'unica piattaforma di cybersecurity aziendale basata sull'intelligenza artificiale che centralizza la gestione dell'esposizione al rischio informatico, le operazioni di sicurezza e una solida protezione a più livelli.

Nativamente integrato nella piattaforma, Trend Vision One offre la prima IA proattiva di cybersecurity del settore: Trend Cybertron. Con il culmine del nostro percorso ventennale nello sviluppo della sicurezza IA, il suo sofisticato framework di modelli LLM, set di dati e agenti IA analizza la telemetria da sensori nativi e fonti di terze parti per prevedere le minacce e fornire raccomandazioni specifiche per il cliente.

Tutto questo insieme consente alle organizzazioni di eliminare i punti ciechi, assegnare priorità in modo efficace e posizionare la sicurezza come motore dell'innovazione.

Scott Sargeant

Vice President of Product Management

Scott Sargeant, Vice President of Product Management, è un leader tecnologico esperto con oltre 25 anni di esperienza nella fornitura di soluzioni di classe enterprise nel panorama della cybersecurity e dell'IT.

Domande frequenti (FAQ)

Che cos'è un approccio proattivo alla sicurezza?

Un approccio proattivo alla sicurezza si concentra sul rafforzamento del patrimonio digitale per impedire che si verifichino attacchi informatici e violazioni dei dati, invece di rispondere dopo un incidente.

Che cos'è una mentalità proattiva sulla sicurezza?

Una mentalità proattiva sulla sicurezza dà priorità all'identificazione delle vulnerabilità del sistema, alle configurazioni errate e alle identità compromesse per impedire che si verifichino le minacce alla cybersecurity e tende a concentrarsi sulla mitigazione del rischio.

Che cos'è un servizio di sicurezza proattivo?

I servizi di sicurezza proattivi mirano a identificare, valutare e affrontare i potenziali punti deboli, fornire formazione sulla consapevolezza della cybersecurity e simulare gli attacchi per individuare le vulnerabilità prima che gli attori malintenzionati lo facciano.

Che cos'è la cybersecurity proattiva?

La cybersecurity proattiva è una strategia che si concentra sulla prevenzione degli attacchi informatici come lo sfruttamento delle vulnerabilità e l'esfiltrazione di dati sensibili o protetti.

Cos'è la sorveglianza proattiva?

La sorveglianza proattiva è un approccio preventivo che mira a prevedere, identificare e prevenire le minacce informatiche prima che si verifichino.

Qual è un esempio di mentalità proattiva in materia di sicurezza?

Una mentalità proattiva sulla sicurezza dà priorità alle misure preventive, come la ricerca e la correzione proattiva delle vulnerabilità della sicurezza e delle configurazioni errate o la conduzione di test di penetrazione per identificare i punti deboli del sistema.

Che cos'è una mentalità incentrata sulla sicurezza?

Una mentalità incentrata sulla sicurezza rende le considerazioni sulla sicurezza una priorità in ogni aspetto dei processi, delle pratiche e delle operazioni aziendali di un'organizzazione.

Quali sono i quattro componenti del paradigma proattivo della sicurezza?

Componenti comuni delle strategie di sicurezza proattive di successo: accesso a eccellenti informazioni sulle minacce, visibilità olistica, monitoraggio continuo, valutazioni continue, test di stress robusti e solide misure di protezione.

Qual è la differenza tra sicurezza reattiva e proattiva?

La sicurezza reattiva consiste nel rispondere agli attacchi informatici dopo che si verificano. La sicurezza proattiva aiuta a prevenire gli attacchi prima che si verifichino.

Qual è la differenza tra conformità proattiva e reattiva?

La conformità proattiva include politiche e pratiche che aiutano a prevenire i problemi di sicurezza. La conformità reattiva sta rispondendo alle violazioni normative dopo che si è verificato un incidente di sicurezza.