Изучайте данные. Действуйте обдуманно.

Первый агент SIEM, который думает на языке, а не просто ведет логи

на основе

Агент SIEM

Принимает неограниченный объем данных, обнаруживает аномалии в реальном времени, хранит данные в соответствии с политиками и эффективно реагирует на происходящее.

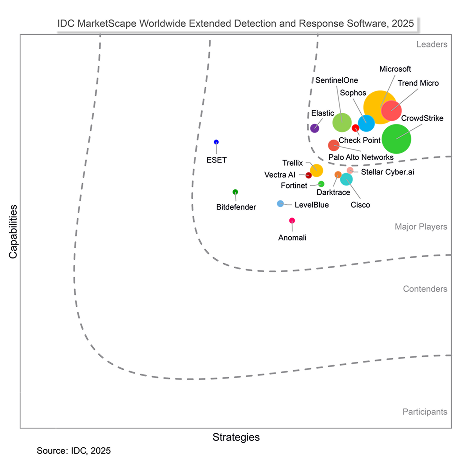

XDR

Объедините нативную и стороннюю телеметрию в одной консоли, опираясь на самый широкий в отрасли охват: от конечных точек до учетных записей и не только.

Агент SOAR

Автоматизируйте операции и быстрее принимайте обдуманные меры с интеллектуальными рабочими процессами SOC под управлением ИИ.

В борьбе с угрозами ваш SOC всегда впереди.

Интегрированный SecOps

Наши возможности SecOps являются частью Trend Vision One™ — единственной корпоративной платформы кибербезопасности, которая по-настоящему упрощает жизнь специалистам по безопасности. Используйте широчайший охват нативных датчиков для обеспечения полезной информации, централизованной прозрачности, глубокого контекста и быстрого реагирования. Интеграция агентов SIEM и SOAR с существующим стеком.

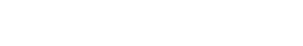

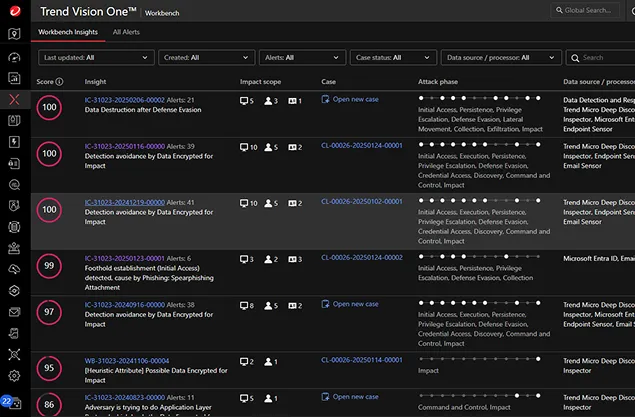

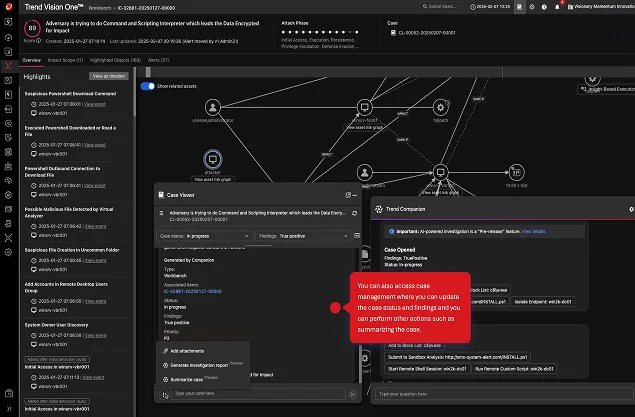

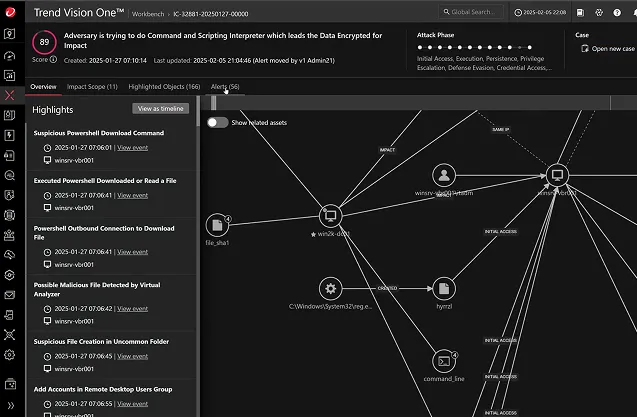

Извлекайте пользу из разрозненных данных

Составьте полную картину и обеспечьте прозрачность по всей цепочке атаки — выявите первопричину, оцените влияние и прогнозируйте будущее. Коррелируйте малозначимые события, чтобы быстрее выявлять сложные многоуровневые атаки. Действуйте точнее, опираясь на приоритетные аналитические данные и учитывая серьезность, влияние и фазу атаки.

Автоматизация и ускорение реагирования в SOC

Реагируйте на угрозы из любой точки платформы, не переключаясь между инструментами. Встроенные плейбуки на базе ИИ автоматизируют реагирование, сокращая ручные операции и ускоряя принятие мер. Помогите своей команде и помешайте злоумышленникам.

Автоматизация комплаенса.

Упростите поддержание комплаенса с помощью встроенной поддержки хранения журналов, аудита и регуляторной отчетности. Создавайте отчеты о комплаенсе для аудиторов и руководителей прямо на основе данных, уже поступивших в Trend Vision One, с помощью единой консоли.

Посмотреть все Узнайте больше. Действуйте умнее с помощью ИИ.

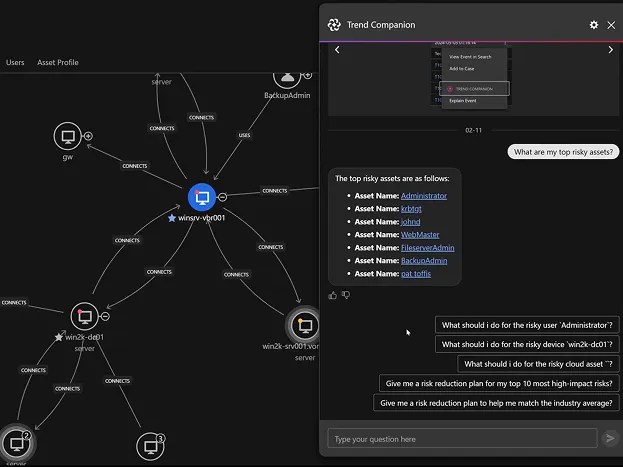

Возможности проактивного SecOps

Не реагируйте на угрозы. Предотвращайте их. Благодаря интеграции с системой управления киберрисками (CREM) SecOps эффективно расставляет приоритеты, не докучая уведомлениями. Балльная оценка рисков для активов и уязвимостей в рамках CREM дает точную информацию, позволяя специалистам не строить догадки, а защищаться от реальных угроз. Оцените контекст, который сегодня не предоставляет ни один вендор.

Создан на непревзойденной основе XDR

Единственный агент SIEM на базе удостоенного наград нативного XDR. Созданный на основе самого широкого в отрасли охвата нативных датчиков и современной агентской архитектуры, он устраняет пробелы, оставленные устаревшими решениями SIEM. Расследования проводится быстрее, обнаружение становится эффективнее, а прогнозы — точнее. И все это на одной консоли.

SecOps на базе ИИ

Наш ИИ-помощник думает как аналитик, руководя расследованиями, предлагая дальнейшие шаги и автоматизируя операции, чтобы их не приходилось выполнять вручную. В сочетании с усовершенствованной автоматизацией SOC и тесной интеграцией со сторонними решениями вы сможете действовать быстрее, выявлять угрозы точнее и сосредоточиваться на самом важном.

Централизованный контроль телеметрии безопасности

Устраните разрозненность, сопоставляя нативные и сторонние данные и поставляя точную и достоверную аналитику для выполнения функций XDR — и все это на единой консоли. Инциденты, пути атак, уязвимости и угрозы можно просматривать на одной панели. Оптимизированные рабочие процессы и четкие отчеты о расследованиях ускоряют обнаружение и реагирование, повышая эффективность SOC.

Эффективная нативная защита от угроз на каждом уровне

EDR

XDR для конечных точек (EDR)

EDR обеспечивает глубокую видимость и предотвращает появление угроз для конечных точек и серверов благодаря автоматической корреляции данных на нескольких уровнях безопасности, что ускоряет обнаружение, улучшает расследование и сокращает время реагирования.

NDR

XDR для сетей (NDR)

Злоумышленники любят неуправляемые активы, потому что они предоставляют идеальную возможность остаться незамеченным. К вашей сети подключено все: от маршрутизаторов до ноутбуков и умных термостатов. Выявите и защитите все до единого устройства с помощью NDR.

ITDR

XDR для учетных записей (ITDR)

Дополнительным преимуществом обнаружения угроз для учетных записей и реагирования на них (Identity threat detection and response, ITDR) является то, что вы всегда в курсе, какие пользователи/сущности наиболее подвержены риску и кто имеет наибольшие привилегии. Скомпрометированные учетные записи, когда-то ловко замаскированные, теперь становятся маячками, предупреждающими о реализации угрозы.

EmDR

XDR для электронной почты (EmDR)

Распространите возможности обнаружения угроз и реагирования на аккаунты электронной почты — изучайте журналы угроз, электронную почту и поведение пользователей для более эффективного выявления подозрительной активности.

CDR

XDR для облака (CDR)

Традиционные решения EDR информируют о происходящем в облаке лишь частично. Как же уследить за всеми рабочими нагрузками, контейнерами, кластерами Kubernetes и виртуальными машинами? CDR вам в помощь!

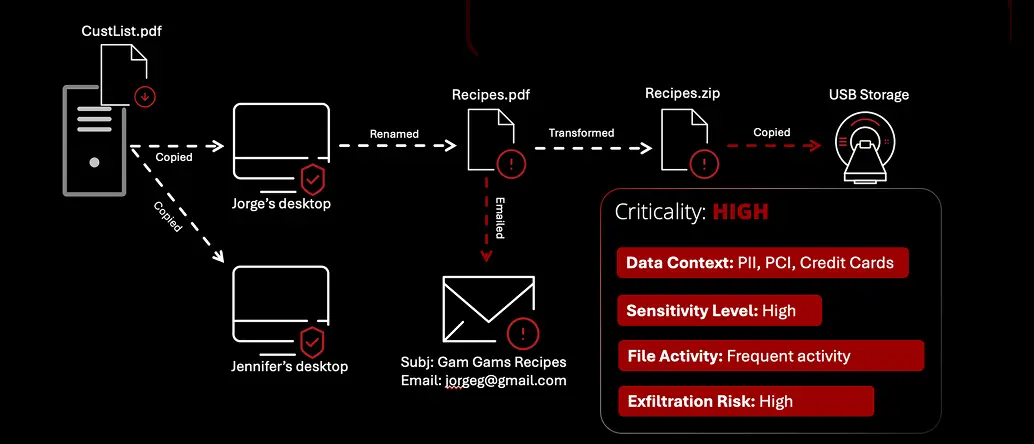

DDR

XDR для данных (DDR)

Отслеживайте конфиденциальные данные в контексте и реагируйте на любые события при их перемещении по среде.

Если данные скомпрометированы, предоставьте специалистам SOC инструменты для расследования инцидента.

Показатели, лидирующие на рынке