Bir siber saldırı; bireyler ya da gruplar tarafından, veri çalmak, iş süreçlerini veya tedarik zincirlerini aksatmak ya da verileri değiştirerek örneğin şantaj amacıyla kullanmak üzere, kuruluşların veya kişilerin bilgi sistemlerine kasıtlı ve kötü niyetli şekilde sızma girişimidir.

İçindekiler

Siber saldırının anlamı

Kuruluşlarda devam eden dijitalleşme stratejileri, dijital teknolojilere ve süreçlere olan bağımlılığı artırırken, dijital saldırı yüzeyini de genişletmektedir. Günümüzde, siber saldırılar hem işletmeler hem de bireyler için en önemli tehditlerden biri hâline gelmiştir. Siber suçlular, sistemlerdeki açıklardan yararlanmak, yeni teknolojik gelişmelere hızla uyum sağlamak ve taktiklerini sürekli geliştirmek konusunda son derece aktiftir. Bu eğilimi güçlendiren bir diğer unsur ise, yapay zekâ gibi teknolojilerin yaygın şekilde benimsenmesidir. Siber saldırılar giderek daha karmaşık hâle geldikçe, bu saldırıların ardındaki taktik, teknik ve süreçleri anlamak, güvenli bir dijital ortam sağlamak ve hassas bilgileri korumak açısından kritik öneme sahiptir.

Siber saldırılar neden gerçekleşir

Siber saldırıların gerçekleşme nedenleri çeşitlidir; finansal kazançtan siyasi ajandalara kadar farklı motivasyonlar söz konusu olabilir. En yaygın motivasyonlardan bazıları şunlardır:

Finansal kazanç

Pek çok siber suçlu, kredi kartı bilgileri, giriş bilgileri veya banka hesap bilgileri gibi hassas verileri çalarak maddi kazanç sağlamayı hedefler. Fidye yazılımı saldırıları ise, kullanıcıların sistemlerine erişimini engelleyip, erişimin tekrar sağlanması için fidye talep edilen ve özellikle finansal motivasyonu yüksek saldırı türlerindendir.

Casusluk

Kurumsal casusluk saldırıları, rekabet avantajı elde etmek amacıyla fikri mülkiyet, ticari sırlar, araştırma ve diğer hassas verileri çalmayı hedefler. Bu tür saldırılar genellikle gizli yürütülür ve uzun süre fark edilmeyebilir.

İntikam veya Kötü Niyet

Küskün eski çalışanlar veya şahsi husumeti olan kişiler, itibar zedelemek veya operasyonları aksatmak amacıyla siber saldırılar gerçekleştirebilir.

Ün Peşinde Olmak

Bazı saldırganlar, genellikle "kara şapkalı" (black hat) hackerlar olarak bilinir, siber saldırılar düzenleyerek yeteneklerini sergilemek, hacker topluluğu içinde itibar kazanmak veya sadece kaos yaratmak isterler.

Siber saldırı türleri

Siber saldırılar birçok farklı biçimde ortaya çıkar; her biri farklı teknikler kullanır ve çeşitli açıklardan yararlanır. Aşağıda en yaygın siber saldırı türlerinden bazıları yer almaktadır:

Kötü amaçlı yazılım saldırıları

Kötü amaçlı yazılım (malware), zararlı yazılım anlamına gelir ve genellikle bir kuruluşun BT ortamına sızmak, zarar vermek veya yetkisiz erişim sağlamak için tasarlanmıştır. Siber güvenlikte sürekli bir tehdit oluşturan malware, hassas bilgileri çalabilir ve kullanıcılar ile kurumlara yaygın zarar verebilir. Kötü amaçlı yazılımın farklı türlerini ve etkilerini anlamak, kapsamlı bir siber güvenlik stratejisi geliştirmek için kritik önemdedir.

Kötü amaçlı yazılımlar genellikle kuruluşun BT ortamındaki mevcut açıklardan faydalanarak hedeflenen sonuca ulaşır.

Kimlik avı ve hedef odaklı kimlik avı

Kimlik avı, siber suçluların meşru gibi görünen, toplu gönderilen e-postalar yoluyla kullanıcıları kandırmaya çalıştığı bir saldırı türüdür. Bu e-postalar, kullanıcının özel bilgilerini çalmak için sahte bağlantılar içerir. Kimlik avı saldırıları, özellikle kullanıcılar bunun tipik bir iş iletişimi olmadığını fark etmediğinde en etkili hâle gelir.

Hedef odaklı kimlik avı, siber saldırıların en tehlikeli ve hedefli biçimlerinden biri olarak görülür. Klasik kimlik avı saldırılarında, saldırganlar geniş bir kitleyi hedef alıp rastgele kurbanlar bulmaya çalışırken; spear phishing ise son derece kişiselleştirilmiş ve belirli bir kullanıcıya yönelik olarak düzenlenen, hedef odaklı bir oltalama saldırısıdır. Bu tür saldırılarda, saldırganlar genellikle doğrudan kişiyi hedef alır, ağı değil.

Hizmet Reddi (DoS) ve Dağıtık Hizmet Reddi (DDoS)

Bir DDoS saldırısı, bir ağın, hizmetin veya web sitesinin çalışmasını kesintiye uğratmak ya da tamamen devre dışı bırakmak amacıyla gerçekleştirilir. DDoS saldırısı, saldırganların botnet adı verilen geniş bir uzaktan erişimli bilgisayar ağı (PC) kullanarak başka bir sistemin bağlantısını veya işlemcisini aşırı yüklemesiyle gerçekleşir. Bu saldırının amacı, sisteme gelen meşru trafiğin hizmet almasını engellemek ve hedef sunucunun web sitesini gerçek kullanıcılara kapatarak önemli iş süreçlerini aksatmaktır.

Ortada Adam (MitM) saldırıları

MitM saldırıları, iki taraf arasındaki iletişimi onların bilgisi olmadan yakalar ve değiştirir. Saldırganlar, verileri değiştirebilir veya giriş bilgileri gibi hassas verileri ele geçirebilir.

SQL enjeksiyonu

SQL enjeksiyonu, ilişkisel veritabanı kullanan bir uygulamada, istemeden eklenen Structured Query Language (SQL) komutları yoluyla veritabanının yasa dışı şekilde manipüle edilmesidir. SQL enjeksiyonunun yöntemi ve amacına bağlı olarak çeşitli türleri vardır; siber saldırganlar açısından bakıldığında ise, bilgi çalmaktan veri manipülasyonuna ve sistemdeki açıkların araştırılmasına kadar farklı amaçlar için kullanılabilir.

Sıfırıncı gün istismarları

Sıfır gün açıkları, yazılım geliştiricileri bu açıkları kapatacak bir yamayı yayınlamadan önce, yazılımdaki bilinmeyen zafiyetlerin hedef alınmasıdır. Bu saldırılar son derece tehlikelidir çünkü hemen savunma geliştirilemez.

Fidye yazılımı saldırıları

Fidye yazılımı, yerel veya ağ üzerindeki önemli dosyaları şifreleyen ve dosyaların tekrar açılabilmesi için fidye talep eden bir kötü amaçlı yazılım türüdür. Siber korsanlar, dijital şantaj yoluyla para elde etmek için bu yazılımları geliştirir. Fidye yazılımları verileri şifreler, anahtarı olmadan bu verileri kurtarmanın tek yolu yedeklemeden geri dönmektir. Fidye yazılımının çalışma şekli bu saldırı yöntemini özellikle zarar verici hale getirir. Diğer kötü amaçlı yazılım türleri verileri yok eder veya çalar, ancak diğer kurtarma seçenekleriyle verileri kurtarmk mümkündür. Fidye yazılımında ise yedekleme yapılmadıysa verileri kurtarmanın tek yolu fidyeyi ödemektir. Ancak bazen işletmeler talep edilen fidyeyi ödeseler bile siber saldırganlar verilerin çözülmesini sağlayacak anahtarı göndermezler.

Tedarik zinciri saldırısı

Tedarik Zinciri Saldırısı, kuruluşa doğrudan saldırmak yerine bir kuruluşun tedarik zincirindeki daha az güvenli unsurları hedefleyen bir siber saldırı türüdür. Amaç, bir kuruluşun ağına veya sistemlerine sızmak için; verilerine, yazılımına ya da ağ altyapısına erişimi olan üçüncü taraf bir tedarikçi, satıcı veya iş ortağını ele geçirerek saldırı gerçekleştirmektir.

Siber saldırı aşamalarına örnekler

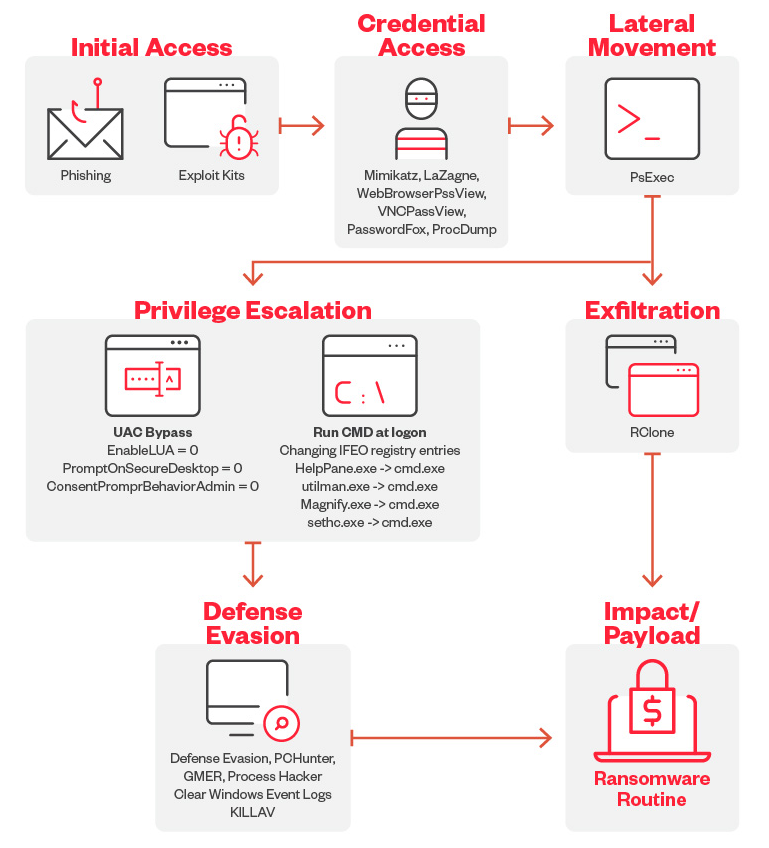

8Base adlı tanınmış bir fidye yazılımı grubunun saldırılarını inceleyerek bir siber saldırının farklı aşamalarını keşfedeceğiz. Başlangıçtaki sızmadan veri şifreleme ve şantaja kadar, fidye yazılımı taktiklerinin her adımını detaylandıracağız.

İlk erişim

8Base fidye yazılımı, sisteme ilk erişim için genellikle kimlik avı (phishing) saldırılarını kullanır. Kullanıcılar, gerçekmiş gibi görünen formlara kimlik bilgilerini girerek kandırılır.

Kimlik bilgisi erişimi

8Base operatörleri, mağdurların makinelerinde depolanan şifre ve kimlik bilgilerini elde etmek için MIMIKATZ, LaZagne, WebBrowserPassView, VNCPassView, PasswordFox ve ProcDump gibi araçlar kullanır.

Savunmadan kaçınma

Savunma mekanizmalarını aşmak için, 8Base fidye yazılımı, Windows Defender bileşenlerini devre dışı bırakmak amacıyla deoff.bat adlı bir toplu komut dosyasını (KILLAV olarak tespit edilen) çalıştırır. 8Base fidye yazılımı ayrıca, işe yaramaz (çöp) kodlar ekler, gölge kopyaları siler, Cuckoo Sandbox'u atlatır, Windows olay günlüklerini temizler, güvenlik duvarlarını devre dışı bırakır ve zararlı yükü şifrelemek ve teslim etmek için SmokeLoader'ı kullanır.

Yatay hareket

Yanal hareket (lateral movement) için, 8Base fidye yazılımı operatörlerinin, hem toplu komut dosyasını hem de fidye yazılımı dosyasını dağıtmak için PsExec aracını kullandığı gözlemlenmiştir. PsExec, normalde Windows makinelerde bulunan meşru bir aracın kötüye kullanımıdır ve kendi başına zararlı yazılım olarak değerlendirilemez.

Yetki yükseltme

8Base fidye yazılımının arkasındaki operatörler, Kullanıcı Hesabı Denetimi’ni (UAC) aşmak amacıyla belirli kayıt defteri girdilerini değiştirdiler. Ayrıca, kilit ekranından erişilebilen erişilebilirlik uygulamalarına cmd.exe eklemek için IFEO kayıt defteri anahtarlarını da manipüle ettiler.

Eksfiltrasyon

8Base fidye yazılımıyla bağlantılı tehdit aktörlerinin, çalınan verileri dışarı aktarmak için üçüncü taraf bir araç ve web servisi olan RClone’u kullandıkları tespit edildi.

Etki

8Base fidye yazılımı, hedeflenen dosyaları AES-256 algoritmasıyla şifreler ve ardından her bir şifreleme anahtarını, gömülü bir açık anahtar kullanarak RSA-1024 ile ayrıca şifreler. Şifrelenmiş anahtar, her bir şifrelenmiş dosyanın sonuna eklenir. Fidye yazılımı, çalışma anında çözülen ve şifreleme dışında bırakılacak dosya uzantılarını, dosya adlarını ve dizinleri tanımlayan gömülü bir yapılandırma içerir.

Siber saldırılarda kullanılan yöntemler ve taktikler

Siber suçlular, saldırıları başlatmak ve tespit edilmekten kaçınmak için çeşitli teknikler kullanır:

Sosyal mühendislik

Sosyal mühendislik yoluyla saldırganlar, bireyleri hassas bilgileri paylaşmaya yönlendirir. Bunu çoğu zaman güvenilir kaynakları taklit ederek ya da korku ve aciliyet duygusunu istismar ederek yaparlar.

Yazılım güvenlik açıklarından yararlanma

Siber suçlular, sistemlere yetkisiz erişim sağlamak için yamalanmamış yazılım zafiyetlerinden faydalanır. Sıfırıncı gün (zero-day) açıkları zaten yüksek risk oluştururken, birçok BT operasyon ekibi bilinen zafiyetlerin sayısının fazlalığı ve yama yönetimi sürecinde hangilerinin önceliklendirilmesi gerektiği sorunu nedeniyle ciddi bir yük altındadır.

Kimlik avı saldırıları

Birçok kimlik avı (phishing) saldırısı; zayıf parolalar, yanlışlıkla veri paylaşımı veya aldatıcı phishing girişimlerine kanılması gibi kullanıcı hataları nedeniyle başarılı olmaktadır.

Bu tür taktikler, saldırganların sistemler içinde ilk tutunma noktasını elde etmelerini ve hassas verilere erişmelerini sağlar. Bu faaliyetler çoğu zaman meşru kullanıcı davranışı olarak algılandığı için anında fark edilmez.

Siber saldırıların kuruluşlar üzerindeki etkisi

Siber saldırılar, kurumlar üzerinde ciddi etkiler yaratabilir; marka itibarının zedelenmesine, operasyonel kesintilere, veri kaybına ve önemli mali kayıplara yol açabilir. En önemli etkilerden bazıları şunlardır:

Operasyonel kesintiler

Kötü amaçlı yazılım ve hizmet engelleme (DoS) saldırıları; sunucu ve sistem çökmesine, kritik hizmetlerin kesintiye uğramasına ve ciddi finansal zararlara neden olabilir. Cost of a Data Breach Report 2024 (Veri İhlali Maliyeti Raporu) verilerine göre, bir veri ihlalinin küresel ortalama maliyeti 4,45 milyon ABD dolarına ulaşmış olup, bu rakam söz konusu kesintilerin ne denli yüksek bir maliyet yarattığını açıkça ortaya koymaktadır.

Veri ihlali

SQL enjeksiyon saldırıları, tehdit aktörlerinin kurumsal veritabanlarındaki kritik verileri değiştirmesine, silmesine veya çalmasına olanak tanır. Bu durum hem iş sürekliliğini olumsuz etkiler hem de müşteri güvenini zedeler.

Finansal dolandırıcılık

Kimlik avı saldırıları ise çalışanları para transferi yapmaya ya da gizli bilgileri paylaşmaya ikna edebilir; bu da doğrudan mali kayıplara yol açarken kurumları gelecekteki risklere daha açık hale getirir.

Fidye ödemeleri

Fidye yazılımı saldırıları, fidye ödenene kadar kritik sistemleri kullanılamaz hale getirebilir. 2024 yılında ortalama fidye ödemesinin yaklaşık 1 milyon ABD doları seviyesinde olduğu raporlanmış olup, bu durum söz konusu saldırıların etkilenen şirketler üzerinde yarattığı ağır mali baskıyı göstermektedir.

Her bir siber saldırı; tespit, müdahale ve kurtarma süreçleri için ciddi kaynaklar gerektiren kalıcı etkiler bırakabilir ve bu da bir veri ihlalinin toplam maliyetini daha da artırır.

Siber Saldırılar Nasıl Önlenir

Çalışan eğitimi ve farkındalığı

Sosyal mühendislik, saldırganlar için hâlâ en yaygın giriş noktalarından biri olmaya devam ettiğinden, çalışanların düzenli olarak eğitilmesi kritik öneme sahiptir. Bu eğitimler; oltalama e-postalarını tanımayı, sosyal mühendislik tuzaklarından kaçınmayı ve hassas verilerin korunmasına yönelik en iyi uygulamaları benimsemeyi sağlar. Sürekli farkındalık çalışmaları, başarılı saldırı ihtimalini önemli ölçüde azaltır.

Saldırı yüzeyi yönetimi

Saldırı yüzeyi yönetimi (ASM), bir saldırganın sisteme erişim sağlayabileceği tüm dışa açık noktaların tespit edilmesini ve sürekli olarak izlenmesini kapsar. Açık ağ portları, yamalanmamış uygulamalar ve hatalı yapılandırılmış sunucular gibi bu noktaların düzenli olarak değerlendirilmesi ve azaltılması, güvenlik açıklarının minimize edilmesine yardımcı olur. Etkili bir ASM stratejisi, saldırganların istismar edebileceği potansiyel boşlukların kapatılmasını sağlar.

Veri güvenliği platformları

Veri güvenliği platformları, bir kurumun sistemleri genelinde verilere erişim ve veri hareketleri üzerinde kapsamlı bir görünürlük sunar. Bu platformlar; hassas verileri izleyerek, olası veri ihlallerini tespit ederek ve veri koruma politikalarını uygulayarak yetkisiz erişimin önlenmesine yardımcı olur. Veri güvenliği yönetiminin merkezileştirilmesi sayesinde kurumlar, dağınık araçlar ve izole veri siloları yerine merkezi analiz yaklaşımıyla veri görünürlüğünü artırabilir ve siber tehditlere karşı genel dayanıklılıklarını güçlendirebilir.

Kimlik ve Erişim Yönetimi (IAM)

Kimlik ve Erişim Yönetimi (IAM) çözümleri, kullanıcıların sistemlere ve verilere erişimini kontrol altına almak için kritik öneme sahiptir. IAM sayesinde kurumlar, rol tabanlı erişim kontrolleri uygulayarak çalışanların yalnızca görevlerini yerine getirmek için gerekli bilgilere erişmesini sağlar. IAM araçları aynı zamanda kimlik doğrulama ve sürekli izleme desteği sunarak yetkisiz erişimi önler ve ele geçirilmiş hesaplardan kaynaklanabilecek potansiyel zararı en aza indirir.

Düzenli güvenlik denetimleri ve sızma testleri

Periyodik güvenlik denetimleri ve sızma testleri, kurumların zafiyetleri saldırganlar tarafından kullanılmadan önce proaktif olarak tespit etmesine ve gidermesine yardımcı olur. Savunma mekanizmalarının aktif olarak test edilmesi ve güvenlik kontrollerinin doğrulanması, kurumların ortaya çıkan tehditlere karşı dayanıklılığını artırmasını ve yaygın saldırı vektörlerinden kaçınmasını sağlar.

Sızma testlerine yönelik modern yaklaşımlardan biri, gerçek dünya saldırgan davranışlarını simüle ederek kurumların tespit ve müdahale yetkinliklerini ölçmeyi amaçlayan Kırmızı Ekip yaklaşımıdır.

Güçlü parola politikaları ve çok faktörlü kimlik doğrulama

Güçlü parola politikalarının uygulanması ve çok faktörlü kimlik doğrulamanın (MFA) zorunlu kılınması, yetkisiz erişim riskini önemli ölçüde azaltır.

Bir siber saldırı nasıl tespit edilir?

Güvenlik Bilgi ve Olay Yönetimi (SIEM)

SIEM sistemleri, bir kurumun BT ortamındaki farklı kaynaklardan gelen verileri toplayarak analiz eder ve şüpheli faaliyetlerin tespit edilmesine yardımcı olur. Günlük kayıtlarının merkezileştirilmesi ve güvenlik olaylarının birbiriyle ilişkilendirilmesi sayesinde SIEM çözümleri, potansiyel tehditlere ilişkin gerçek zamanlı görünürlük sunar ve ekiplerin saldırıya işaret edebilecek olağandışı kalıpları tespit etmesini sağlar.

Agentic SIEM olarak adlandırılan yenilikçi yaklaşım ise, çok sayıda veri merkezinden gelen verilerin toplanması, normalleştirilmesi ve ilişkilendirilmesi için gereken çabayı otomasyon ve orkestrasyon yoluyla önemli ölçüde azaltır.

Uç Nokta Tespit ve Müdahale (EDR)

EDR araçları, bilgisayarlar ve mobil cihazlar gibi uç noktaları olağandışı davranışlara karşı izler. Yetkisiz erişim veya zararlı yazılım faaliyetleri gibi ihlal göstergelerini sürekli olarak tarar ve tehditlere, etkilenen uç noktaları izole ederek müdahale edebilir. EDR çözümleri, saldırıların erken aşamada tespit edilmesini sağlayarak bir güvenlik ihlalinin kapsamını ve etkisini sınırlandırır.

Anomali tespiti

Anomali tespiti, belirlenmiş normal davranış düzeyinden sapma gösteren faaliyetlerin belirlenmesine odaklanır. Ağ trafiği veya kullanıcı davranışı gibi metriklerin izlenmesi sayesinde anomali tespit araçları; yetkisiz erişim girişimleri veya ani veri transferleri gibi, devam eden bir siber saldırıya işaret edebilecek düzensiz faaliyetleri işaretleyebilir.

Bal Küpleri (Honeypots)

Bal küpleri (honeypot’lar), saldırganların ilgisini çekmek amacıyla değerli varlıkları taklit edecek şekilde tasarlanmış sahte sistemler veya dosyalardır. Saldırganlar bir bal küpü ile etkileşime girdiğinde, gerçek sistemlere veya verilere zarar vermeden varlıklarını, kullandıkları taktikleri ve niyetlerini açığa çıkarırlar. Bal küpleri, saldırıların erken tespit edilmesine yardımcı olurken aynı zamanda saldırgan yöntemleri ve teknikleri hakkında değerli tehdit istihbaratı sağlar.

Tehdit istihbaratı

Tehdit istihbaratı, olası saldırıları öngörebilmek amacıyla bilinen tehditler ve zafiyetler hakkında dış kaynaklardan bilgi toplanmasını kapsar. Bu istihbarat, güvenlik sistemlerine entegre edilerek ihlal göstergelerinin proaktif şekilde tespit edilmesini sağlar. Tehdit istihbaratı, benzer sektörleri veya kurumları hedef alan aktif tehditler konusunda güvenlik ekiplerini uyararak tespit süreçlerine stratejik bir katman ekler.

Tehdit avcılığı

Tehdit avcılığı, bir kurumun ağı içerisinde gizlenmiş tehditleri ortaya çıkarmaya yönelik proaktif bir yaklaşımdır. Deneyimli güvenlik analistleri, otomatik savunma mekanizmalarını aşmış olabilecek kötü niyetli faaliyetlere dair kanıtları aktif olarak araştırır. İhlal göstergelerinin sürekli olarak aranması sayesinde tehdit avcılığı ekipleri, gelişmiş saldırıları büyümeden önce tespit edebilir.

Bir siber saldırıya nasıl müdahale edilir?

Olay müdahale planı

İyi tanımlanmış bir olay müdahale planı, etkili siber saldırı azaltımının temelini oluşturur. Bu plan; bir siber saldırı tespit edildiğinde derhal atılacak kritik adımları, kilit rollerin belirlenmesini, ilgili paydaşların bilgilendirilmesini ve etkilenen sistemlerin izole edilmesini kapsar. Temel amaç; tehdidi hızla kontrol altına alarak zararı en aza indirmek, ekipler arasında koordineli bir müdahale sağlamak ve kritik varlıkları korumaya yönelik net aksiyonlar belirlemektir.

Güvenlik Orkestrasyonu, Otomasyonu ve Müdahale (SOAR)

SOAR platformları, güvenlik araçlarını entegre ederek ve tekrarlayan görevleri otomatikleştirerek olaylara müdahale süreçlerini sadeleştirir. Bir saldırı durumunda SOAR çözümleri; ele geçirilmiş sistemlerin izole edilmesi, kötü niyetli IP adreslerinin engellenmesi veya güvenlik yamalarının devreye alınması gibi aksiyonları otomatik olarak başlatabilir. İş akışlarının otomasyonu sayesinde SOAR, müdahale süresini kısaltır ve güvenlik ekiplerinin karmaşık ve yüksek öncelikli çalışmalara odaklanmasını sağlar.

Genişletilmiş tespit ve müdahale (XDR)

XDR uç noktalar, ağlar ve bulut altyapısı dahil olmak üzere bir kurumun ortamındaki birden fazla katmanda tehditlerin tespit edilmesi ve bunlara müdahale edilmesi için bütüncül bir yaklaşım sunar. Bir siber saldırı sırasında XDR, tüm ilgili kaynaklardan gelen verileri bir araya getirip analiz ederek tehdidin kaynağına, kapsamına ve genel etkisine ilişkin kapsamlı bir görünüm sağlar. Bu görünürlük, güvenlik ekiplerinin hedefe yönelik aksiyonlar almasına, saldırıyı daha etkili şekilde kontrol altına almasına ve sistemler genelinde yayılmasını önlemesine imkân tanır.

Olayı belgeleme ve analiz etme

Olay çözüme kavuşturulduktan sonra, saldırının nasıl gerçekleştiğini, hangi adımların etkili olduğunu ve hangi güvenlik boşluklarının bulunduğunu anlamaya yardımcı olacak ayrıntılı bir dokümantasyonun hazırlanması büyük önem taşır. Olay sonrası analiz çalışmaları, edinilen derslerin Incident Response Plan’a entegre edilmesini sağlayarak müdahale stratejilerinin ve süreçlerinin iyileştirilmesine katkıda bulunur; daha önce fark edilmemiş eksikliklerin giderilmesine yardımcı olur.

Hacktivism

Hacktivism, genellikle siyasi veya toplumsal motivasyonlarla gerçekleştirilen; bir davayı desteklemek ya da hükümetlere veya kurumlara karşı mesaj vermek amacıyla sistemlere izinsiz erişimi içeren siber saldırıları ifade eder.

“Hack” ve “aktivizm” kelimelerinin birleşiminden türetilen hacktivizm terimi, ilk kez 1996 yılında, hacker kolektifi Cult of the Dead Cow üyesi Omega tarafından ortaya atılmıştır.

Hacktivistleri motive eden unsurlar

Geçmişte hacktivist eylemler, çoğu zaman sembolik birer dijital grafiti olarak değerlendirilirdi. Günümüzde ise hacktivist gruplar, yapıları ve faaliyet biçimleri itibarıyla daha çok organize şehir çetelerini andırmaktadır. Eskiden ağırlıklı olarak düşük teknik becerilere sahip bireylerden oluşan bu gruplar, zamanla daha küçük ölçekli ancak orta ve yüksek seviyede yetkinliğe sahip ekipler hâline gelmiştir. Teknik kabiliyetlerdeki bu artış, kurumlar açısından oluşan risk seviyesini doğrudan yükseltmiştir.

Hacktivist gruplar; saldırıların niteliğine ve hedef seçimine de yansıyan belirgin siyasi veya ideolojik inançlarla hareket eder. Geleneksel siber suçlulardan farklı olarak hacktivistler genellikle doğrudan finansal kazanç peşinde değildir; ancak son yıllarda siber suç faaliyetleriyle örtüşen örnekler de gözlemlenmektedir. Bu gruplar çoğunlukla, şeffaflık düzeyi değişkenlik gösteren siyasi veya ideolojik gündemlerini ilerletmeye odaklanır. Genel olarak hacktivist motivasyonlar dört ana başlık altında sınıflandırılabilir: ideolojik, siyasi, milliyetçi ve fırsatçı. Bazı gruplar yalnızca tek bir motivasyon etrafında hareket ederken, bazıları birincil hedeflerini ikincil amaçlarla destekleyerek birden fazla gündemi aynı anda takip edebilir.

Siber suçlar

Siber suçlar, bilgisayarlar veya ağ sistemleri kullanılarak gerçekleştirilen, çoğunlukla finansal kazanç amacı güden organize suç faaliyetlerini ifade eder. Bu tür saldırılar genellikle bireyleri, kurumları veya finansal kuruluşları hedef alarak hassas bilgilerin çalınmasını, fidye talep edilmesini ya da hizmetlerin kesintiye uğratılmasını amaçlar.

Siber suç faaliyetleri çoğu zaman yüksek derecede uzmanlaşmıştır. Farklı tehdit aktörleri, saldırı zincirinin belirli aşamalarına odaklanan hizmetler sunarak birlikte çalışabilir; buna karanlık ağ pazarlarında sunulan Ransomware-as-a-Service (RaaS) ya da ilk erişim (Initial Access) hizmetleri de dahildir.

Bu nedenle kavram, daha önce de belirtildiği üzere, geniş bir suç yelpazesini kapsar.

Devlet destekli saldırılar

Ulus-devlet kaynaklı siber saldırılar; casusluk, hizmet aksatma veya sabotaj gibi stratejik hedeflere ulaşmak amacıyla devletler tarafından yürütülen ya da desteklenen siber operasyonlardır. Bu tür saldırılar genellikle diğer devletleri, kritik altyapıları veya büyük ölçekli özel sektör kuruluşlarını hedef alır.

Ulus-devlet aktörleri; önemli mali ve teknik kaynaklara, ileri teknolojilere ve yüksek nitelikli insan gücüne sahiptir. Bu da onların uzun soluklu ve son derece sofistike kampanyalar yürütmesine olanak tanır. Bu tür faaliyetler genellikle Gelişmiş Kalıcı Tehditler (Advanced Persistent Threats – APT) olarak adlandırılır.

Ulus-devlet aktörlerini motive eden unsurlar

Ulus-devlet siber saldırıları, doğrudan ulusal çıkarlar doğrultusunda şekillenir. Bu hedefler arasında istihbarat toplama, rakip ülkeleri zayıflatma, yabancı seçimleri etkileme veya olası jeopolitik çatışmalara hazırlık yapma gibi amaçlar yer alabilir.

Bu tür operasyonlar çoğunlukla gizli yürütülür ve uzun süre fark edilmeden kalacak şekilde tasarlanır. Hacktivistlerden veya siber suçlulardan farklı olarak ulus-devlet aktörleri, devlet güdümlü ve yapılandırılmış stratejiler doğrultusunda hareket eder; diplomatik korumalar veya yargı yetkisine ilişkin karmaşıklıklar nedeniyle çoğu zaman cezasızlık avantajına sahiptir.

Bu aktörlerin hedefleri genel olarak şu başlıklar altında sınıflandırılabilir: siber casusluk, siber savaş, ekonomik yıkım ve psikolojik operasyonlar. Ulus-devlet kaynaklı siber saldırıların sonuçları son derece geniş kapsamlı olabilir; uluslararası ilişkileri ve küresel güvenlik dengesini doğrudan etkileyebilir.

Trend Vision One™ Platformu

Saldırganları daha hızlı durdurmak ve siber risklerinizi kontrol altına almak tek bir platformla başlar. Yapay zeka, önde gelen tehdit araştırmaları ve istihbarat ile desteklenen kapsamlı önleme, tespit ve müdahale yetenekleriyle güvenliği bütünsel olarak yönetin.

Trend Vision One, çeşitli hibrit BT ortamlarını destekler, iş akışlarını otomatikleştirir ve düzenler ve uzman siber güvenlik hizmetleri sunar, böylece güvenlik operasyonlarınızı basitleştirebilir ve birleştirebilirsiniz.

Jon Clay has worked in the cybersecurity space for over 29 years. Jon uses his industry experience to educate and share insights on all Trend Micro externally published threat research and intelligence.