Siber saldırılar birçok farklı biçimde ortaya çıkar ve dijital cihazlara ve altyapıya olan bağımlılığımız arttıkça hem bireyleri hem de kurumları etkileyen yaygın bir tehdit haline gelmiştir. Bir siber saldırı, dijital sistemlere izinsiz erişerek bilgileri çalmak, bozmak ya da değiştirmek amacıyla gerçekleştirilen kasıtlı bir girişimdir. Yeni teknolojilerin hızla benimsenmesiyle, bu saldırılar artıyor ve farklı siber saldırı türlerini ve potansiyel sonuçlarını anlamayı çok önemli hale getiriyor.

İçindekiler

Siber saldırılar, her biri farklı teknikler kullanarak ve çeşitli güvenlik açıklarını hedef alarak birçok şekilde gerçekleşir. Aşağıda en yaygın türlerden bazıları verilmiştir:

Kötü amaçlı yazılım saldırıları

Kötü amaçlı yazılımlar veya kötü amaçlı yazılımlar, bilgisayar sistemlerini kesintiye uğratmak, zarar vermek veya yetkisiz erişim elde etmek amacıyla tasarlanmış çok çeşitli zararlı programları ifade eder. Buna virüsler, solucanlar, Truva atları, fidye yazılımları, casus yazılımlar ve reklam yazılımları dahildir. Kötü amaçlı yazılımlar, cihazlara e-posta ekleri, güvenliği ihlal edilmiş web siteleri ve yazılım indirmeleri dahil olmak üzere çeşitli yollarla bulaşabilir. Kurulduktan sonra, veri hırsızlığı, sistem ele geçirme ve cihaz etkisizleştirme gibi kötü amaçlı eylemler gerçekleştirir. Algılanmamak için gizlice çalışabilir, yazılımdaki güvenlik açıklarını istismar edebilir veya kullanıcıları farkında olmadan yükleme yapmaları için sosyal mühendislik teknikleri kullanabilir; bu da siber güvenlik ve veri gizliliği açısından ciddi riskler oluşturur. Kötü amaçlı yazılımların kaldırılması, genellikle kötü amaçlı dosyaları veya programları taramak, tespit etmek ve karantinaya almak veya silmek için özel antivirüs yazılımı kullanılmasını, enfekte cihazı güvenli bir duruma geri getirmeyi içerir.

Kimlik avı ve hedef odaklı kimlik avı

Kimlik avı, meşru gibi görünen siber suçlular tarafından genel e-postalar gönderilmesini içeren bir siber saldırı türüdür. Bu e-postalar, kullanıcının özel bilgilerini çalmak için sahte bağlantılar içerir. Kimlik avı saldırıları, en çok kullanıcılar bunun olduğunun farkında olmadığında etkilidir.

Kimlik avı, öncelikle genel e-posta saldırılarına atıfta bulunmak için kullanılır. Bu, bir saldırganın PayPal veya Bank of America gibi yaygın hizmetleri kullanarak mümkün olduğu kadar çok adrese e-posta göndermesidir.

Kimlik avı, yıllar içinde farklı veri türlerine yönelik saldırıları içerecek şekilde gelişmiştir. Saldırılar, paraya ek olarak hassas verileri veya fotoğrafları da hedef alabilir.

Hedefli Kimlik Avı, siber saldırıların en tehlikeli ve hedefli biçimlerinden biri olarak öne çıkıyor. Klasik kimlik avı saldırılarında, saldırganlar geniş bir kitleyi hedef alıp rastgele kurbanlar bulmaya çalışırken; spear phishing ise son derece kişiselleştirilmiş ve belirli bir kullanıcıya yönelik olarak düzenlenen, hedef odaklı bir oltalama saldırısıdır. Bu tür saldırılarda, saldırganlar genellikle doğrudan kişiyi hedef alır, ağı değil.

Hizmet Reddi (DoS) ve Dağıtık Hizmet Reddi (DDoS)

Bir DDoS saldırısı, bir ağın, hizmetin veya web sitesinin çalışmasını kesintiye uğratmak ya da tamamen devre dışı bırakmak amacıyla gerçekleştirilir. Bir DDoS saldırısı, saldırganlar başka bir sistemin bağlantısını veya işlemcisini boğmak için botnet adı verilen büyük bir uzak PC ağı kullandığında meydana gelir ve bu da aldığı meşru trafiğe hizmeti reddetmesine neden olur. Başarılı bir DDoS saldırısının hedefi ve nihai sonucu, hedef sunucunun web sitesini meşru trafik taleplerine uygun hale getirmektir.

DDoS saldırılarının, şirketlere ve kuruluşlara karşı şakacılar ve kişisel gizlice yapılan saldırılardan, DDoS saldırılarını finansal kazanç için bir tür şantaj olarak kullanan suçlulara ve sosyal dikkat çekmek için protestolara (ör. bilgisayar korsanları) kadar çeşitli amaçları vardır. Örneğin, devlet kurumları ve şirketleri son yıllarda sıklıkla DDoS saldırıları ile hedeflenmiştir ve bu da onu dikkatli olunması gereken bir siber saldırı haline getirmektedir. Ayrıca yeraltı pazarında DDoS saldırıları ve DDoS saldırıları gerçekleştirmek için hizmet araçları satan suçlular var. Bu nedenle, DDoS saldırılarını gerçekleştirmenin önündeki engeller azaltıldı ve DDoS saldırıları tehdidinin büyümeye devam etmesi bekleniyor.

Ortada Adam (MitM) saldırıları

Ortada Adam (MitM) saldırısı, taraflar arasındaki iletişimlerde “dinlenen” kötü amaçlı bir unsur içeren ve kuruluşlar için önemli bir tehdit olan bir saldırı türüdür. Bu tür saldırılar, gönderilen ve alınan verileri tehlikeye atar, çünkü interseptörler yalnızca bilgilere erişim sağlamakla kalmaz, aynı zamanda kendi verilerini de girebilirler. Bir kuruluş içinde ileri geri giden bilgilerin önemi göz önüne alındığında, MiTM saldırıları, BT uzmanlarının ele alabilmeleri gereken çok gerçek ve güçlü bir tehdidi temsil eder.

SQL Enjeksiyonu

SQL enjeksiyonu, ilişkisel veritabanı (RDBMS) olan bir uygulamaya istenmeyen Yapısal Sorgu Dili (SQL) ifadelerini enjekte ederek bir veritabanını yasa dışı olarak manipüle eden bir saldırıdır. SQL enjeksiyonunun yöntemi ve amacına bağlı olarak çeşitli türleri vardır; siber saldırganlar açısından bakıldığında ise, bilgi çalmaktan veri manipülasyonuna ve sistemdeki açıkların araştırılmasına kadar farklı amaçlar için kullanılabilir. Eski bir saldırı olmasına rağmen, bugün hala çok fazla hasara neden oluyor, bu nedenle kurumsal kuruluşların özellikle dikkatli olması gereken saldırılardan biri.

SQL enjeksiyonu eski bir saldırı olsa da, son yıllarda büyük hasara neden olan birçok doğrulanmış vaka hala vardır. Bu nedenle, kuruluşların dikkatli olması gereken bir saldırıdır. UNION enjeksiyonu gibi bir teknik kullanılırsa ve saldırı başarılı olursa, büyük ölçekli bir bilgi sızıntısına neden olabilir. Ancak, uygun önlemleri alarak, bu tür bir hasarı meydana gelmeden önce önlemek mümkündür. Kurumsal kuruluşlar için bir güvenlik önlemi olarak, yukarıda belirtilen derinlemesine savunma bakış açısıyla alınan önlemlere ek olarak, harici sızma testleri ve güvenlik açığı tanısı gibi güvenlik değerlendirmelerinin düzenli olarak yapılmasını öneriyoruz.

Sıfırıncı gün istismarları

Sıfırıncı gün güvenlik açığı, zaten kamuya açıklanmış ancak yamalanmamış olabilecek yazılım, aygıt yazılımı veya donanımdaki bir kusur, zayıflık veya hatadır. Araştırmacılar, güvenlik açığını zaten açıklamış olabilir ve satıcı veya geliştirici, güvenlik sorununun zaten farkında olabilir, ancak henüz yayınlanmamış olanları ele alan resmi bir yama veya güncelleme.

Bu kusura “sıfır gün” güvenlik açığı denir, çünkü satıcı veya geliştirici ve buna bağlı olarak sistemleri güvenlik açığından etkilenen kullanıcılar ve kuruluşlar bu güvenlik açığından biraz önce haberdar olmuştur. Güvenlik açığı halka açık hale geldiğinde ve satıcı veya geliştirici bunun için zaten bir yama dağıttığında, bilinen veya “gündelik” bir güvenlik açığı haline gelir.

Bilgisayar korsanları veya tehdit aktörleri, tedarikçi hala bir yamanın kullanıma sunulması (veya bazen, güvenlik açığının varlığından habersiz olarak) üzerinde çalışırken güvenlik açığından yararlanan kavram kanıtlarını (PoC'ler) veya gerçek bir kötü amaçlı yazılımı başarılı bir şekilde geliştirip dağıttığında, sıfırıncı gün istismarı veya saldırısı haline gelir. Geliştiriciler ve satıcılar, araştırmacılar ve güvenlik uzmanları, güvenlik açıklarını bulmak ve düzeltmek için sürekli olarak zaman ve çaba harcarken, aynı şey tehdit aktörleri için de söylenebilir. Sonuç, tehdit aktörlerinin bir güvenlik açığı bulmaları ve istismar etmeye çalışmaları ile düzeltmek için bir yama yayınlamak üzere çalışan satıcılar arasındaki bir silahlanma yarışıdır.

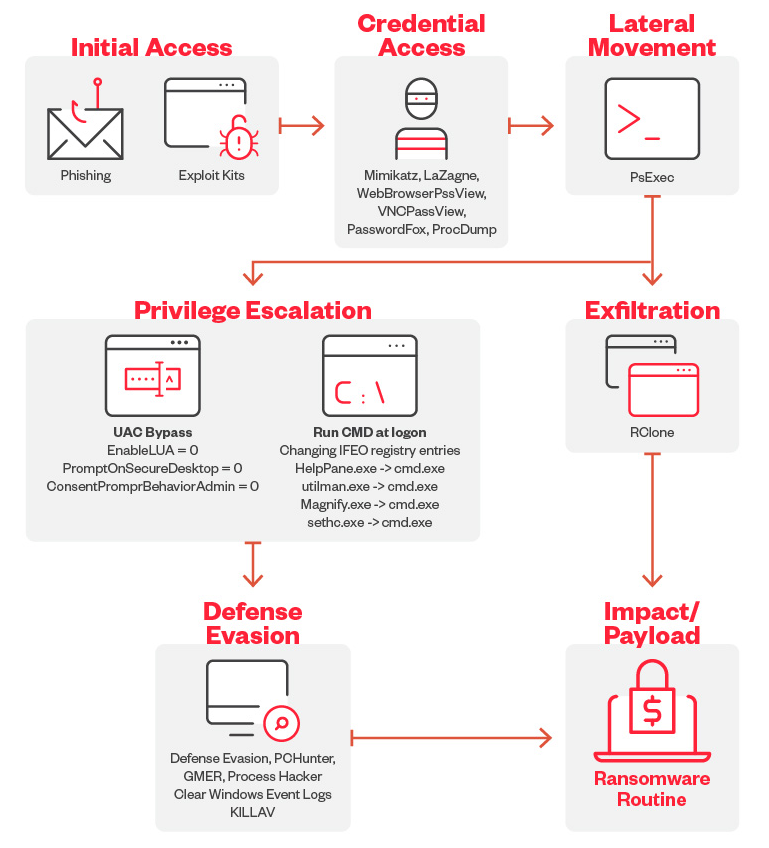

Fidye yazılımı saldırıları

Fidye yazılımı, yerel ve ağ depolama alanındaki önemli dosyaları şifreleyen ve dosyaların şifresini çözmek için fidye gerektiren kötü amaçlı yazılımdır. Siber saldırganlar, dijital şantaj yoluyla para kazanmak için bu kötü amaçlı yazılımları kullanıyor ve geliştiriyor. Fidye yazılımı şifrelidir, bu nedenle anahtar zorlanamaz ve bilgileri kurtarmanın tek yolu bir yedeklemedir.

Fidye yazılımının çalışma şekli bu saldırı yöntemini özellikle zarar verici hale getirir. Diğer kötü amaçlı yazılım türleri verileri yok eder veya çalar, ancak diğer kurtarma seçenekleriyle verileri kurtarmk mümkündür. Fidye yazılımında ise yedekleme yapılmadıysa verileri kurtarmanın tek yolu fidyeyi ödemektir. Ancak bazen işletmeler talep edilen fidyeyi ödeseler bile siber saldırganlar verilerin çözülmesini sağlayacak anahtarı göndermezler.

Fidye yazılımı çalışmaya başladığında, yerel ve ağ depolamasını tarayarak şifrelenecek dosyaları arar. İşletmeniz veya bireyler için önemli olduğunu varsaydığı dosyaları hedefler. Bu, bilgilerin kurtarılmasına yardımcı olabilecek yedekleme dosyalarını içerir.

Farklı fidye yazılımı türleri, farklı dosya gruplarını hedefler, ancak ortak hedefler de vardır. Çoğu fidye yazılımı, genellikle kritik iş bilgileri içerdiklerinden Microsoft Office dosyalarını hedefler. Önemli dosyaları hedeflemek, fidyeyi ödeme ihtimalinizi artırır.

Tedarik zinciri saldırısı

Tedarik Zinciri Saldırısı, kuruluşa doğrudan saldırmak yerine bir kuruluşun tedarik zincirindeki daha az güvenli unsurları hedefleyen bir siber saldırı türüdür. Amaç, bir kuruluşun ağına veya sistemlerine sızmak için; verilerine, yazılımına ya da ağ altyapısına erişimi olan üçüncü taraf bir tedarikçi, satıcı veya iş ortağını ele geçirerek saldırı gerçekleştirmektir.

Saldırganlar, hedef kuruluşa doğrudan saldırmak yerine, yazılım sağlayıcısı, donanım tedarikçisi veya hizmet yüklenicisi gibi güvenilir bir üçüncü tarafı tehlikeye atar. Bu üçüncü taraf daha sonra nihai hedefe kötü amaçlı yük sağlamak için bir kanal haline gelir.

Bir tedarik zinciri saldırısının etkisi, yalnızca birincil hedefi değil, potansiyel olarak tehlikeye giren üçüncü tarafa güvenen binlerce kuruluşu da etkileyen önemli olabilir.

Siteler arası komut dosyası oluşturma (XSS)

Cross-site Scripting (XSS), genellikle kullanıcı girişi kabul eden web sitelerinde ve/veya web uygulamalarında karşılaşılan bir güvenlik açığıdır. Bunlara örnek olarak arama motorları, oturum açma formları, mesaj panoları ve yorum kutuları verilebilir.

Siber suçlular, bu güvenlik açığından yararlanmak için bu işlevlere çalıştırılabilir kötü amaçlı kod dizileri girerler. Bu işlem, zararlı kodun hedef web sitesinin içeriğine enjekte edilmesini sağlar; böylece kod, sitenin bir parçası haline gelir ve siteyi ziyaret eden veya görüntüleyen kullanıcıları doğrudan etkileyebilir. Kod, kendisini aslında web sitesinin bir parçası olmayan ancak yalnızca ziyaretçiye ait görünen geçici içerik olarak da gösterebilir. Bu durum, web sitesinin gerçekten siber suçlular tarafından ele geçirilmiş gibi görünmesine neden olur.

Siber suçlular, bu güvenlik açığını kullanarak bir web sitesini ele geçirebilir veya doğrudan tehlikeye atabilir; ayrıca, sitenin sunucusunda ya da yazılımında bulunan diğer açıkları da istismar edebilirler.

Sosyal mühendislik saldırıları

Sosyal mühendislik, saldırganın hedeflerine ulaşmak için insan etkileşimini ve manipülasyonunu kullanan bir saldırı türüdür. Genellikle kurbanları, saldırganın finansal veya bilgisel kazancı için güvenliklerini tehlikeye atmaya veya en iyi güvenlik uygulamalarını ihlal etmeye ikna etmeyi içerir. Tehdit aktörleri, genellikle güvenilir bireyler olarak davranarak kendilerini ve güdülerini gizlemek için sosyal mühendislik kullanır.

Sonuç olarak, temel amaç bir sistemden ziyade zihni etkilemek, hacklemektir. Bu tür birçok istismar, insanların iyi doğasına veya olumsuz durumlara karşı korkularına dayanır. Sosyal mühendislik, ağ ve yazılım güvenlik açıklarından ziyade insanları istismar etmek daha kolay olduğundan saldırganlar arasında popülerdir.

Whaling saldırıları

Whaling, yöneticiler, yöneticiler ve diğer üst düzey liderler gibi kuruluşlardaki yönetici düzeyindeki veya Yüksek Profilli bireyleri hedefleyen özel bir kimlik avı saldırısıdır. "Whaling" terimi, önemli yetkilere ve hassas bilgilere erişimi olan üst düzey kişileri hedef alan siber saldırıları ifade eder; bu kişiler genellikle "büyük balıklar" olarak adlandırılır. Geleneksel kimlik avı saldırıları genellikle çok sayıda sıradan kullanıcıyı hedef alırken, whaling saldırıları son derece hedef odaklıdır. Saldırganlar, kurban hakkında ayrıntılı bilgileri kullanarak son derece ikna edici ve kişiselleştirilmiş e-postalar hazırlar.

Yüksek profilli bireyler, genellikle değerli bilgilere, finansal kaynaklara ve karar verme gücüne erişebilecekleri için siber suçlular için çekici hedeflerdir. Saldırganlar, bir yöneticinin e-posta hesabını tehlikeye atarak sahte işlemlere izin verebilir, gizli verilere erişebilir ve organizasyonel süreçleri manipüle edebilir.

Kimlik avı ve balina avı

Truva atları

Siber güvenlikte, "Truva Atı" veya "Truva Atı" terimi, kendisini meşru yazılım olarak gizleyerek kullanıcıları kandıran bir tür kötü amaçlı yazılıma atıfta bulunur. Bu dijital tehdit, Yunan askerlerinin Troy şehrine sızmak ve onu ele geçirmek için ahşap bir atın içine saklandığı Truva Atı'nın antik Yunan efsanesinden kaynaklanıyor. Benzer şekilde, siber güvenlik alanında çalışan bir Truva atı, kötü niyetli niyetini zararsız bir uygulama kisvesi altında gizleyerek kullanıcıları cihazlarında zararlı kodlar yürütmeleri için kandırır. Truva atları en yaygın ve çok yönlü kötü amaçlı yazılımlardan birine dönüşerek hem insanlar hem de kuruluşlar için büyük riskler ortaya çıkardı. Virüslerin veya solucanların aksine, Truva atları kendilerini çoğaltamaz veya kendi kendine uygulayamaz ve bunun yerine kurulacak sosyal mühendislik tekniklerine güvenemez.

Bir Truva atı bir kullanıcının cihazına başarıyla yüklenirse, türüne ve amacına bağlı olarak çeşitli kötü amaçlı eylemler gerçekleştirebilir. Bilgisayar korsanları için bir arka kapı girişi sağlamak, verilere, parolalara ve diğer hassas bilgilere erişmek gibi.

Watering hole saldırısı

Watering hole saldırısı, bilgisayar korsanlarının belirli bir grubun—örneğin hedef alınan bir kurumun çalışanlarının—sıkça ziyaret ettiği güvenilir bir web sitesini ele geçirerek gerçekleştirdiği gizli bir siber tehdittir. Saldırganlar, siteye kötü amaçlı yazılım enjekte ederek ziyaretçilerin cihazlarına bulaşarak ağlara ve hassas verilere erişim elde eder. Genellikle Gelişmiş Kalıcı Tehditler (APT'ler) ile bağlantılı olan bu saldırıları tespit etmek zordur ve büyük ölçekli ihlallere yol açabilir.

Gelişmiş Kalıcı Tehditler (APT'ler)

APT'ler, zaman içinde hassas verileri çalmak için bir ağa uzun süreli erişim elde etmeyi amaçlayan hedefli saldırılardır. Devlet sponsorluğundaki aktörler veya iyi finanse edilen siber suçlular genellikle devlet ve finans gibi kritik sektörleri hedef alan APT'ler yürütür. APT'lerin inceliği, özellikle tespit edilmelerini zorlaştırır ve saldırganların güvenlik savunmalarından kaçınırken değerli bilgileri sessizce sızdırmasına olanak tanır.

IoT tabanlı saldırılar

Nesnelerin İnterneti (IoT) cihazlarının yükselişi, birçok IoT aracının sağlam korumaya sahip olmaması nedeniyle yeni güvenlik zorlukları getirdi. Saldırganlar, DDoS saldırılarını başlatmak veya daha geniş ağlara sızmak için genellikle ünlü Mirai botnetleri gibi büyük ölçekli botnetlerde güvenliği ihlal edilmiş cihazları kullanarak bu güvenlik açıklarından yararlanmayı hedefleyecektir. IoT cihazlarının güvenliğini sağlamak, bu hızla genişleyen dijital bağlantılarla ilişkili riskleri en aza indirmek için çok önemli hale geldi.

Siber saldırılara karşı nasıl koruma sağlanır

Yazılımınızı güncelleyin

Tüm yazılımlarınızı ve sistemlerinizi güncel tutmak, güvenlik önlemlerinize ek dayanıklılık katar. Güncellemeler genellikle bulunan bilinen güvenlik açıklarına yamalar içerir.

Güçlü parolalar ve İki Faktörlü Kimlik Doğrulama (2FA) kullanın

En az 12 karakter içeren, büyük ve küçük harfler, sayılar ve özel karakterlerin bir kombinasyonundan oluşan güçlü parolalar kullanmalısınız. Bir bilgisayar korsanın bilgilerinize erişme riskini artırdığından, aynı parolayı farklı hesaplar için yeniden kullanmamaya çalışın. Ayrıca çevrimiçi hesaplarınız için ekstra güvenlik katmanları eklemek için 2FA'yı etkinleştirmelisiniz.

Çalışan eğitimi ve farkındalığı

Sosyal mühendislik, saldırganlar için yaygın bir giriş noktası olmaya devam ettiğinden, düzenli eğitim, çalışanları kimlik avı e-postalarını tanıma, sosyal mühendislik tuzaklarından kaçınma ve hassas verileri korumak için en iyi uygulamaları izleme bilgisi ile donatır. Personeli bu taktikler konusunda eğitmek, başarılı saldırı olasılığını azaltır.

Bir güvenlik duvarı kurun

Güvenlik duvarları, ddos veya arka kapı saldırıları gibi yetkisiz erişimi engellemek için çeşitli saldırıları önlemede faydalıdır. Güvenlik duvarları sisteminizde hareket eden ağ trafiğini kontrol eder ve içeri giren veya çıkan izin verilmeyen trafiği engeller.

XDR ile güvenliği güçlendirme

Genişletilmiş Tespit ve Müdahale (XDR), uç noktalardan, e-postalardan, ağlardan ve bulut ortamlarından gelen verileri entegre ederek siber güvenliği artırır. Tehditleri gerçek zamanlı olarak tespit eder ve yanıt verir, fidye yazılımı gibi saldırıların kurumsal ağlara yayılmasını önler. XDR, yapay zeka odaklı analiz ve otomasyon sayesinde tehdit tespitini iyileştirir, müdahale süresini kısaltır ve genel güvenliği güçlendirir.

Trend Vision One™ Platformu

Saldırganları daha hızlı durdurmak ve siber risklerinizi kontrol altına almak tek bir platformla başlar. Yapay zeka, önde gelen tehdit araştırmaları ve istihbarat ile desteklenen kapsamlı önleme, tespit ve müdahale yetenekleriyle güvenliği bütünsel olarak yönetin.

Trend Vision One, çeşitli hibrit BT ortamlarını destekler, iş akışlarını otomatikleştirir ve düzenler ve uzman siber güvenlik hizmetleri sunar, böylece güvenlik operasyonlarınızı basitleştirebilir ve birleştirebilirsiniz.

Jon Clay has worked in the cybersecurity space for over 29 years. Jon uses his industry experience to educate and share insights on all Trend Micro externally published threat research and intelligence.